KoreanHackerTeam

Moderator

一、案例1

최근에 사기꾼에 맞았 기 때문에, 나는 그 사기꾼들이 자폐증의 의미를 이해하도록 계획하고 있습니다. 어젯밤, 나는 닭 먹는 플러그인

속임수를 판매하는 사람들은 내가 시간이있을 때 당신을 하나씩 맞을 것입니다.

나는 그들 대부분이 ASPX 프로그램을 사용한다는 것을 알았지 만 불행히도 소스 코드 없이는 화이트 박스를 감사 할 수 없으며 블랙 박스에서 구멍을 찾을 수 없습니다.

나는 그들을 꼬집기 위해 부드러운 감목만을 찾을 수 있고, 어젯밤에 한 번의 숨을 쉬었다.

기본적으로 탑이 있습니다

그러나 PHP-Venom 4 시리즈와지지 인코더는 Pagoda보다 더 안정적이되었습니다.

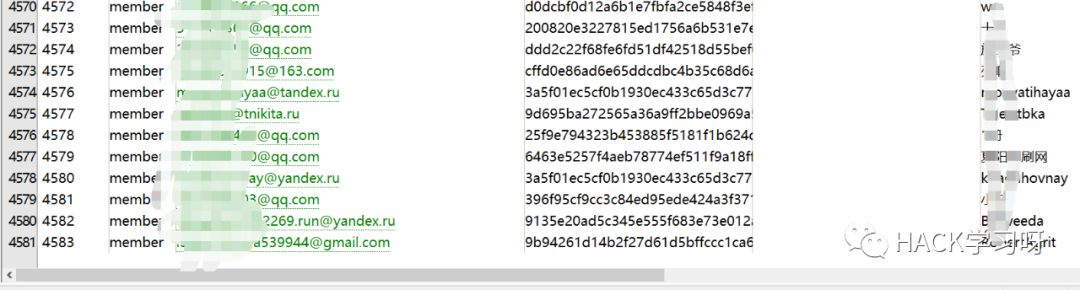

바지를 벗고 내부에 4000 개 이상의 데이터가 있음을 알았습니다.

또 다른 닭을 먹는 플러그인 스테이션이 오늘 밤에 맞았습니다

불행히도 당혹스러운 것은 쓰기 권한이 없다는 것입니다.

큰 수 문학적 기록을 작성하십시오

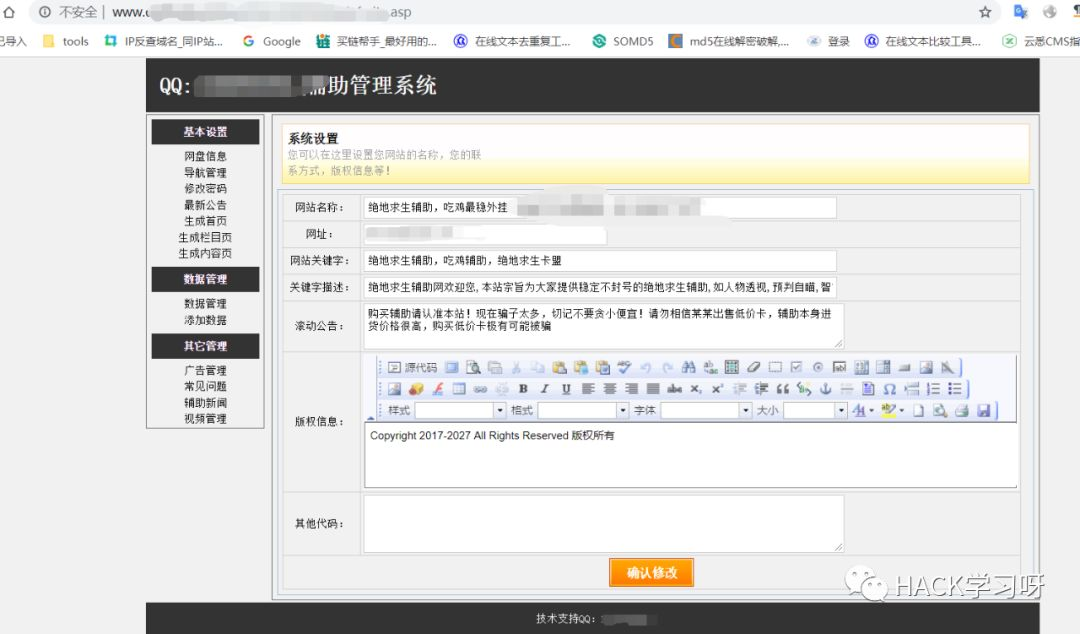

1. 무대 뒤

이것은 홍보 사이트로 간주되어야하며, 그 안에는 아무것도없고 홍보 콘텐츠 만

당신이 무엇이든간에 그냥하십시오.

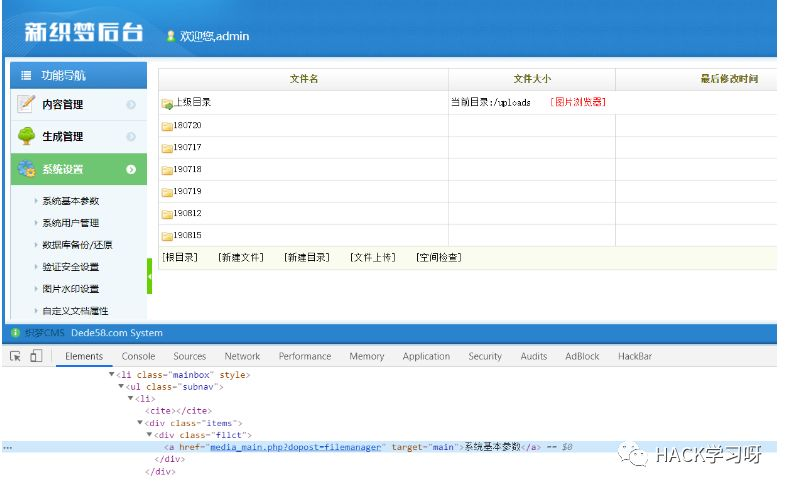

나는 그것을 보았다. Dreamweaver의 두 번째 개발 사이트였습니다

무대 뒤에서 입력하기 쉽고 모두가 여기서 의미하는 바를 이해합니다.

2. 형이상학 적 백엔드

백엔드가 많은 기능, 특히 DreamWeaver 파일 관리자를 삭제 한 것을 발견했습니다.

그러나 경험적 관점에서 볼 때 이러한 2 차 개발 중 다수는 편집자를 실제로 삭제하지는 않지만 배경 페이지에는 표시되지 않습니다.

요소 시작을 검토하십시오

링크를 찾아 변경하고 Media_Main.php? dopost=filemanager로 바꾸십시오.

그런 다음 클릭하여 파일 관리자 페이지를 찾았습니다

쉘 업로드

나는 그것이 이렇게 끝날 것이라고 생각했다

업로드가 성공했지만 아무것도 없었습니다.

나는 그것이 waf라고 생각했기 때문에 나는 그것을 갈만큼 나쁘지 않은 무해한 JPG로 바뀌었다.

디렉토리 권한 문제라고 생각합니다

세션의 임시 파일을 찾고 업로드하지만 여전히 작동하지 않습니다.

사진을 넣지 않겠지 만 전달할 수 없습니다.

전체 사이트에 글을 쓸 권한이 없을 수도 있습니다.

삭제 함수를 시도하고 파일을 삭제할 수 있음을 찾으십시오.

emmmmm, 당신은 허가가 있습니까?

일반적으로, 쓰기 권한이 없으면 수정 권한이 없으며, 즉 삭제 권한이 없습니다.

업로드 기능이 고장 났는지 여부에 대해 생각하고 방법을 getshell로 변경하십시오.

3. Geshell에 실패 할 때 가장 먼저 떠오르는 것은 파일을 수정하고 쉘을 넣는 것입니다.

CSRF 토큰을 보여주는 것이 잘못되었습니다

검색 후 해결하는 방법

확인 기능을 직접 변경하고 첫 번째 문장에서 반환을 추가 한 것을 발견했습니다.

결과적으로 config.php 파일을 수정할 때도이 오류가 나타납니다.

그래서 나는 죽은주기에 빠졌다.

태그를 변경하는 것은 같은 오류입니다.

그런 다음 Dreamweaving의 0 일을 시도하고 마음대로 배경 코드를 실행했습니다.

신속한 실행이 성공적 이었지만 404 페이지 또는 CSRF 토큰은 오류를보고했습니다.

CSSRF 토큰 감지가 항상 실패하는 이유는 무엇입니까? 나는 전에 그런 문제를 겪지 않았다. 내가 틀렸기 때문입니까?

내 사촌이 이유를 알고 있다면 감사합니다

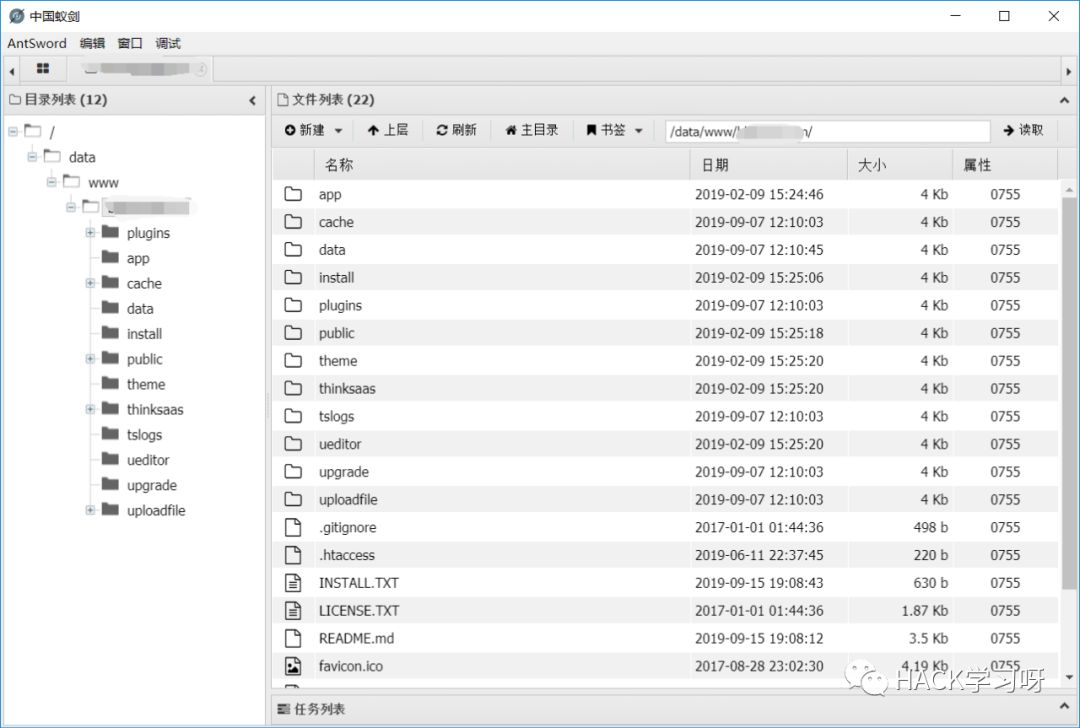

4. Gotshll은 원래 그것에 대해 생각한 다음 식사를하기 위해 나갔다.

그런 다음 다른 사람의 백도어가 약한 암호이기 때문에 다른 사람의 백도어가 있는지 궁금했습니다.

DreamWeaver에 자체 백도어 감지 및 킬링 기능이 있다는 것을 기억합니다.

동일한 검토 요소의 경우 백도어 점검 기능을 찾고 스캔을 시작하십시오.

물론 의심스러운 파일이 발견되었습니다

그런 다음 다른 사람들의 뒷문이라는 것을 알았습니다.

하나를 찾아 연결하십시오

5. 마지막으로, 나는 그것이 오프 스타 호스트이고 전체 사이트에 쓰기 권한이 없다는 것을 알았으므로 업로드 할 수 없다는 것은 놀라운 일이 아닙니다.

디렉토리를 뒤집은 후에는 크로스 사이트를 할 수 없으며 쓰기 권한이 없으며 기능 비활성화 기능을 우회 할 수 없습니다.

아무것도없는 것 같아요.

그러나 마술은 모든 파일을 삭제할 수 있다는 것입니다.

사이트를 삭제하지 않고 증거를 저장합니다

二、案例2

먼저 웹 사이트를 열면 멋진 인터페이스를 볼 수 있습니다.마음이 따뜻한 발표

뻔뻔한 선전 단어

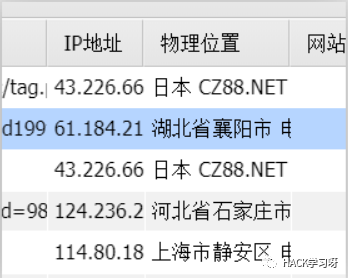

1. Discovery Injection

TP3 개발, 배경/관리자

보편적 인 비밀번호를 시도하십시오

프롬프트 비밀번호 오류

admin admin888을 시도하고 계정이 존재하지 않음을 프롬프트합니다.

주사가있을 수 있다는 점을 고려하면 두 에코가 다르게

2. 버프를 사용하여 패킷을 잡고 추가 테스트를 위해 리피터로 보낼 수 없습니다.

return restation: -2 조건이 사실 인 경우 조건이 False 인 경우 Reture : -1을 반환합니다.

추측의 추가 확인, 배경 주입이 존재한다

실행하려면 SQLMAP에 던지십시오

주사를 감지 할 수 없으므로 404 개를 찾을 수 없습니다.

처음에 나는 그것이 SQLMAP 트래픽을 차단하는 CDN이라고 생각했지만 나중에 전혀 보호가 없다는 것을 알았습니다. 가짜 CDN

그래서 CMS가 무언가를 걸러 냈을 수도 있다고 생각합니다.

3. 필터링을 우회하고 테스트 후 각도 브래킷이 나타나는 한 404로 반환됩니다.

우회하는 데 사용할 수 있습니다

현재 조건에 따라 앞뒤로 계속 표시됩니다=-2 조건 False=-1.

사각 지대 조건이 충족됩니다

갑자기 나는이 상황이 다섯 번째 우주 결승에서 주사 된 질문과 같다고 생각했다.

진정한 페이지로 반환하고, 다른 페이지로의 거짓 반환, 필터링 된 문자가 나타나고 다른 페이지로 돌아와서 우회 사이에 사용합니다.

CTF는 성실하고 나를 속이지 않습니다

따라서 SQLMAP 매개 변수 사이에 -tamper=를 추가하십시오

4. 마지막

데이터베이스의 관리자 암호에서 사용하는 AES 암호화는 비밀 키가 없으며 해독 할 수 없습니다.

일반 사용자의 로그인 포트가 닫히고 등록하거나 로그인 할 수 없습니다.

고아에 대한 정보를 제외하고는 탈출 할 수 없습니다.

증거를 포장하여 관련 부서에 제출하십시오.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s/bms1epvpb1s7su2kqx8cta