KoreanHackerTeam

Moderator

오늘, 친구는 갑자기 전화를 옮기고 1,200 명의 위안을 속인 특정 사람이 속임수를 썼다고 말했습니다. 그는 충격을 받았다. 예상대로 시도해 볼게요.

나는 사기 웹 사이트의 주소에 올 것입니다. 개막식은 다음과 같습니다.

정보를 결정적으로 수집합니다.

정보를 결정적으로 수집합니다.

은 오픈 80이므로 공식 웹 사이트에서 고객 서비스 소프트웨어 찾기에 대한

은 오픈 80이므로 공식 웹 사이트에서 고객 서비스 소프트웨어 찾기에 대한

방문 튜토리얼. 배경 경로는 다음과 같습니다. /admin

방문 튜토리얼. 배경 경로는 다음과 같습니다. /admin

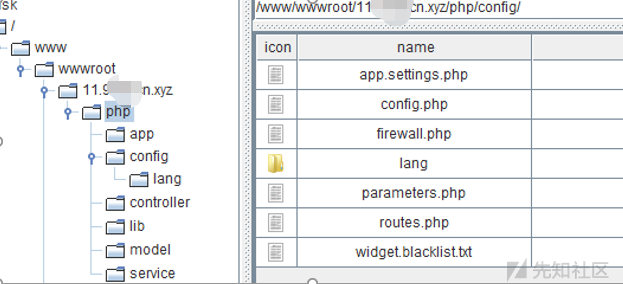

예상대로 직접 액세스 할 수 있습니다. 직접 편집 가능한 언어 구성 파일이라는 것을 알았습니다.

예상대로 직접 액세스 할 수 있습니다. 직접 편집 가능한 언어 구성 파일이라는 것을 알았습니다.

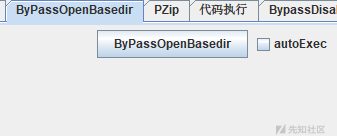

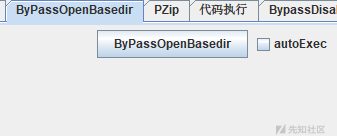

여기서 간단한 문장을 사용하여 IP를 차단했습니다. 나는 그것을 살펴보고 실제로 구름 방패를 사용했습니다. 이 거짓말 쟁이는 약간 안전하므로 Godzilla 킬러를 사용해야했습니다 (우회 기능이 직접 사용하기 쉽습니다.

여기서 간단한 문장을 사용하여 IP를 차단했습니다. 나는 그것을 살펴보고 실제로 구름 방패를 사용했습니다. 이 거짓말 쟁이는 약간 안전하므로 Godzilla 킬러를 사용해야했습니다 (우회 기능이 직접 사용하기 쉽습니다.

Good Guy, 많은 장애인 기능이 너무 많아서 OK, 파일 관리 중 제한된 감독 판독 값 :0-69511.

Good Guy, 많은 장애인 기능이 너무 많아서 OK, 파일 관리 중 제한된 감독 판독 값 :0-69511.

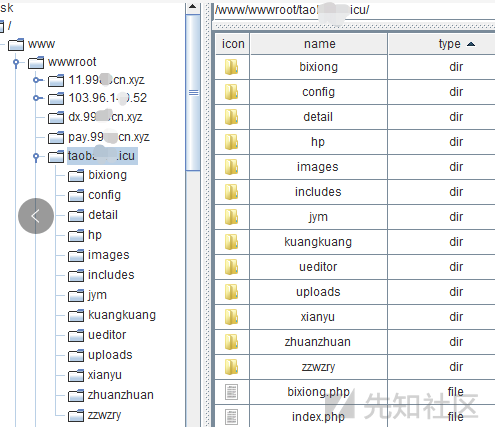

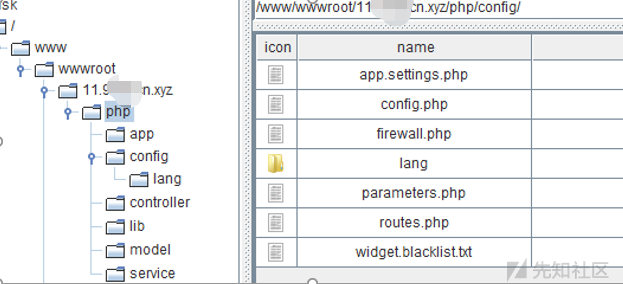

Godzilla의 디렉토리 액세스 우회

를 직접 사용하십시오

를 직접 사용하십시오

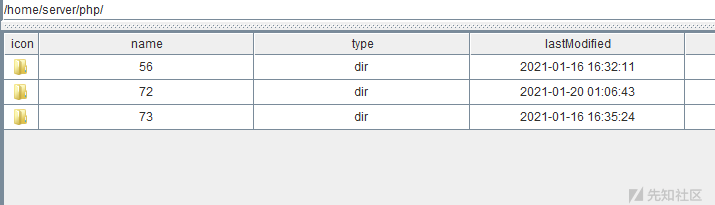

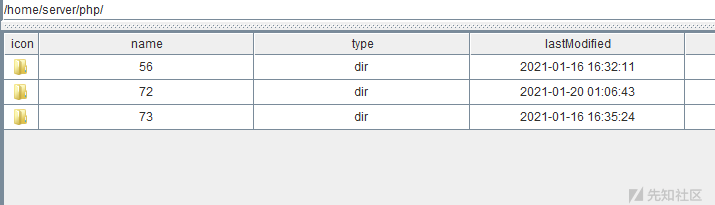

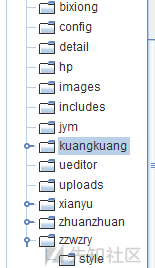

디렉토리를 탐색 할 때 여러 버전의 PHP가 있음을 알았습니다. PHP5 인상 권리에 익숙하지 않습니다 (Godzilla는 Haha에 적용되지 않습니다). PHP7을 본 후, 나는 다른 사이트를 찾기로 결정했습니다

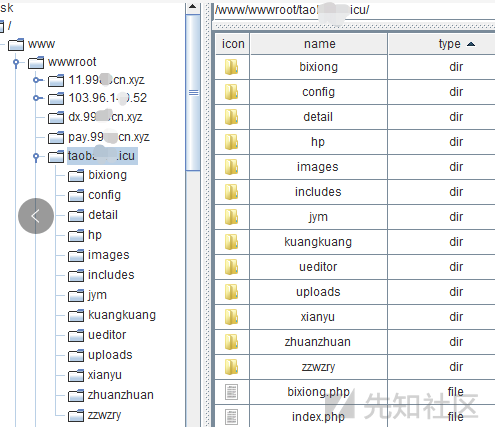

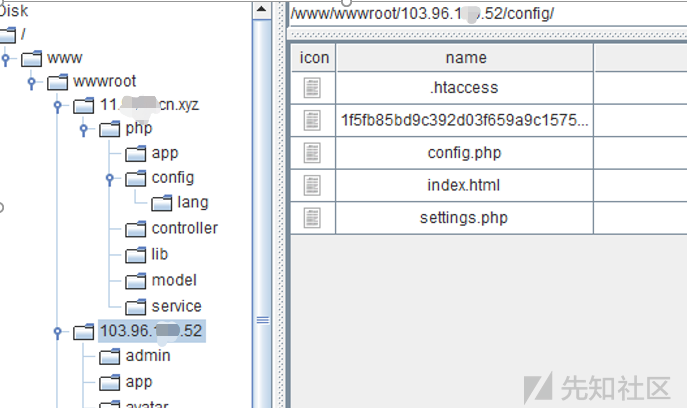

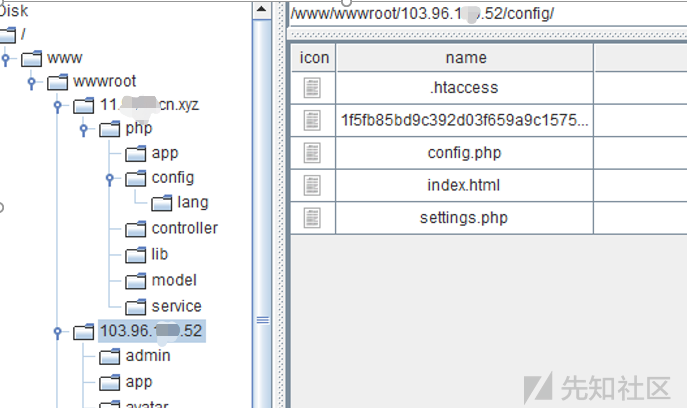

다른 사이트에 액세스 할 수 있습니다. IP의 구문 분석 이이 모든 것입니다. 마지막으로 PHP7

다른 사이트에 액세스 할 수 있습니다. IP의 구문 분석 이이 모든 것입니다. 마지막으로 PHP7

를 찾았습니다

를 찾았습니다

마지막으로 PHP7을 찾았지만 Linux 버전의 커널은 매우 새롭습니다. 전력을 높이는 것은 문제가되는 것 같습니다

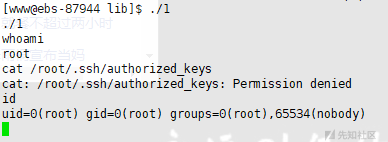

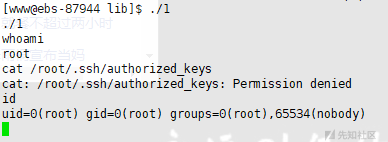

그런 다음 예상대로 Godzilla의 기능은 실행 파일 명령을 우회합니다.

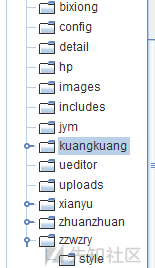

허가가 매우 낮은 www 사용자입니다. 디렉토리에서 돼지 킬링 도구가 발견되었습니다 : 프레임

한 번의 클릭으로 사기 세부 사항에 대한 링크를 생성 할 수 있습니다.

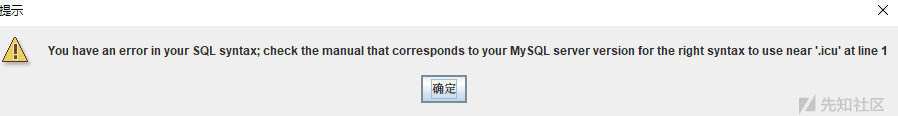

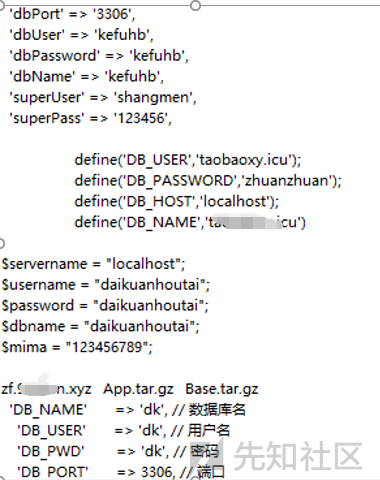

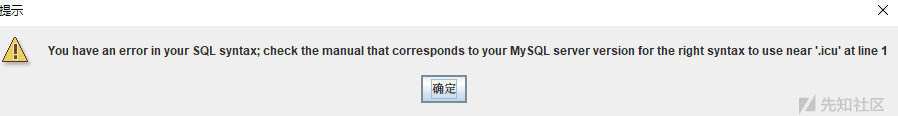

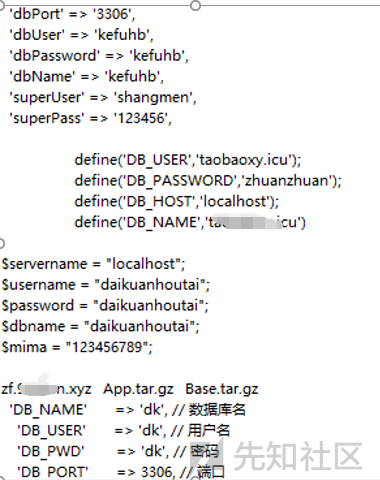

마지막으로 수집 된 데이터베이스 링크 및 기타 정보를 기반으로 데이터베이스를 살펴 보겠습니다. Godzilla의 링크에는 문제가 있습니다

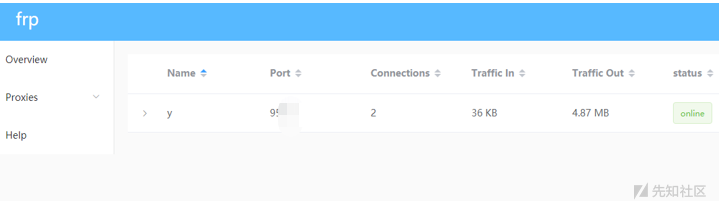

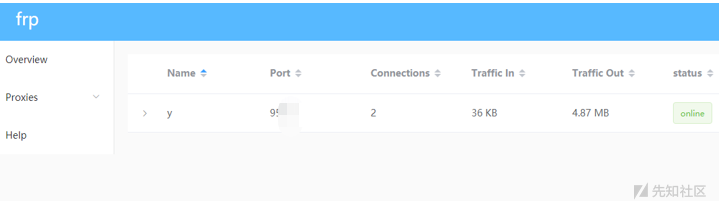

Scam 서버에 액세스하려면 FRP를 구축하십시오

정보

www 사용자는 mysql directory.so 파일에 쓸 수 없으므로 MySQL을 에스컬레이션 할 수 없습니다.

Sudo는 항상 www 비밀번호를 사용해야했지만 Sudo도 사용할 수는 없습니다.

비트 비트가있는 명령은 테이블에 표시됩니다.

/usr/bin/chage

/usr/bin/gpasswd

/usr/bin/newgrp

/usr/bin/mount

/usr/bin/su

/usr/bin/umount

/usr/bin/pkexec

/usr/bin/chfn

/usr/bin/chsh

/usr/bin/at

/usr/bin/sudo

/usr/bin/crontab

/usr/bin/passwd

/usr/sbin/grub2-set-bootflag

/usr/sbin/unix_chkpwd

/usr/sbin/pam_timestamp_check

/usr/lib/polkit-1/polkit-agent-helper-1은 마침내 CVE-2018-18955https://www.freebuf.com/news/197122.html

마침내 정렬 된 정보를 친구와 경찰에 제출했고, 그는 더 깊이 가지 않았다.

마침내 정렬 된 정보를 친구와 경찰에 제출했고, 그는 더 깊이 가지 않았다.

이 기사는 원래 링크에서 재현됩니다. https://xz.aliyun.com/t/9200https:/...=mid=2247486388idx=1Sn=CFC74CE3900B5AE89478BA B819EDE626CHKSM=CE67A12DF910283B8BC136F46EBD1D1DD8EA59FCCE80BCE216BDF075481578C479FEFA58973D7CBSCENE=21#WECHAT_REDIRECT

나는 사기 웹 사이트의 주소에 올 것입니다. 개막식은 다음과 같습니다.

Godzilla의 디렉토리 액세스 우회

디렉토리를 탐색 할 때 여러 버전의 PHP가 있음을 알았습니다. PHP5 인상 권리에 익숙하지 않습니다 (Godzilla는 Haha에 적용되지 않습니다). PHP7을 본 후, 나는 다른 사이트를 찾기로 결정했습니다

마지막으로 PHP7을 찾았지만 Linux 버전의 커널은 매우 새롭습니다. 전력을 높이는 것은 문제가되는 것 같습니다

그런 다음 예상대로 Godzilla의 기능은 실행 파일 명령을 우회합니다.

허가가 매우 낮은 www 사용자입니다. 디렉토리에서 돼지 킬링 도구가 발견되었습니다 : 프레임

한 번의 클릭으로 사기 세부 사항에 대한 링크를 생성 할 수 있습니다.

마지막으로 수집 된 데이터베이스 링크 및 기타 정보를 기반으로 데이터베이스를 살펴 보겠습니다. Godzilla의 링크에는 문제가 있습니다

Scam 서버에 액세스하려면 FRP를 구축하십시오

정보

www 사용자는 mysql directory.so 파일에 쓸 수 없으므로 MySQL을 에스컬레이션 할 수 없습니다.

Sudo는 항상 www 비밀번호를 사용해야했지만 Sudo도 사용할 수는 없습니다.

비트 비트가있는 명령은 테이블에 표시됩니다.

/usr/bin/chage

/usr/bin/gpasswd

/usr/bin/newgrp

/usr/bin/mount

/usr/bin/su

/usr/bin/umount

/usr/bin/pkexec

/usr/bin/chfn

/usr/bin/chsh

/usr/bin/at

/usr/bin/sudo

/usr/bin/crontab

/usr/bin/passwd

/usr/sbin/grub2-set-bootflag

/usr/sbin/unix_chkpwd

/usr/sbin/pam_timestamp_check

/usr/lib/polkit-1/polkit-agent-helper-1은 마침내 CVE-2018-18955https://www.freebuf.com/news/197122.html

이 기사는 원래 링크에서 재현됩니다. https://xz.aliyun.com/t/9200https:/...=mid=2247486388idx=1Sn=CFC74CE3900B5AE89478BA B819EDE626CHKSM=CE67A12DF910283B8BC136F46EBD1D1DD8EA59FCCE80BCE216BDF075481578C479FEFA58973D7CBSCENE=21#WECHAT_REDIRECT