KoreanHackerTeam

Moderator

0x01 准备工具이 침투는 주로 Android 앱을 목표로합니다. 시금치 앱의 백엔드 서버는 해외에 있으며 플랫폼에는 여러 가지 불법적 인 도박 관련 미니 게임 게임이 포함되어 있습니다.

1. Thunderbolt Android 에뮬레이터는 도박 웹 사이트의 설치 프로그램을 실행하는 데 사용됩니다.

2. Packet Capture Tool Fiddler (또는 Burpsuite, Wireshark)는 웹 사이트 백엔드 서버 주소를 찾기 위해 트래픽 패킷을 잡는 데 사용됩니다.

3. Subrist3R, 중국 안드 검 및 기타 기존의 침투 도구.

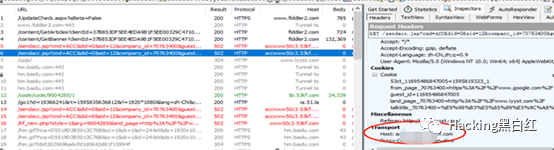

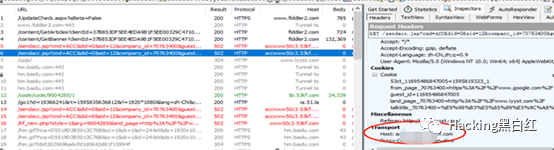

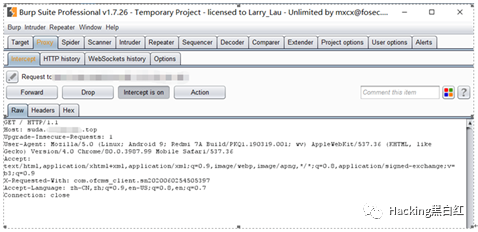

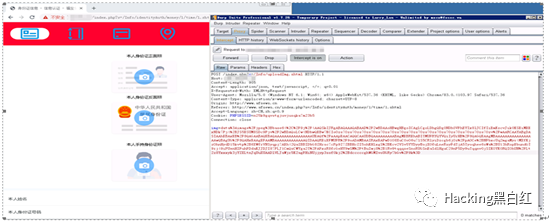

0x02 信息搜集1. 서버 주소를 찾으십시오. 트래픽 패킷 캡처 네트워크 시금치 앱의 서버 주소에 대한 분석. Fiddler를 사용하여 Android 에뮬레이터 트래픽을 잡고 분석을 통해 App Backend 웹 사이트 주소를 얻으십시오. http://****. com. BP 또는 Wireshark 도구를 사용하여 패키지를 잡을 수 있으며 많은 온라인 자습서가 있습니다.

패킷 캡처에있는 도메인 이름 "****. com"을 쿼리하고 대상 서버 IP 주소가 찾을 수 있습니다. X.X.X.X.X.와 "Webmaster 's Home"웹 사이트의 서버 IP를 추가로 쿼리하여 서버가 해외인지 확인하십시오.

2. 하위 도메인 이름을 얻으십시오.

Sublist3r.py를 사용하여 도메인 이름을 수집하십시오.

Python subrist3r.py -d xxx.com -o 1.txt는 일부 하위 도메인을 찾았지만 테스트에서 획기적인 것은 발견되지 않았습니다.

0x03 渗透过程1. HTML5 페이지를 등록하고 로그인하고 검색하십시오. 앱 페이지에 등록하고 로그인하고 주소를 크롤링하고 크롤링을 주소로 가져 가서 브라우저에 로그인하십시오. 앱 페이지가 순수한 HTML5 페이지라는 것을 알았으므로 브라우저에서 더 편리하게 작동합니다.

2. 프론트 데스크 계정의 주입에 실패했습니다. 테스트 번호를 사용하여 등록한 다음 패키지를 잡고 패키지를 수정하십시오. 주입 지점을 찾았지만 주입에 실패했습니다.

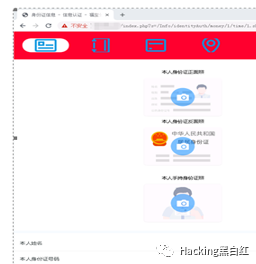

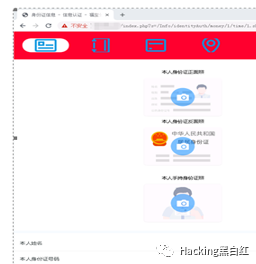

3. 등록 된 사용자에게 로그인하고 업로드 취약점을 찾으십시오. 사용자 브라우징 기능은 개인 센터에 신원 검토 기능이 있습니다. 사용자 정보를 확인하려면 신분 정보를 업로드해야합니다. 이 업로드 함수는 트로이 목마 업로드 지점을 숨길 수 있다고 추론됩니다.

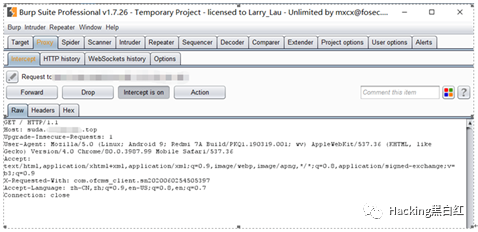

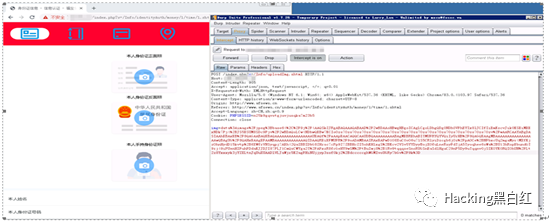

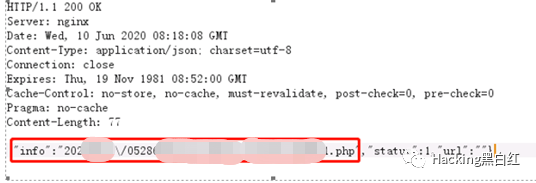

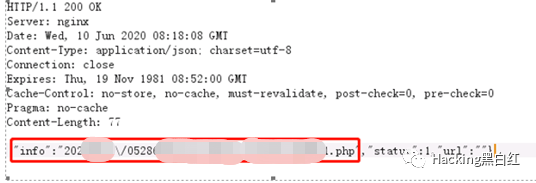

4. 퍼즈 테스트를 업로드 한 후 백엔드 프로그램은 MIME 및 파일 헤더의 내용 만 확인합니다. 파일 유형 우회 방법을 수정하고 사진 말을 직접 업로드하고 MIME 유형을 수정 한 다음 쉘 주소를 얻기 위해 성공적으로 업로드하십시오.

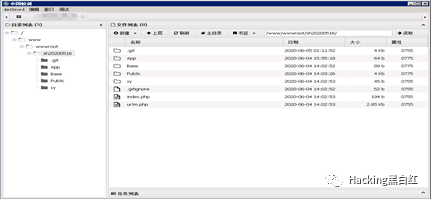

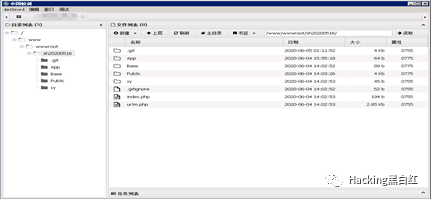

5. "중국 안드 소드"를 사용하여 트로이 목마에 성공적으로 연결하고 서버 웹 사이트의 소스 코드에서 데이터베이스 구성 파일을 분석하고 찾아 데이터베이스에 성공적으로 연결하는 것입니다.

6. 중국 안드 소드를 사용하여 데이터베이스에 성공적으로 연결하고 계정 및 비밀번호의 해시 값을 얻으십시오.

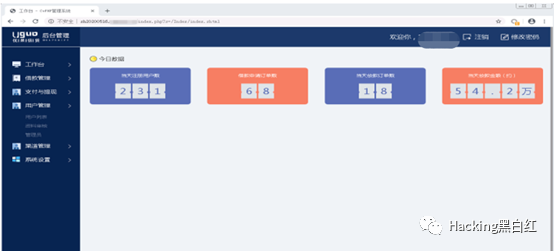

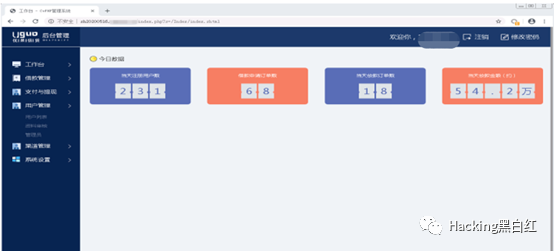

7. 파일 디렉토리 구조 분석을 통해 배경은 단일 입력 파일이며, 매개 변수 s=관리자는 배경으로 성공적으로 점프하고 데이터베이스를 통해 백엔드 계정의 해시 값을 해독하고 백그라운드에 성공적으로 로그인합니다.

관리자의 백엔드 권한을 얻음으로써 같은 날 웹 사이트의 등록 된 사용자 수를 파악할 수 있으며 도박 확률 수는 86이지만 자본 흐름은 542,000 위안이었습니다. 관리자 로그인 로그와 관련하여 주요 로그인 IP는 필리핀, 홍콩, 광시, 베트남 및 기타 장소에 배포됩니다.

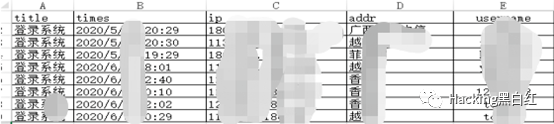

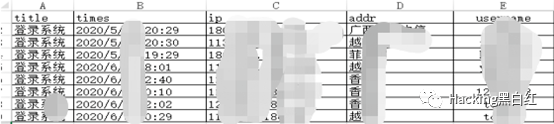

사용자 로그인 로그 레코드 및 데이터에는 사용자의 ID, 로그인 IP, 휴대 전화 번호, 로그인 시간 및 기타 정보가 포함됩니다.

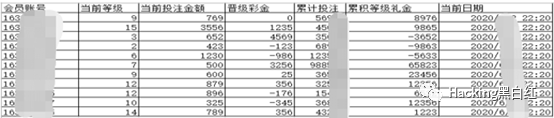

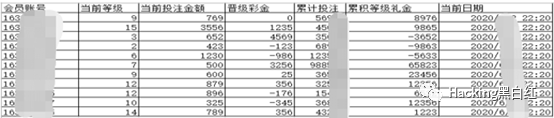

사용자 베팅 레코드, 데이터는 회원 ID, 베팅 금액, 누적 레벨 선물 등이 포함됩니다.

0x04 挖洞方法总结1. 주사를 찾고 데이터베이스 사용자 권한과 사이트 라이브러리가 동일한 서버인지 여부에주의하십시오.

2. 추가 공격을위한 배경에 들어가기 위해 XSS를 찾으십시오.

3. 업로드, 업로드 할 수있는 일부 페이지, 응용 프로그램 링크, 멤버 아바타 및 일부 민감한 페이지 등과 같이 확인 방법을 우회하고 서버의 구문 분석 특성과 결합 할 수 있는지 확인하십시오.

4. 다운로드를 찾고 웹 사이트의 다운로드 열에 다운로드 할 무단 파일이 있는지 또는 기사 끝에 첨부 파일 링크가 있는지 테스트하십시오.

5. 편집자, 전형적인 ewebeditors, fckeditors 등을 찾으십시오.

6. 가능한 배경 관리 프로그램을 찾고 약한 암호를 시도하십시오.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mz...89idx=1SN=F4F64EA923675C425F1DE9E4E287FB07CHK SM=CE67A20CF9102B1A1A171041745BD7C243156EEEE575B44444ACCC62D325E2CD2D9F72B2779CF01SCENE=21#wechat_Redipect

1. Thunderbolt Android 에뮬레이터는 도박 웹 사이트의 설치 프로그램을 실행하는 데 사용됩니다.

2. Packet Capture Tool Fiddler (또는 Burpsuite, Wireshark)는 웹 사이트 백엔드 서버 주소를 찾기 위해 트래픽 패킷을 잡는 데 사용됩니다.

3. Subrist3R, 중국 안드 검 및 기타 기존의 침투 도구.

0x02 信息搜集1. 서버 주소를 찾으십시오. 트래픽 패킷 캡처 네트워크 시금치 앱의 서버 주소에 대한 분석. Fiddler를 사용하여 Android 에뮬레이터 트래픽을 잡고 분석을 통해 App Backend 웹 사이트 주소를 얻으십시오. http://****. com. BP 또는 Wireshark 도구를 사용하여 패키지를 잡을 수 있으며 많은 온라인 자습서가 있습니다.

패킷 캡처에있는 도메인 이름 "****. com"을 쿼리하고 대상 서버 IP 주소가 찾을 수 있습니다. X.X.X.X.X.와 "Webmaster 's Home"웹 사이트의 서버 IP를 추가로 쿼리하여 서버가 해외인지 확인하십시오.

2. 하위 도메인 이름을 얻으십시오.

Sublist3r.py를 사용하여 도메인 이름을 수집하십시오.

Python subrist3r.py -d xxx.com -o 1.txt는 일부 하위 도메인을 찾았지만 테스트에서 획기적인 것은 발견되지 않았습니다.

0x03 渗透过程1. HTML5 페이지를 등록하고 로그인하고 검색하십시오. 앱 페이지에 등록하고 로그인하고 주소를 크롤링하고 크롤링을 주소로 가져 가서 브라우저에 로그인하십시오. 앱 페이지가 순수한 HTML5 페이지라는 것을 알았으므로 브라우저에서 더 편리하게 작동합니다.

2. 프론트 데스크 계정의 주입에 실패했습니다. 테스트 번호를 사용하여 등록한 다음 패키지를 잡고 패키지를 수정하십시오. 주입 지점을 찾았지만 주입에 실패했습니다.

3. 등록 된 사용자에게 로그인하고 업로드 취약점을 찾으십시오. 사용자 브라우징 기능은 개인 센터에 신원 검토 기능이 있습니다. 사용자 정보를 확인하려면 신분 정보를 업로드해야합니다. 이 업로드 함수는 트로이 목마 업로드 지점을 숨길 수 있다고 추론됩니다.

4. 퍼즈 테스트를 업로드 한 후 백엔드 프로그램은 MIME 및 파일 헤더의 내용 만 확인합니다. 파일 유형 우회 방법을 수정하고 사진 말을 직접 업로드하고 MIME 유형을 수정 한 다음 쉘 주소를 얻기 위해 성공적으로 업로드하십시오.

5. "중국 안드 소드"를 사용하여 트로이 목마에 성공적으로 연결하고 서버 웹 사이트의 소스 코드에서 데이터베이스 구성 파일을 분석하고 찾아 데이터베이스에 성공적으로 연결하는 것입니다.

6. 중국 안드 소드를 사용하여 데이터베이스에 성공적으로 연결하고 계정 및 비밀번호의 해시 값을 얻으십시오.

7. 파일 디렉토리 구조 분석을 통해 배경은 단일 입력 파일이며, 매개 변수 s=관리자는 배경으로 성공적으로 점프하고 데이터베이스를 통해 백엔드 계정의 해시 값을 해독하고 백그라운드에 성공적으로 로그인합니다.

관리자의 백엔드 권한을 얻음으로써 같은 날 웹 사이트의 등록 된 사용자 수를 파악할 수 있으며 도박 확률 수는 86이지만 자본 흐름은 542,000 위안이었습니다. 관리자 로그인 로그와 관련하여 주요 로그인 IP는 필리핀, 홍콩, 광시, 베트남 및 기타 장소에 배포됩니다.

사용자 로그인 로그 레코드 및 데이터에는 사용자의 ID, 로그인 IP, 휴대 전화 번호, 로그인 시간 및 기타 정보가 포함됩니다.

사용자 베팅 레코드, 데이터는 회원 ID, 베팅 금액, 누적 레벨 선물 등이 포함됩니다.

0x04 挖洞方法总结1. 주사를 찾고 데이터베이스 사용자 권한과 사이트 라이브러리가 동일한 서버인지 여부에주의하십시오.

2. 추가 공격을위한 배경에 들어가기 위해 XSS를 찾으십시오.

3. 업로드, 업로드 할 수있는 일부 페이지, 응용 프로그램 링크, 멤버 아바타 및 일부 민감한 페이지 등과 같이 확인 방법을 우회하고 서버의 구문 분석 특성과 결합 할 수 있는지 확인하십시오.

4. 다운로드를 찾고 웹 사이트의 다운로드 열에 다운로드 할 무단 파일이 있는지 또는 기사 끝에 첨부 파일 링크가 있는지 테스트하십시오.

5. 편집자, 전형적인 ewebeditors, fckeditors 등을 찾으십시오.

6. 가능한 배경 관리 프로그램을 찾고 약한 암호를 시도하십시오.

원래 링크에서 재 인쇄 : https://mp.weixin.qq.com/s?__biz=mz...89idx=1SN=F4F64EA923675C425F1DE9E4E287FB07CHK SM=CE67A20CF9102B1A1A171041745BD7C243156EEEE575B44444ACCC62D325E2CD2D9F72B2779CF01SCENE=21#wechat_Redipect