KoreanHackerTeam

Moderator

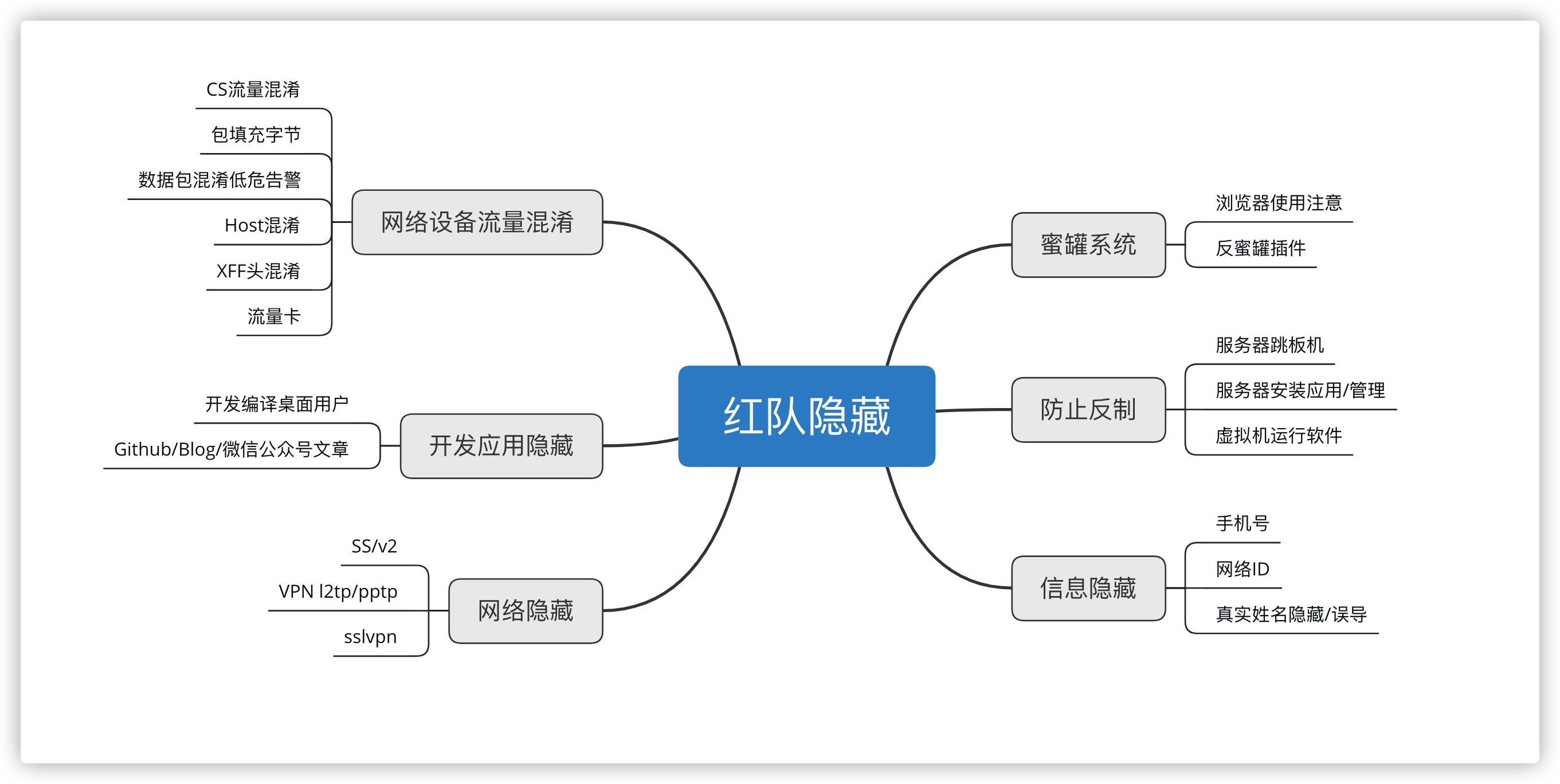

최근에 나는 그것을 이해하기 때문에 블루 팀으로 돌아 왔습니다. 나는 때때로 고객과 연결하는 데 손님 역할을했으며 접촉 한 각 장치의 특성에 따라 요약을 작성했습니다. 레드 팀의 비전에서 소스가 추적되는 것을 막는 방법.

---8sec.cc

1、蜜罐系统

浏览器使用注意

单独隔离的浏览器

침투 중에 일반 브라우저와 다른 브라우저를 사용해보십시오. Chrome은 일반적으로 사용되며 침투에 Firefox를 사용하십시오.使用无痕模式

Firefox 및 Chrome에는 Traceless 모드가 있습니다. 대상 자산을 모르는 경우 테스트를 위해 Traceless 모드를 켜십시오.위의 두 가지 방법은 주로 Honeypots에 JSONP 콜백, XSS 및 기타 취약점을 사용하여 Red Team 직원의 신분증과 정보를 얻지 못할 수 있습니다.

그러나 허니 팟에 사용되는 지문 라이브러리는 소스 방문자가 다른 IP와 다른 브라우저의 특정 식별을 기반으로 동일한 사람인지 결정할 수 있으므로 트레이스리스 모드와 다른 브라우저 만 사용하면 허니 팟을 인식하게됩니다.

反蜜罐插件

bypass Honeypot

Antihoneypot- 허니팟 XSSI를 가로 채는 크롬 확장功能

페이지에서 시작된 XSSI 요청을 가로 채고, 허니 팟의 기능 식별, 고유 한 특징을 분석하고, 허니 포트를 식별하고, 지문이 존재하는지 여부를 결정하기위한 모든 요청이 결정되는지 결정하기위한 모든 요청이 있는지 결정하는 모든 요청이 결정되는지 여부를 결정합니다. 클립 보드 페이스트의 가치가 평가되었는지 여부를 결정하기위한 관련 호출은 (추가로 검증 될) 현재 웹 사이트의 모든 브라우저 데이터 기능 (모든 캐시 및 저장)을 한 번 클릭하여 파일 시스템이 페이지에서 작동하는지 여부를 결정하기 위해 (여기에 기록 될 수 있음) :0101010101010103600101010에 따르면 여러 회사에 따르면, 일부는 제거한 이유에 따라, 몇 가지 이유가 있습니다. VPS가 구타되고 일상적으로 철회되는 것은 Red Team 직원이 Linux/Windows 운영 및 유지 보수에 대한 이해가 부족할 수 있습니다.예를 들어, Docker를 사용하여 취약한 환경을 구축하는 것이 탈출됩니다.

원 클릭 환경을 사용하여 기본 프로그램 기본 비밀번호 (Phpmyadmin, BT/PMA 취약성, 정보 유출 취약점)를 구축하십시오.

NMAP의 대화식 실행 명령을 찾으십시오. 비트 에스컬레이션 등을 찾으십시오.

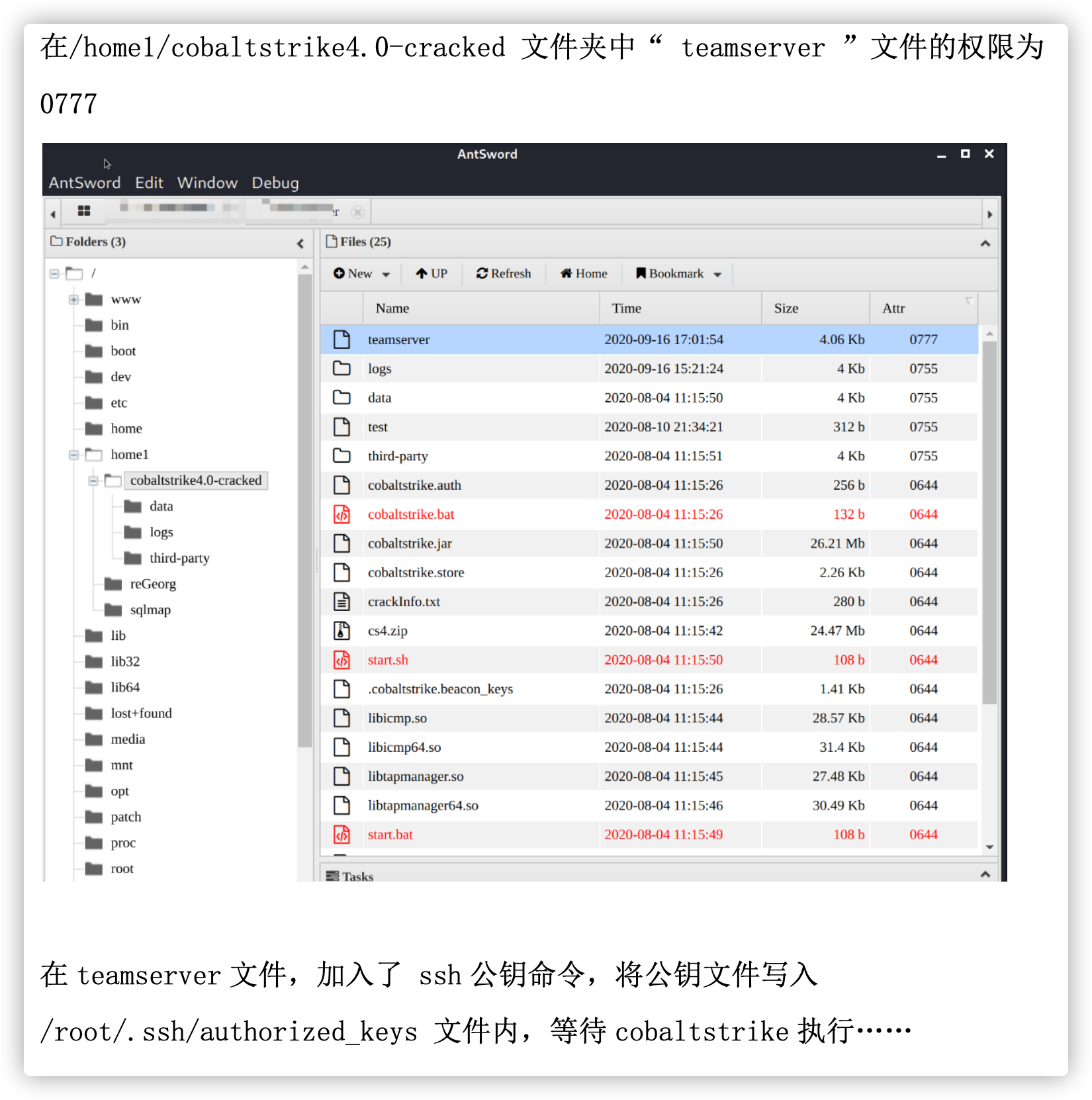

2、防止反制

다양한 응용 프로그램, iptables 및 원격 로그인 제한 로그인 소스를 설치하기위한 대상 제한 사항이 있어야합니다. CS와 같은 소프트웨어를 설치하고 사용하는 것이 좋습니다. 777 개의 권한을 제공하지 않습니다. 이번에는 권리의 반대 촉진 사례가 있습니다.

服务器跳板机

광범위하게 순환 된 카운터 케이스에서는 Blue Team VPN 설치 패키지의 번들 후/흰색 및 검은 색 사용으로 인해 Red Team 직원이 온라인으로 이동하는 상황이있었습니다. 따라서 Finance (IE Control), VPN 등과 같은 대상을 다운로드/설치하려면 가능한 한 가상 컴퓨터에서 작동하고 각기 다른 작업/프로젝트 후에 이미지를 롤백하고 가상 머신 네트워크 에이전트 구성이 완료되면 백업을 작성하십시오.服务器安装应用/管理

虚拟机运行软件

Alibaba Small Account는 이제 등록 및 신청을 금지했으며 한동안 마감 될 것으로 추정됩니다. 정기적 인 침투 중에 SMS 카드를 구매하거나 코드 재생 플랫폼을 사용하거나 인터넷 전화를 사용하여 전화를 걸거나 실제 카드를 구매할 수 있습니다. 일상 생활에서 육체적 고립을 달성하는 것이 가장 좋습니다.3、信息隐藏

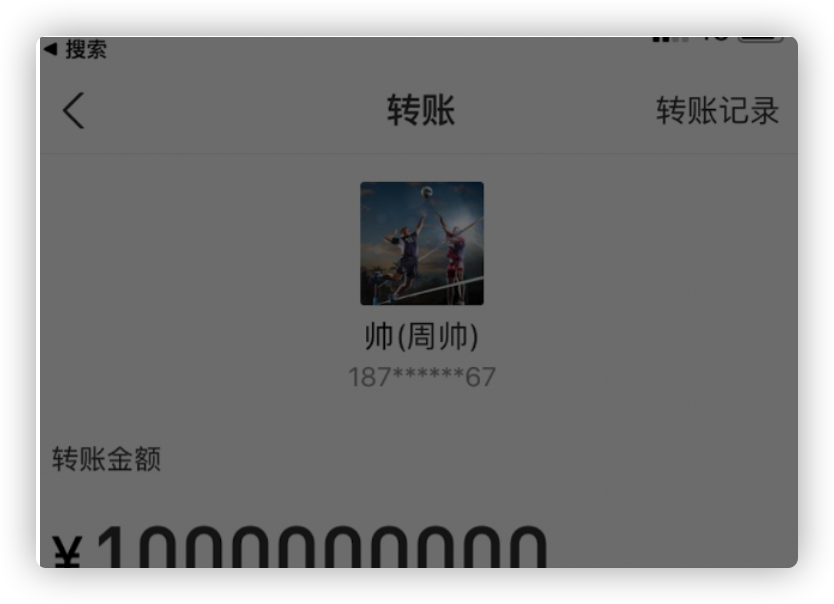

Alipay는 이전에 문제가있었습니다. 온라인 판매자 은행을 활성화하면 세 문자로 전송 개체의 이름을 직접 볼 수 있습니다. 두 문자 인 경우 Alipay 전송 기능을 직접 사용하여 다른 정보를 기반으로 이름을 추측 할 수 있습니다.

手机号隐藏

WeChat은 ID가 유출되는 곳이기도합니다. 휴대 전화 검색을 끄고 WeChat 그룹에 친구를 추가하고 QR 코드를 사용하여 친구를 추가하고 3 일 이내에 친구의 원을 볼 수 있습니다. 친구들에게 가능한 한 가짜 이름을 만들도록 요청하십시오. 예를 들어 : Zhang XX Li XX支付宝

WeChat과 동일하게 공간을 닫지 않음 친구가 아닌 액세스, 액세스 날짜 제한, 사진 제한, 사진 벽 제한 및 게임 디스플레이. 친구들에게 가능한 한 가짜 이름을 만들도록 요청하십시오. 예를 들면 : Zhang XX Li XX, 나는 QQ와 함께이 문제가 있었고 친구들 사이의 메모를 사용하여 실제 이름을 유출했습니다.QQ 일반 친구의 실제 이름을 얻습니다

GitHub - anntsmart/QQ

Contribute to anntsmart/QQ development by creating an account on GitHub.

微信

형제 바지와 같은 일반적인 네트워크 ID에 일부 일반 문자를 사용해보십시오. 이런 종류의 뉴스 그림.QQ

친구에게 가능한 한 가짜 이름을 만들도록 요청하십시오. 예를 들면 : Zhang XX Li XX, 나는 QQ와 함께이 문제가 있었고 친구들 사이의 메모를 사용하여 실제 이름을 유출했습니다.사회 복지 도서관에는 점점 더 많은 정보가 있기 때문에 숨기기 위해 돈을 쓰는 것은 순전히 타조이므로 가짜 이름 + 작은 계정을 사용하여 꺼내거나 표현하는 것과 같은 다양한 장소에서 진정한 정보 만 숨길 수 있습니다. 온라인으로 생성 된 정보 또는 알고있는 소스를 사용하여 신원 정보를 등록하십시오.

网络ID隐藏

네트워크 숨기기를 강조해야합니다. 다양한 프록시 방법의 차이점 및 어떤 상황에서 사용하기에 적합한 것.真实姓名隐藏/误导

4、网络隐藏

연결 트래픽이 암호화/난독 화되었습니다. KCP를 사용하는 경우 WeChat 비디오 트래픽을 시뮬레이션 할 수 있습니다.SS/V2

SOOKS5가 사용되므로 TCP 트래픽 만 프록시 할 수 있으며 ICMP/UDP는 프록시 할 수 없으며 클라이언트 전달 성능 문제로 인해 누출을 쉽게 유발할 수 있습니다.优点

缺点

기존 전용 라인 프록시 모드는 다양한 시스템의 글로벌 프록시를 지원합니다. 열쇠를 깨뜨 리도록 설정할 가능성은 높지 않습니다. 프록시는 수동으로 경로를 설정하여 다른 주소에 액세스할지 여부를 결정하고 다른 경로로 이동할 수 있습니다. VPN의 전체 프로토콜로 이동하려면 0.0.0.0을 설정할 수 있습니다. OpenVPn/SoftEtherVPn을 구축하기 간단합니다Linux Construction :

VPN l2tp/pptp

네트워크가 불안정 해지면 배경이 쉽게 떨어지고 프롬프트가 매우 짧으므로 직접 알몸으로 실행하기 쉽습니다. 라우터가 제한되면 포트 1723만이 외출 할 수 있으므로 연결이 끊어지면 네트워크를 직접 떠날 수 없습니다. VPN에 연결할 때까지. 국내 네트워크의 모든 L2TP 트래픽은 해독 될 수 있습니다.优点

제품 목록 :缺点

SSL 프로토콜은 주로 SSL 레코딩 프로토콜과 핸드 셰이크 프로토콜로 구성되며, 이는 애플리케이션 액세스 연결을위한 인증, 암호화 및 탬퍼 방지 기능을 함께 제공합니다. 트래픽을 암호화 할 수 있습니다.sslvpn

SSL VPN은 웹 브라우저 애플리케이션으로 제한되며 일부 프로토콜로 가져올 수 없습니다.优点

缺点

소프트웨어를 컴파일하는 과정에서 관리자 사용자를 사용하여 가상 머신에서 컴파일하는 것이 좋습니다. C#/C가 컴파일 된 후 사용자 이름이 유출되면 사용자 이름이 유출되므로 ID 정보가 Weibu와 같은 플랫폼과 연관됩니다.PDB 파일 : 모든 개발자가 알아야 할 사항

5、开发应用隐藏

또한 GitHub/Blog/WX 기사에서 다른 ID를 사용하여 이전에 구성된 잘못된 정보에서 얻을 수있는 검색 결과 또는 정보를 집중시켜보십시오. 오픈 코드로 인해 개인 정보가 유출되는 기능의 피해를 최소화하십시오.开发编译桌面用户

Github/Blog/微信公众号文章

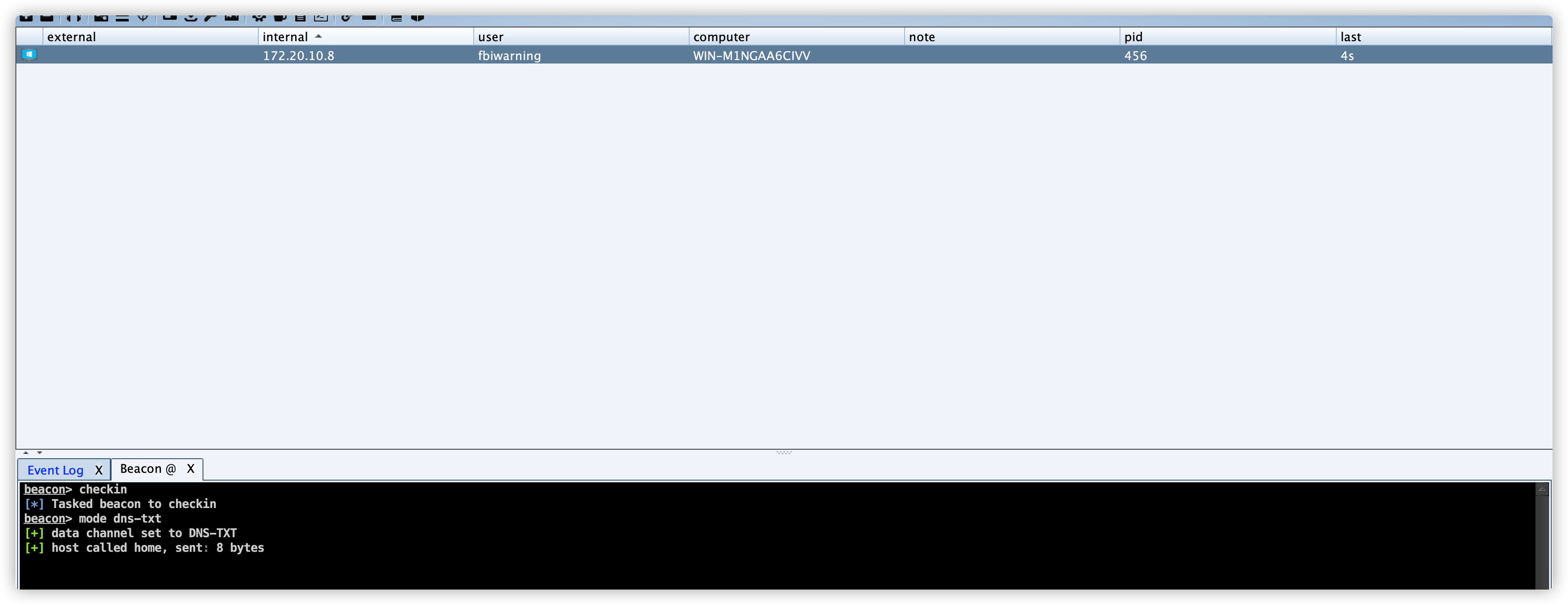

가단성 C2를 사용하여 CS 트래픽을 난독 화하고 도메인 전면과 협력하여 백엔드 IP를 숨기고 기본 CS 인증서를 교체하십시오.6、网络设备流量混淆

일부 WAF 장치의 트래픽을 볼 때 WAF의 기능적 한계로 인해 큰 패키지에 대한 대형 패키지를 기록하지 않을 것입니다. 패키지가 규칙을 트리거 할 것이라고 생각하면 먼저 쓰레기 문자로 신체를 채울 수 있습니다. 이런 식으로, 실제 일치하는 컨텐츠는 하드 WAF에서 볼 수 없으며, Blue Team이 비즈니스인지 여부를 판단하기 위해 오도 할 수 있습니다. (풀 플로우 장치 없음)CS流量混淆

AISA/Tianyan과 같은 장치의 경우 패키지에 악의적 인 콘텐츠가있는 경우 약한 암호 기능/일반 텍스트 암호 로그인 및 기타 알람을 채울 수있어 고위험 경보를 다루기 위해 기기 모니터가 경계를 완화하고 후속 추적 공격 취약성의 시간 비용을 증가시킬 수 있습니다.包填充字节

WAF 테스트 중에 혼란스러운 호스트가 발견되면 WAF는 사전 NAT 주소를 감지 할 수 있습니다. 대상 인트라넷의 일부 IP 주소를 이해할 수 있다면 호스트 난독 화를 사용하여 WAF 모니터가 NAT 사전 주소가 인트라넷 장치의 주소라고 판단 할 수 있습니다. 이것은 또한 상대방이 보안 서버에 응답하고 상대방의 시간 비용을 증가 시키도록 안내 할 수 있습니다.数据包混淆低危告警

일반적으로 XFF 헤더 위조는 웹 로그인 IP 제한을 우회하는 데 사용되지만 일부 복잡한 인트라넷 케이스에서 보안 장치는 XFF 헤더를 사용하여 공격의 가장 외부 공격 IP를 판단한 다음 차단합니다. 공격 과정에서 교체하거나 XFF 헤더를 추가하여 상대방의 모니터링 담당자를 혼란스럽게합니다. 또는 CDN 전에 XFF를 추가 한 다음 CDN을 지속적으로 XFF로 겹치게하십시오. WAF에서 XFF의 추가를 본 후, 나는 공격 IP를 127.0.0.1로 성공적으로 식별했습니다.Host混淆

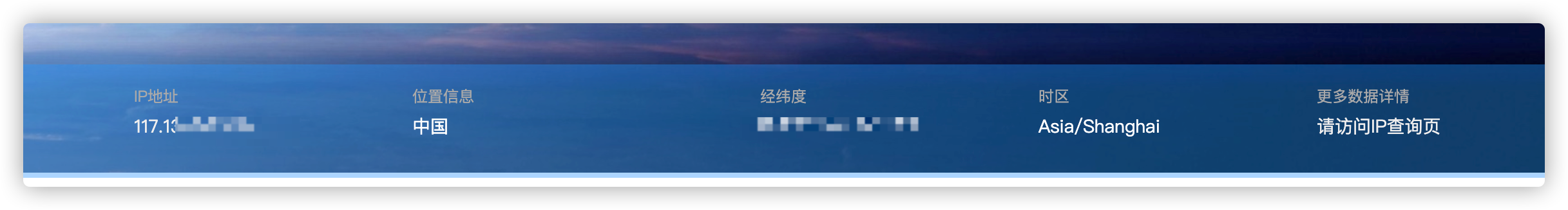

일부 레드 팀 프로젝트의 추적 성을 방지하기 위해 가능한 한 많은 침투를 위해 트래픽 카드를 사용하는 것이 가장 좋습니다. 일부 트래픽 카드는 도시로 뛰어들 것입니다. 내가 지금 사용하고있는 카드를 포함하여, IP 판단은 기본적으로 중국이며, 주도 나오지 않을 것입니다. 이는 블루 팀이 일반적으로 사용되는 IP 위치를 기반으로 배치된다는 것은 말할 것도 없습니다.

Xff头混淆

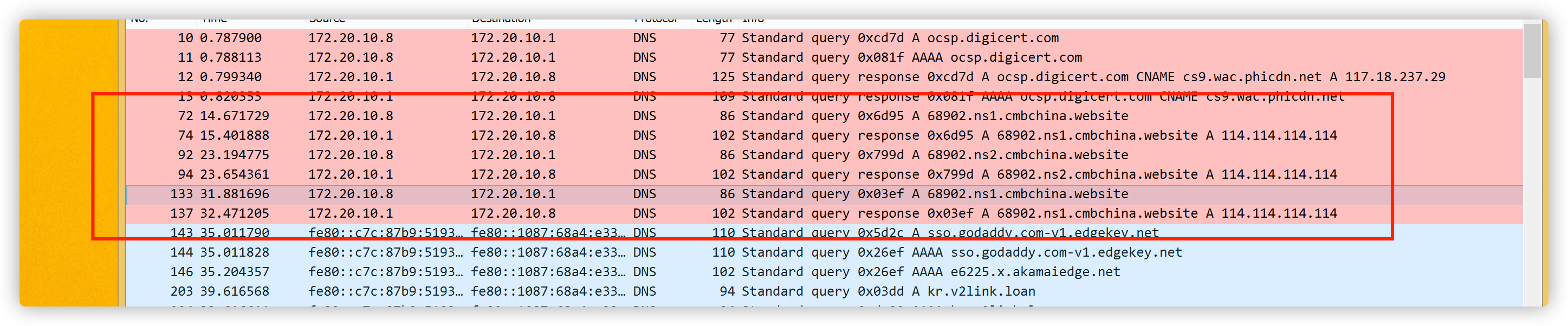

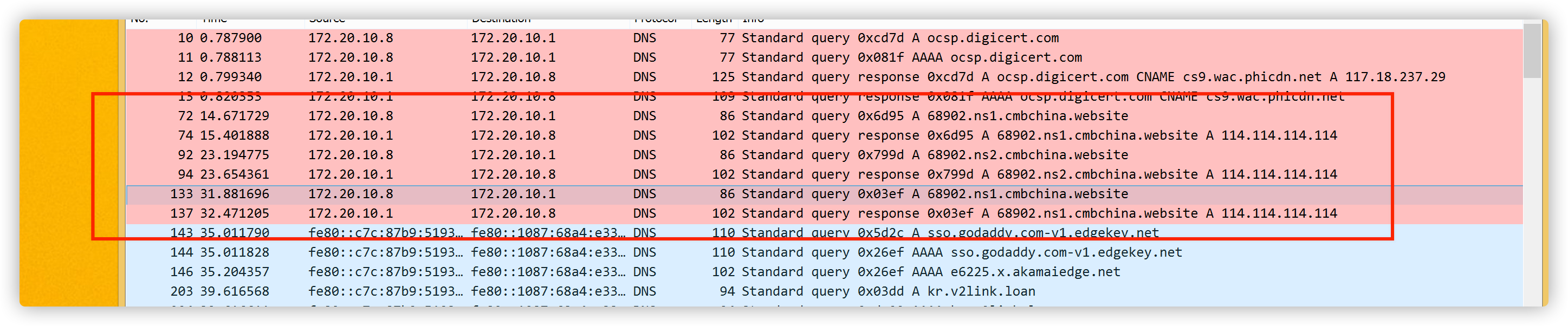

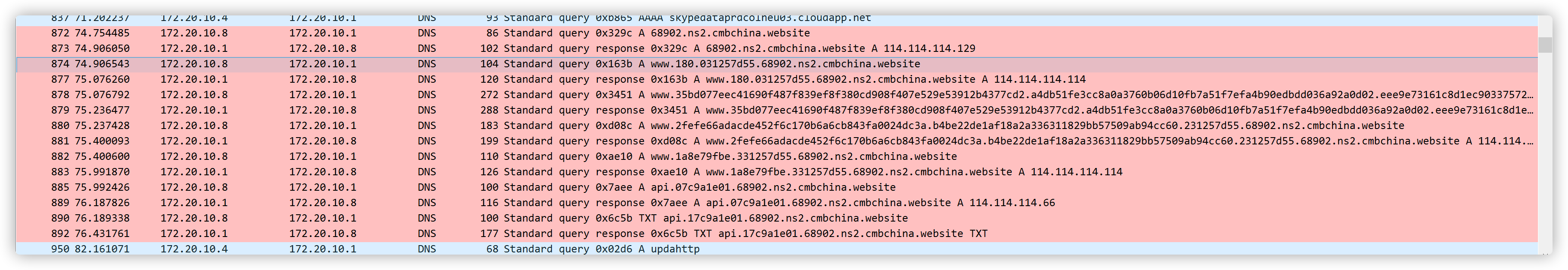

일반적으로 DNS의 특성은 정기적으로 검은 색 도메인 이름으로 시작됩니다 (활성화되지 않은 경우)

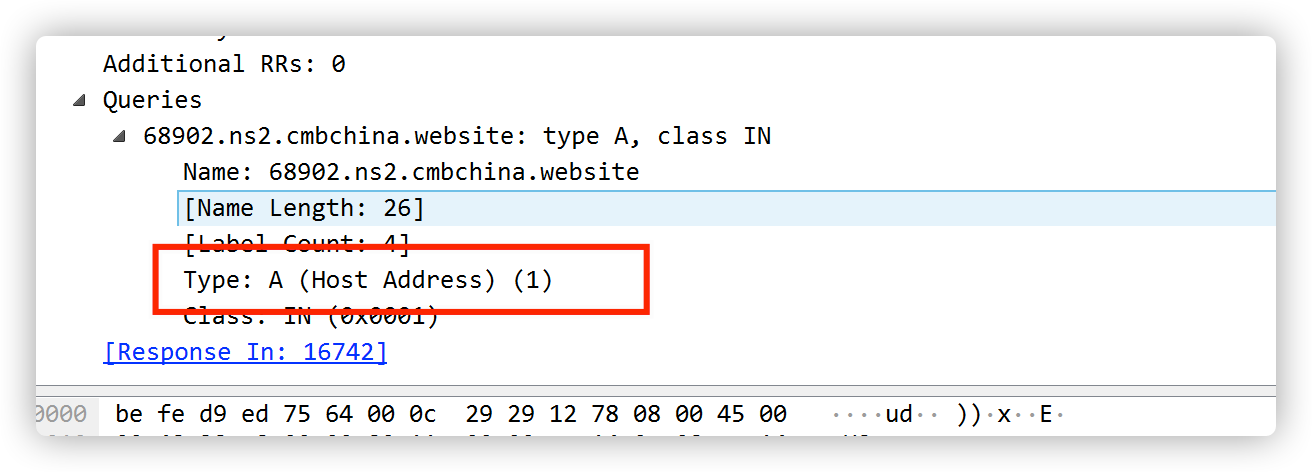

이 경우 DNS 특성을 결정하는 것은 매우 어렵지만 확인하려면 Tianyan에서 DNS-Type:1을 확인할 수 있습니다.

기록 A :

DNS-TXT를 활성화 한 후 특성은 더 분명합니다.

DNS 형은 TXT 유형의 레코드를 찾을 수 있으며 Tianyan에서 DNS-Type:16 검색을 찾을 수 있습니다. TXT의 기록이있는 경우, 많은 수의 XXX.16-Digital.Domain 형식을 가진 CS의 DNS 말로 일시적으로 판단 할 수 있습니다. 그러나 3.14 버전의 CCS 요청이 암호화 된 후 아직 암호화 키를 보지 못했습니다. 아직 해결되지 않았습니다.

명령 실행의 특성은 게시됩니다.