Godzilla 버전: 1.0

Cryption :피HP_XOR_BASE64

여기서 분석된 PHP는 먼저 shells/plugins/php/assets/Meterpreter.class

<span>* 를 찾습니다. </span>먼저 페이로드 유형을 얻은 다음 해당 페이로드 디렉터리(해당 경로: 플러그인/<span><span><<span>scriptname</span>><)에서 리바운드 미터프리터의 페이로드 파일을 읽습니다. /span ></span>/assets)<br><span>* </span>해당 페이로드에서 포함 함수 호출<br><span>* </span>include 함수는 evalFunc를 호출하고 Malian includeCode 함수를 호출하기 위해 POST 요청이 전송됩니다.<br>

해당 페이로드에서 포함 함수를 호출합니다.

get 함수를 통해 $parameter 배열에서 해당 binCode 및 codeName 값을 얻어 최종적으로 세션에 씁니다(리바운드 미터 프린터의 페이로드를 접합하여 DaMa의 세션 파일에 씁니다).

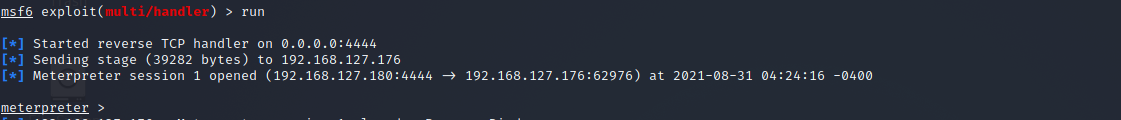

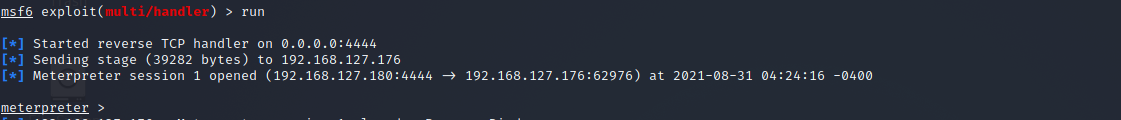

패킷 캡처는 다음과 같습니다

그런 다음 Go 버튼을 클릭하여 GoButtonClick 이벤트를 트리거합니다.

<span>* </span> 말레이시아에서 해당 실행 함수를 호출하는 POST 요청 보내기<br>

함수 실행

<span>* </span>전송된 데이터를 가져와 다음 단계 준비<br><span>* </span>바이패스 수행 여부 결정<span> open </span>basedir<br> <span >* </span>리바운드 미터프린터 코드를 실행하기 위해 evalFunc 함수를 호출합니다<br>

eval($_SESSION["Meterpreter"]) 입니다.

패킷 캡처는 다음과 같습니다

두 번째 PHPSESSIONID는 $_SESSION["meterpter"]에 해당합니다.

Cryption :피HP_XOR_BASE64

여기서 분석된 PHP는 먼저 shells/plugins/php/assets/Meterpreter.class

<span>* 를 찾습니다. </span>먼저 페이로드 유형을 얻은 다음 해당 페이로드 디렉터리(해당 경로: 플러그인/<span><span><<span>scriptname</span>><)에서 리바운드 미터프리터의 페이로드 파일을 읽습니다. /span ></span>/assets)<br><span>* </span>해당 페이로드에서 포함 함수 호출<br><span>* </span>include 함수는 evalFunc를 호출하고 Malian includeCode 함수를 호출하기 위해 POST 요청이 전송됩니다.<br>

해당 페이로드에서 포함 함수를 호출합니다.

get 함수를 통해 $parameter 배열에서 해당 binCode 및 codeName 값을 얻어 최종적으로 세션에 씁니다(리바운드 미터 프린터의 페이로드를 접합하여 DaMa의 세션 파일에 씁니다).

패킷 캡처는 다음과 같습니다

그런 다음 Go 버튼을 클릭하여 GoButtonClick 이벤트를 트리거합니다.

<span>* </span> 말레이시아에서 해당 실행 함수를 호출하는 POST 요청 보내기<br>

함수 실행

<span>* </span>전송된 데이터를 가져와 다음 단계 준비<br><span>* </span>바이패스 수행 여부 결정<span> open </span>basedir<br> <span >* </span>리바운드 미터프린터 코드를 실행하기 위해 evalFunc 함수를 호출합니다<br>

eval($_SESSION["Meterpreter"]) 입니다.

패킷 캡처는 다음과 같습니다

두 번째 PHPSESSIONID는 $_SESSION["meterpter"]에 해당합니다.