KoreanHackerTeam

Moderator

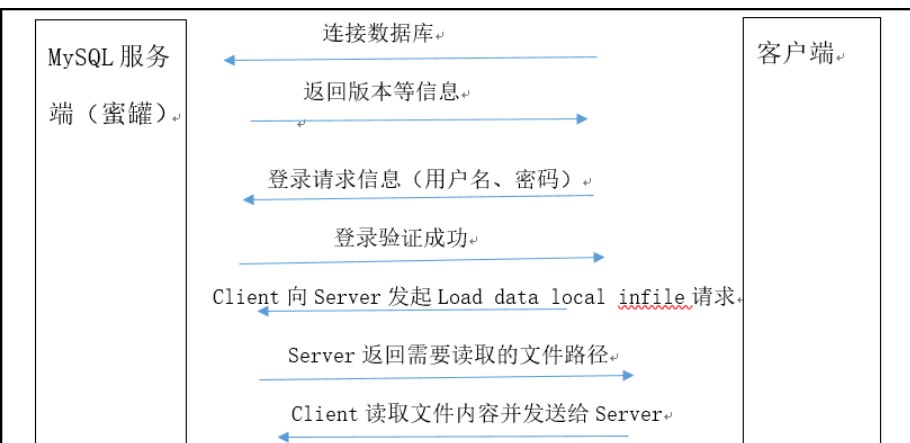

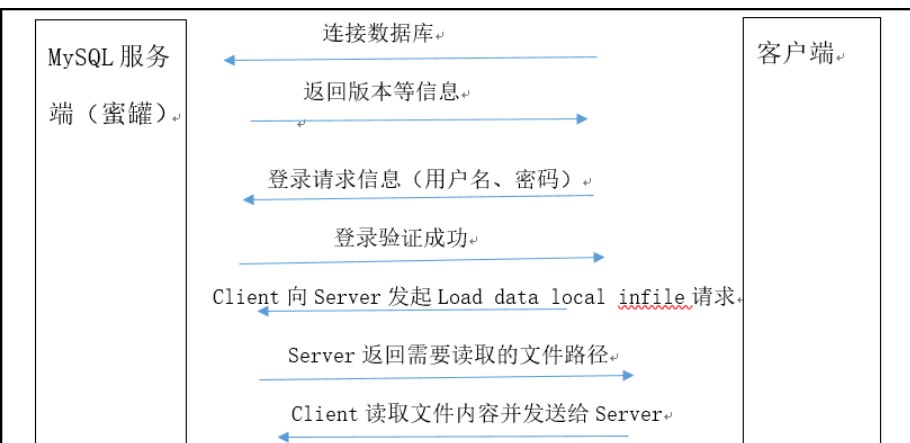

인터넷에는 MySQL Honeypot의 특정 기술 세부 사항에 대한 기사가 너무 많습니다. 직접 온라인으로 기사를 검색 할 수 있습니다. 소개를 작성하겠습니다. MySQL에는 로컬 파일을 MySQL 데이터베이스에 읽을 수있는 로컬 인프레 기능이 있습니다. 공격자가 MySQL 비밀번호를 폭로하고 연결하는 스캐너로 MySQL을 스캔하고 (注,这里我纠正一下,只要连接一下蜜罐mysql,就可以被蜜罐读取到本地配置文件,不需要提供正确的用户名密码) 클라이언트 (공격자)가 자동으로 쿼리를 시작하고 We (서버)가 응답을 제공합니다. 반응 패킷에 로컬로드 데이터를 추가하여 공격자의 로컬 파일을 데이터베이스에 읽으려면 반응의 목적을 달성합니다. (다음 사진은 인터넷 검색에서 나온 것입니다)

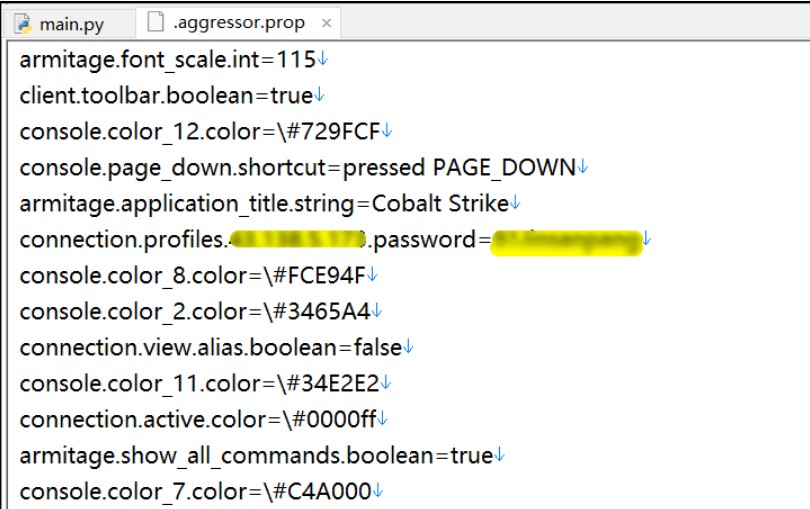

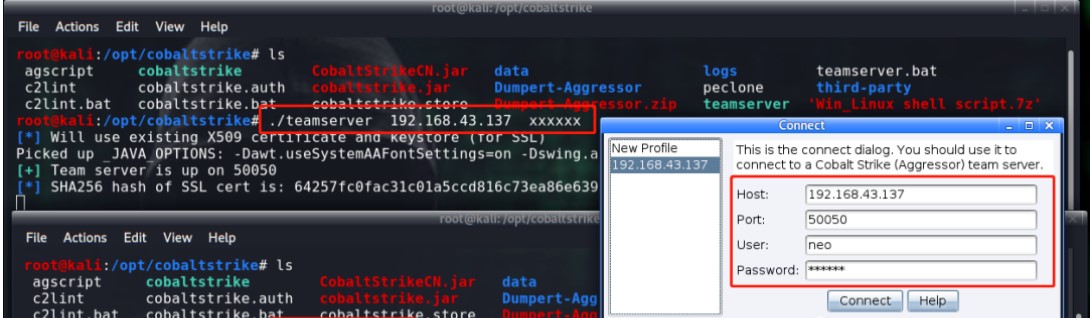

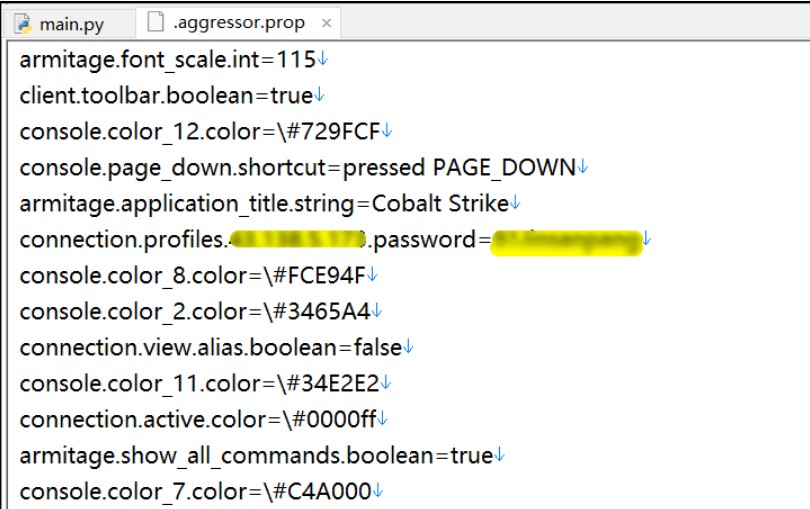

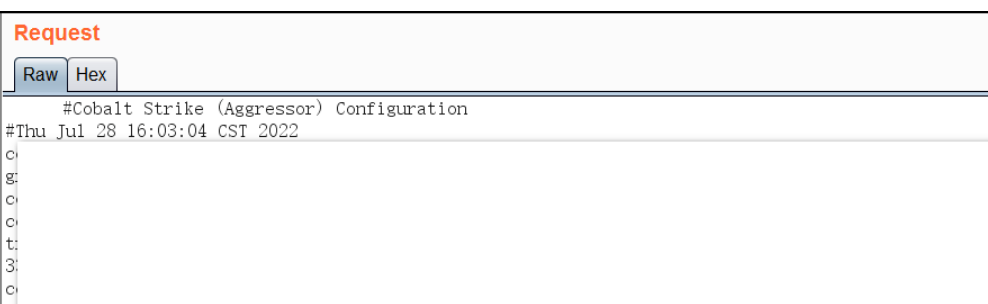

CS를 열 때마다 IP 주소, 포트, 사용자 이름, 비밀번호 및 로그인 한 기타 정보가 표시됩니다.이 정보는 Local .Aggressor.Prop 파일에 저장됩니다. 일반 내용은 아래 그림에 나와 있습니다.

그래서 우리는搭建一个mysql蜜罐,一旦攻击者连接这个蜜罐,那么这个蜜罐利用msyql本地文件读取漏洞去自动读取C:\Users\Administrator\.aggressor.prop这个文件内容,蜜罐就可以成功得到攻击者的cs服务端ip地址、端口、用户名密码결론에 도달했습니다.

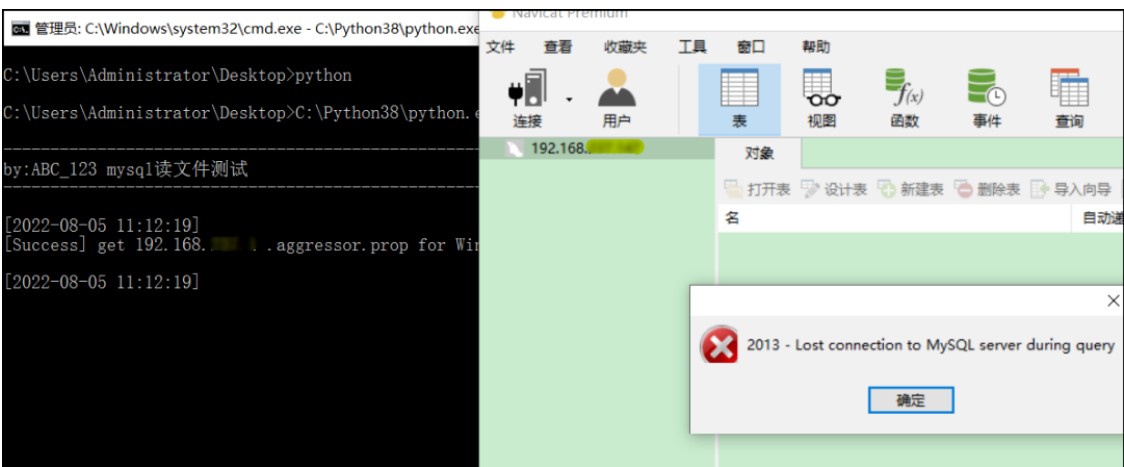

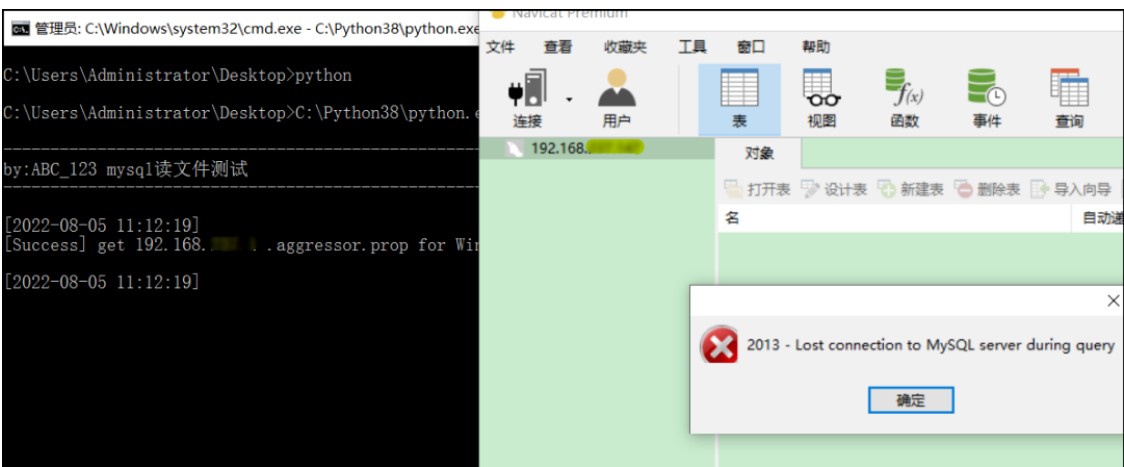

MySQL에 연결하는 Red Team 직원의 동작을 시뮬레이션하려면 Navicat을 사용 하여이 허니 포트의 IP 주소를 원격으로 연결하십시오. (再次强调一下,无需知道mysql的用户名密码即可,输入一个错误的用户名密码,mysql蜜罐同样可以读取本地文件)

MySQL에 연결하는 Red Team 직원의 동작을 시뮬레이션하려면 Navicat을 사용 하여이 허니 포트의 IP 주소를 원격으로 연결하십시오. (再次强调一下,无需知道mysql的用户名密码即可,输入一个错误的用户名密码,mysql蜜罐同样可以读取本地文件)

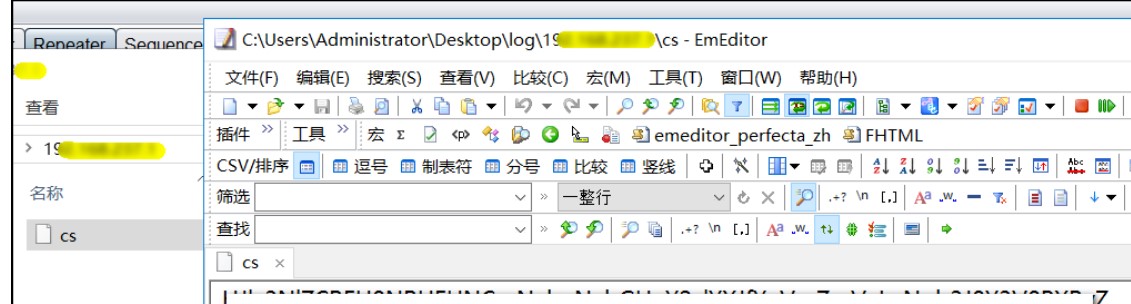

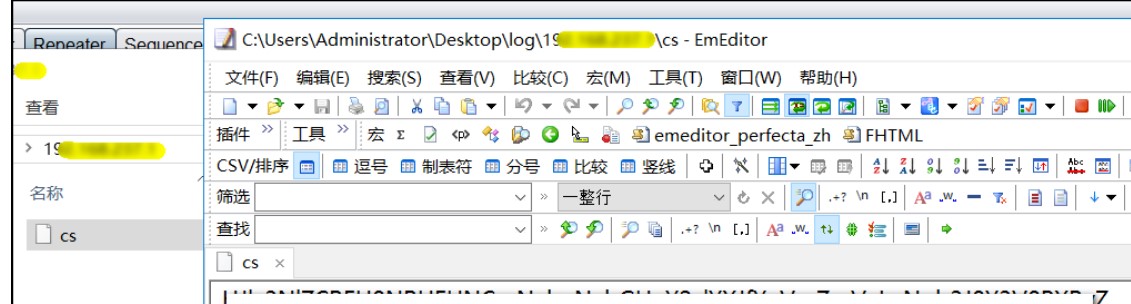

아래 그림과 같이 MySQL Honeypot은 현재 디렉토리의 로그 파일에 Base64 암호화 된 CS 구성 파일의 내용을 제공합니다.

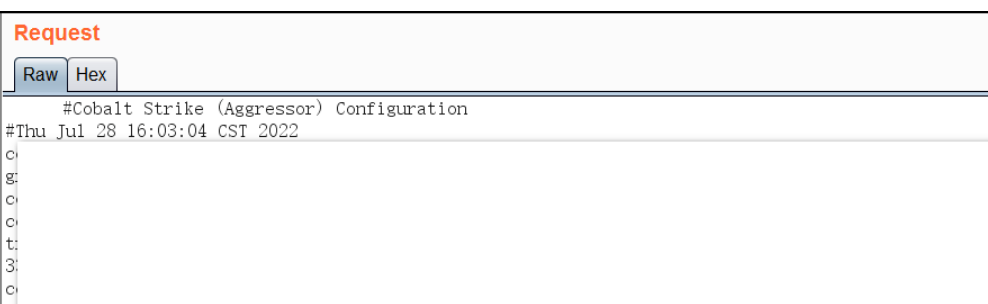

Base64가 해독 된 후 결과는 다음과 같습니다.

马云惹不起马云

马云惹不起马云

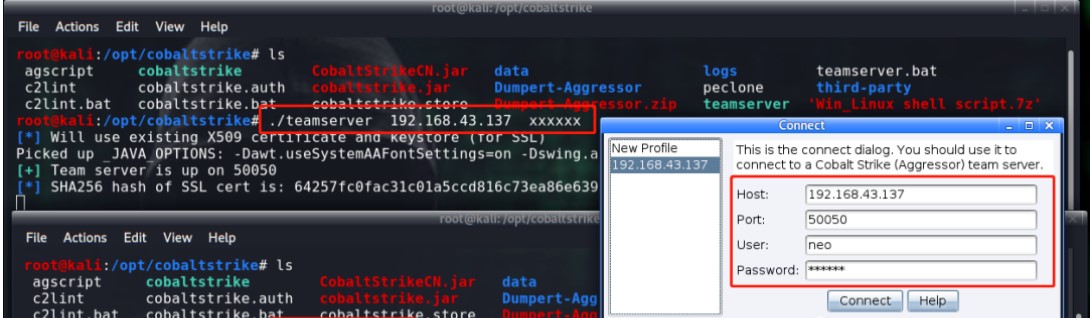

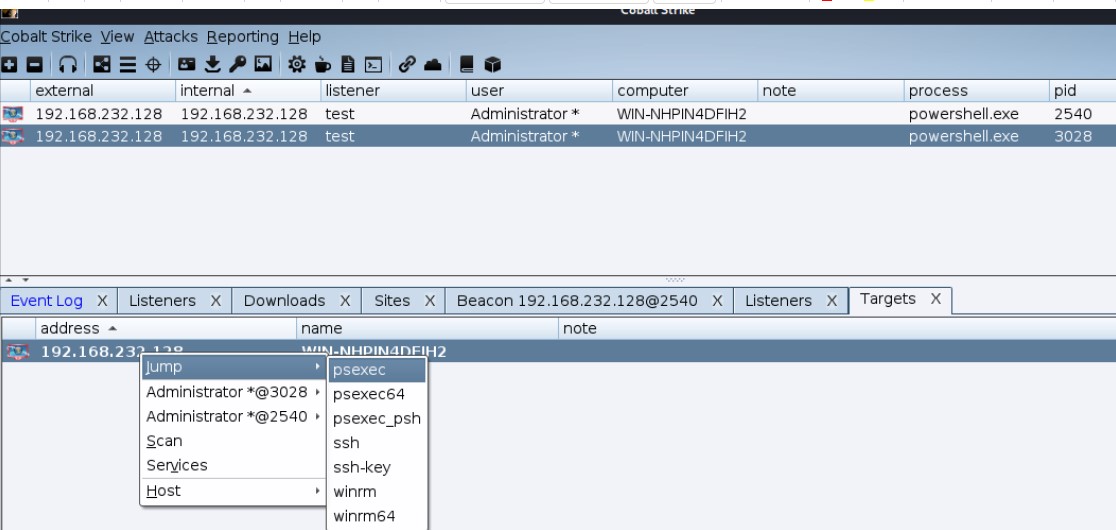

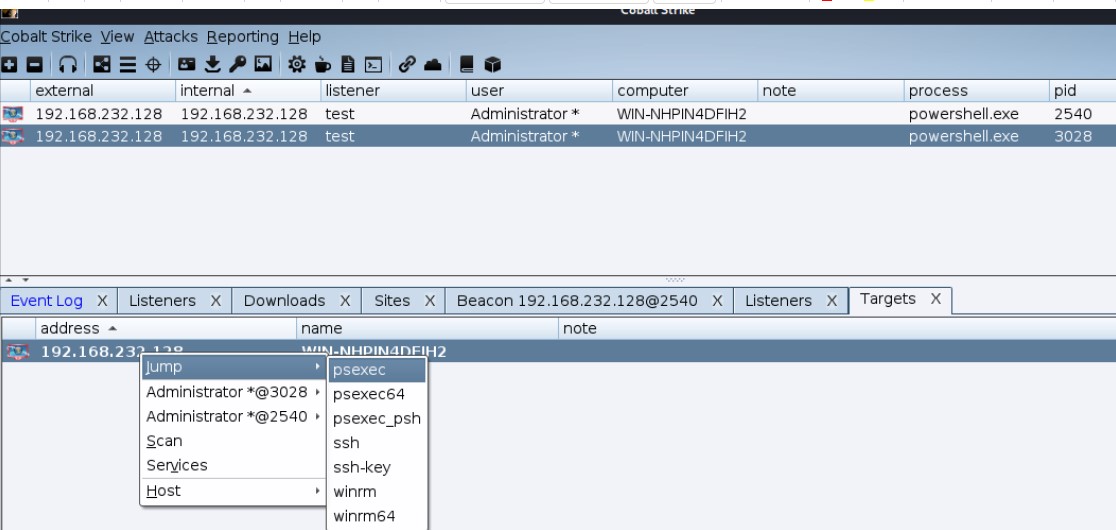

성공적으로 얻은 IP 주소, 포트, 사용자 이름 및 비밀번호는 CSS 서버에 연결되었습니다 (다음 사진은 인터넷에서 나왔습니다)

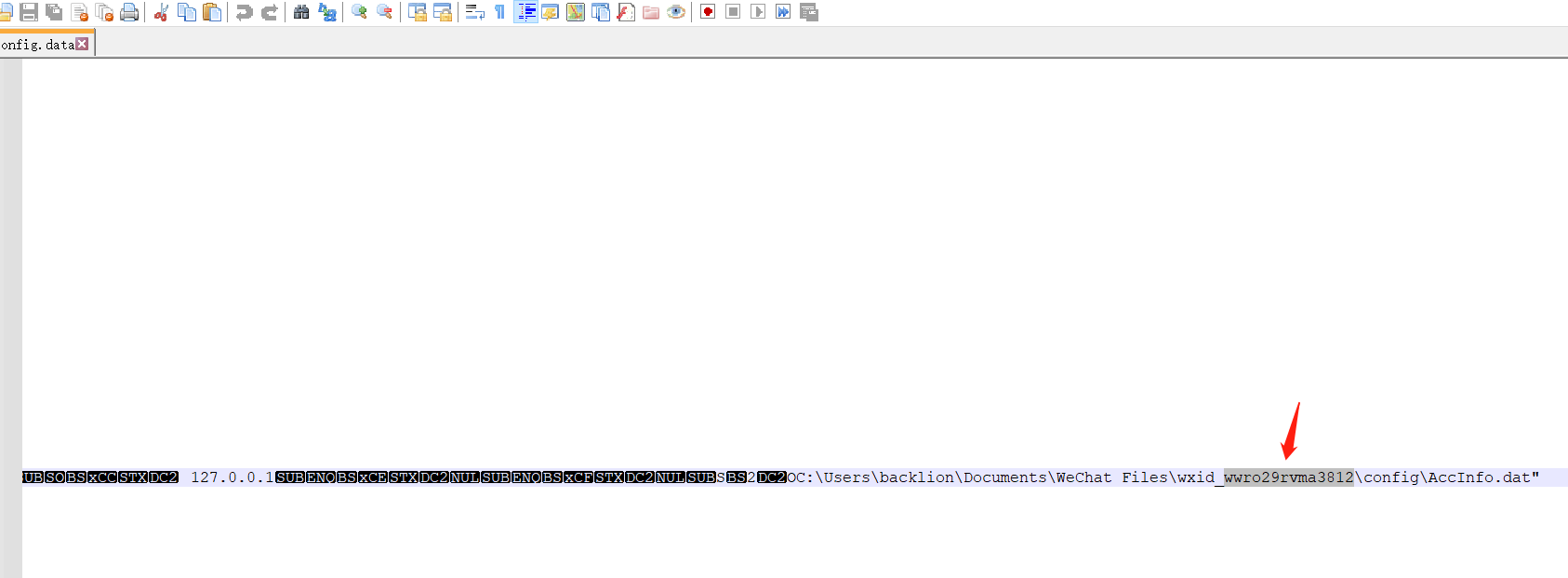

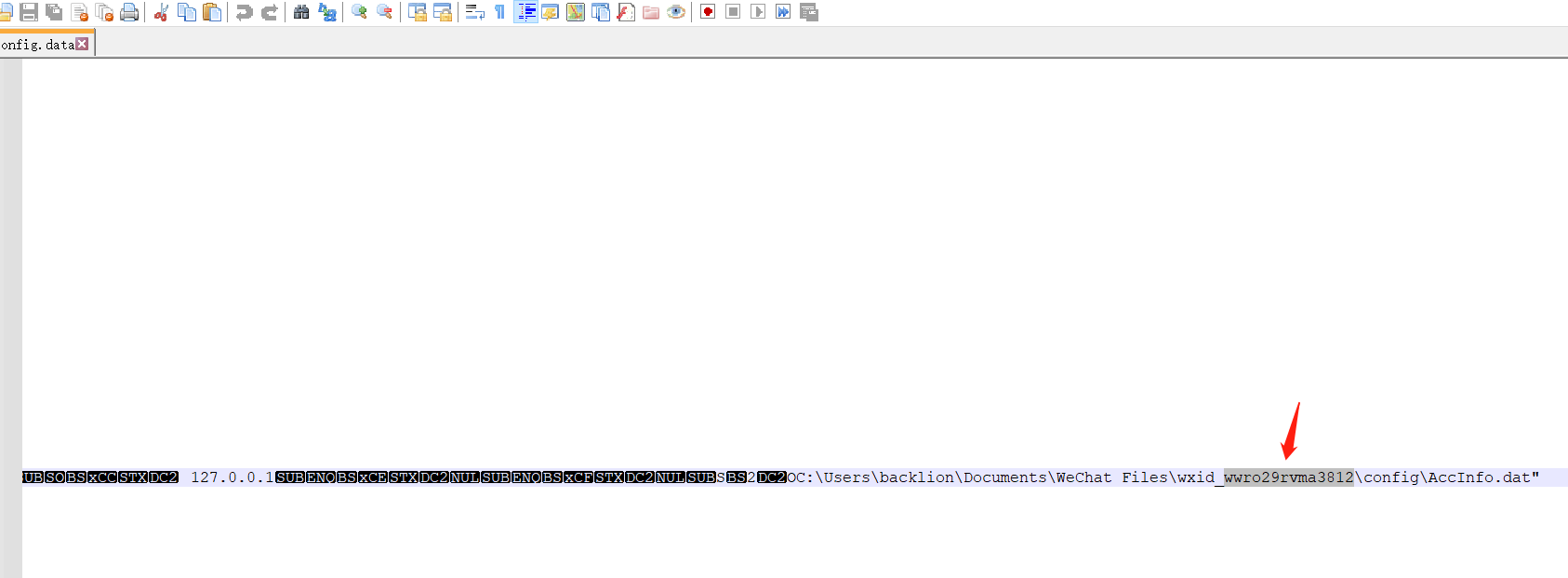

Windows에서 WeChat의 기본 구성 파일은 C: \ Users \ username \ Documents \ Wechat Files \에 배치됩니다. If you look through it, you will find that C:\Users\username\Documents\WeChat Files\All Users\config\config.data contains WeChat IDC:\Users\backlion\Documents\WeChat Files\All Users\config\config.data

cs的配置文件明文存储密码

CSS 클라이언트를 사용하여 CSS 서버를 사용한 컴퓨터에 연결하는 한 CSS 클라이언트는 고정 폴더에서 .Aggressor.Prop 구성 파일을 생성합니다. Windows 시스템 인 경우 파일 위치는 C: \ Users \ Administrator \.aggressor.prop입니다. 이 구성 파일은 CSS 리모컨의 IP 주소, 포트, 사용자 이름 및 비밀번호가 포함되어 있으며 모두 일반 텍스트입니다! 아래 그림과 같이 :

CS를 열 때마다 IP 주소, 포트, 사용자 이름, 비밀번호 및 로그인 한 기타 정보가 표시됩니다.이 정보는 Local .Aggressor.Prop 파일에 저장됩니다. 일반 내용은 아래 그림에 나와 있습니다.

그래서 우리는搭建一个mysql蜜罐,一旦攻击者连接这个蜜罐,那么这个蜜罐利用msyql本地文件读取漏洞去自动读取C:\Users\Administrator\.aggressor.prop这个文件内容,蜜罐就可以成功得到攻击者的cs服务端ip地址、端口、用户名密码결론에 도달했습니다.

搭建环境实验成功

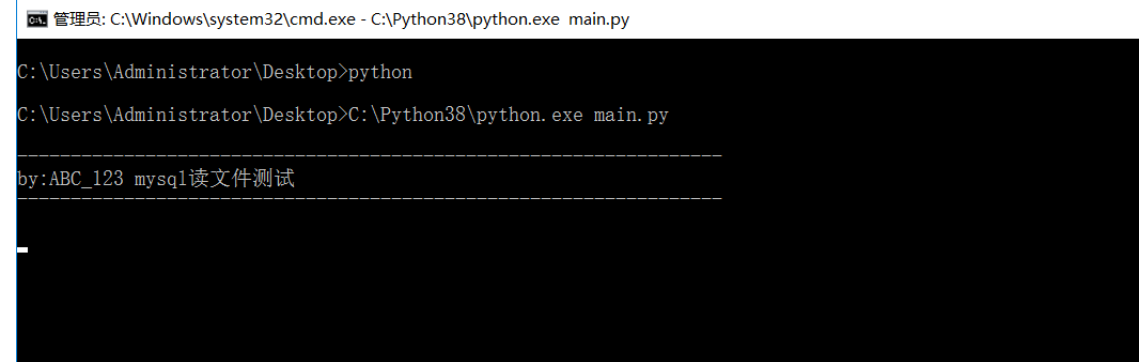

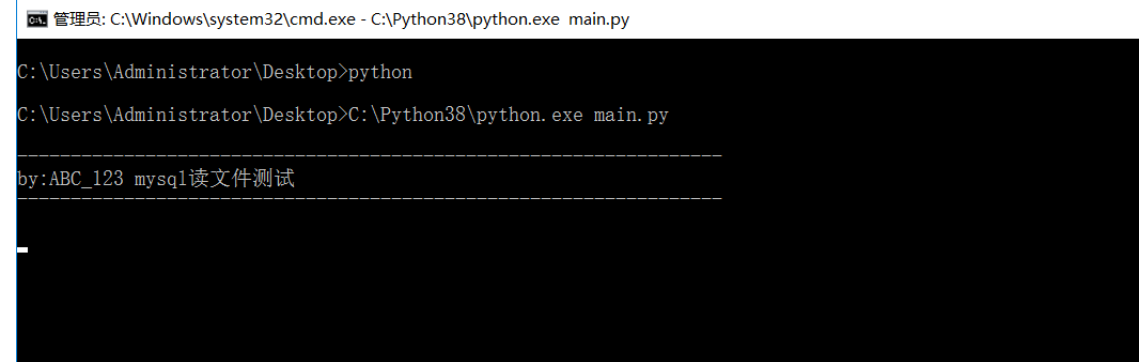

위의 추측을 확인하려면 실제로 테스트해야합니다. GitHub에서 Python으로 작성된 MySQL Honeypot 스크립트를 찾아 로컬로 단순히 수정하고 파일 읽기 경로를 C: \ Users \ Administrator \ .Aggressor.Prop으로 변경하고 스크립트를 실행하십시오. 아래 그림에서 볼 수 있듯이 Local Port 3306을 듣고 MySQL 꿀벌이 구축됩니다.

아래 그림과 같이 MySQL Honeypot은 현재 디렉토리의 로그 파일에 Base64 암호화 된 CS 구성 파일의 내용을 제공합니다.

Base64가 해독 된 후 결과는 다음과 같습니다.

성공적으로 얻은 IP 주소, 포트, 사용자 이름 및 비밀번호는 CSS 서버에 연결되었습니다 (다음 사진은 인터넷에서 나왔습니다)

Windows에서 WeChat의 기본 구성 파일은 C: \ Users \ username \ Documents \ Wechat Files \에 배치됩니다. If you look through it, you will find that C:\Users\username\Documents\WeChat Files\All Users\config\config.data contains WeChat IDC:\Users\backlion\Documents\WeChat Files\All Users\config\config.data